Настройка IPSec VPN с использованием сертификатов Удостоверяющего Центра КЦМР на Zyxel USG20-vpn

Freshman Member

Freshman Member

Помогите с Настройкой IPSec VPN с использованием сертификатов Удостоверяющего Центра КЦМР на Zyxel USG20-vpn.

У меня есть инструкция для реализации этого на CISCO IOS

вот такая она

В данном документе рассматриваются этапы настройки оборудования Cisco IOS для организации site-to-site IPSec VPN с использованием аутентификации по цифровым сертификатам.

Установка сертификата на оборудование

1. Первым этапом необходимо настроить hostname, domain-name, ip host “CA (Certification Authority)”:

1) Router(config)#hostname Router

2) Router (config)#ip domain-name company.com

3) Router (config)#ip host certex_kisc 91.195.226.34

- 91.195.226.34 – ip адрес Удостоверяющего Центра (УЦ) КЦМР

2. Следующим этапом надо сгенерировать пару RSA ключей длиной 2048 бит:

1) Router(config)#crypto key generate rsa

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 2048

% Generating 2048 bit RSA keys, keys will be non-exportable...[OK]

3. Для определения сервера УЦ, параметров запроса на выпуск сертификата, необходимо выполнить следующие действия:

1) Router (config)#crypto pki trustpoint certex_kisc

- определяем блок конфигурации для настроек параметров

2) Router (ca-trustpoint)#enrollment mode ra

Router(ca-trustpoint)#enrollment url http://certex_kisc:62269/cgi

- задаем ссылку на УЦ, по которой будет осуществляться запрос на выпуск сертификата

3) Router(ca-trustpoint)#serial-number none

Router(ca-trustpoint)#ip-address none

- исключаем из сообщения запроса поля serial-number и ip-address (значения серийного номера и ip адрес интерфейса оборудования)

4) Router(ca-trustpoint)#password PASS

- challenge password – ключ выдаваемый администратором УЦ для первичной аутентификации

5) Router(ca-trustpoint)#subject-name CN=XXX, OU=YYY, O=KISCSCEP, C=KZ

где значения XXX, YYY – выдаются отделом УЦ КЦМР

- уникальное CN name сертификата для каждой единицы оборудования. Данное имя будет выдаваться администратором УЦ.

6) Router(ca-trustpoint)#revocation-check crl none

7) Router (ca-trustpoint)#auto-enroll 90 regenerate

- автоматический запрос на выпуск и перевыпуск сертификата с регенерацией RSA ключей

4. Получение корневого сертификата с сервера УЦ:

1) Router (config)#crypto pki authenticate certex_kisc

Certificate has the following attributes:

Fingerprint MD5: 4A4271EF ABFF3C78 5A6323C6 18827873

Fingerprint SHA1: A776FB24 D8A7B1FF 3F2DD38C 740B7781 EDA1F972

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

- запрос на выпуск сертификата осуществляется автоматически

5. Просмотр установленных сертификатов:

Router#show crypto pki certificates

Certificate

Status: Available

Certificate Serial Number: 28666D997C96D7A240712411BCA12DEA459F3798

Certificate Usage: General Purpose

Issuer:

c=KZ

o=KISC

cn=KISC Root CA

Subject:

Name: Router.company.com

hostname=Router.company.com

cn=KISC00000001

ou=COMPANY

o=KISCSCEP

c=KZ

Validity Date:

start date: 12:19:10 Almaty March 12 2021

end date: 12:24:10 Almaty March 12 2022

renew date: 00:23:40 Almaty Feb 7 2022

Associated Trustpoints: certex_kisc

CA Certificate

Status: Available

Certificate Serial Number: 68E71E98221A758927E579F7A1761104F5034CD7

Certificate Usage: Signature

Issuer:

c=KZ

o=KISC

cn=KISC Root CA

Subject:

c=KZ

o=KISC

cn=KISC Root CA

Validity Date:

start date: 18:29:25 Almaty Sep 2 2021

end date: 18:29:25 Almaty Aug 28 2022

Associated Trustpoints: certex_kisc

Настройка IPSec c использованием аутентификации по сертификатам

ВАЖНО: ВСЕ ПАРАМЕТРЫ УКАЗАННЫЕ НИЖЕ ЯВЛЯЮТСЯ МИНИМАЛЬНО НЕОБХОДИМЫМИ!

1. Прописываем политику isakmp для использования аутентификации по цифровым сертификатам:

1) crypto ikev2 proposal ESP-AES-256-SHA

encryption aes-cbc-256

integrity sha256

group 21

2) crypto ikev2 policy policy1

match address local XXXXXXX

proposal ESP-AES-256-SHA

3) crypto ikev2 profile KISC

match identity remote address 91.195.226.250 255.255.255.255

authentication remote rsa-sig

authentication local rsa-sig

pki trustpoint certex_kisc

4) Задаем параметры шифрования

crypto ipsec transform-set ESP-AES-256-SHA esp-aes 256 esp-sha256-hmac

mode tunnel

2. Создаем crypto map:

1) ip access-list extended KISC_ADDRESS

permit ip #LOCAL_ADDRESS# 91.195.226.0 255.255.255.0

2) crypto map KISC 1 ipsec-isakmp

set peer 91.195.226.250

set transform-set ESP-AES-256-SHA

set pfs group21

set ikev2-profile KISC

match address KISC_ADDRESS

3. Применяем crypto map к интерфейсу, через который будут проходить шифрованные данные:

interface FastEthernet0/1

ip address XXXXXXXX

crypto map KISC

Подскажите как такое реализовать на USG20-VPN - я в первый раз столкнулся данным оборудованием

All Replies

-

Здравствуйте.

Так как вы открыли заявку в поддержке по этому же вопросу, то мы уточним ваш вопрос в заявке и затем разместим тут окончательное решение.0 -

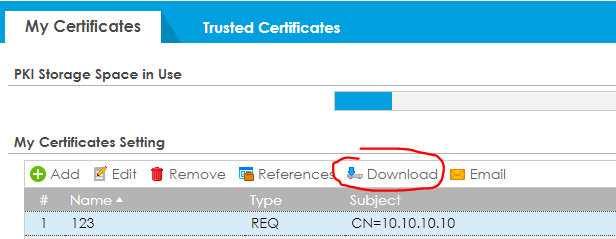

Сертификат, подписанный УЦ должен быть собственным сертификатом конкретного шлюза. В разделе Мои сертификаты можно либо создать самоподписанный, либо создать собственный сертификат для дальнейшей подписи УЦ-ом.

После создания сертификат-запроса его нужно скачать как crt -файл и отправить на подпись в УЦ.

Альтернативно можно использовать хеш сертификата в формате PEM (Base-64) - все содержание целиком начиная со строки -----BEGIN CERTIFICATE REQUEST----- и заканчивая строкой -----END CERTIFICATE REQUEST-----. УЦ может иметь возможность ввести данный хеш для дальнейшей подписи. Других способов шлюз не предлагает.

0

Zyxel Employee

Zyxel Employee