點對點(site to site)VPN設定

選項

Zyxel小編 Eva

文章數: 46  Zyxel Employee

Zyxel Employee

Zyxel Employee

Zyxel Employee

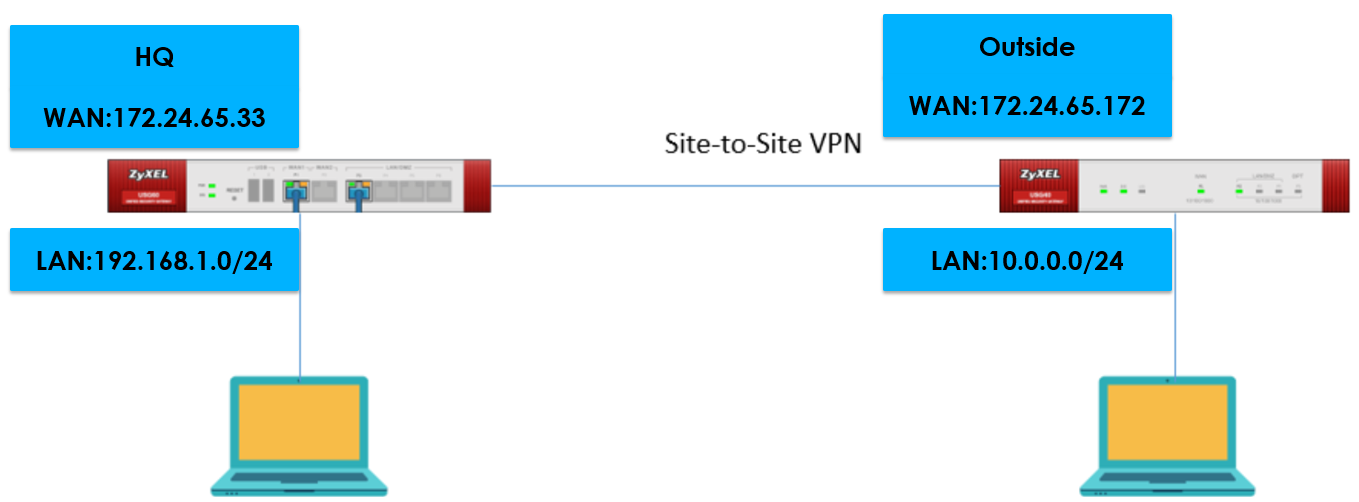

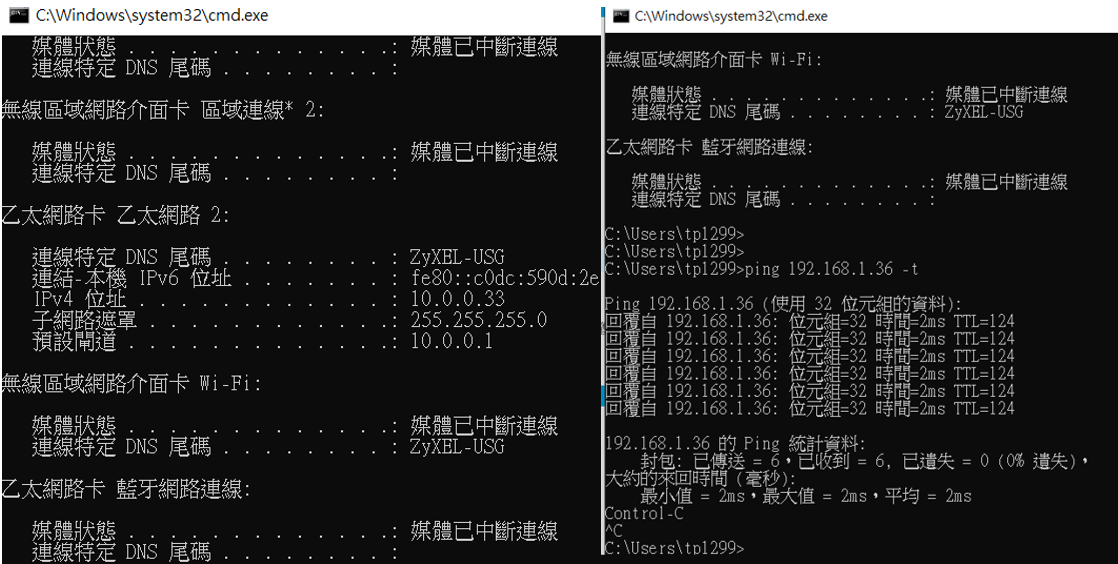

情境:透過兩地的防火牆建立 VPN 連線,使兩地區域網路內之使用者,可安全地透過 VPN 連線來傳送資料,兩地使用者亦感覺身處同一區域一樣方便。

以下為點對點VPN示範拓譜圖

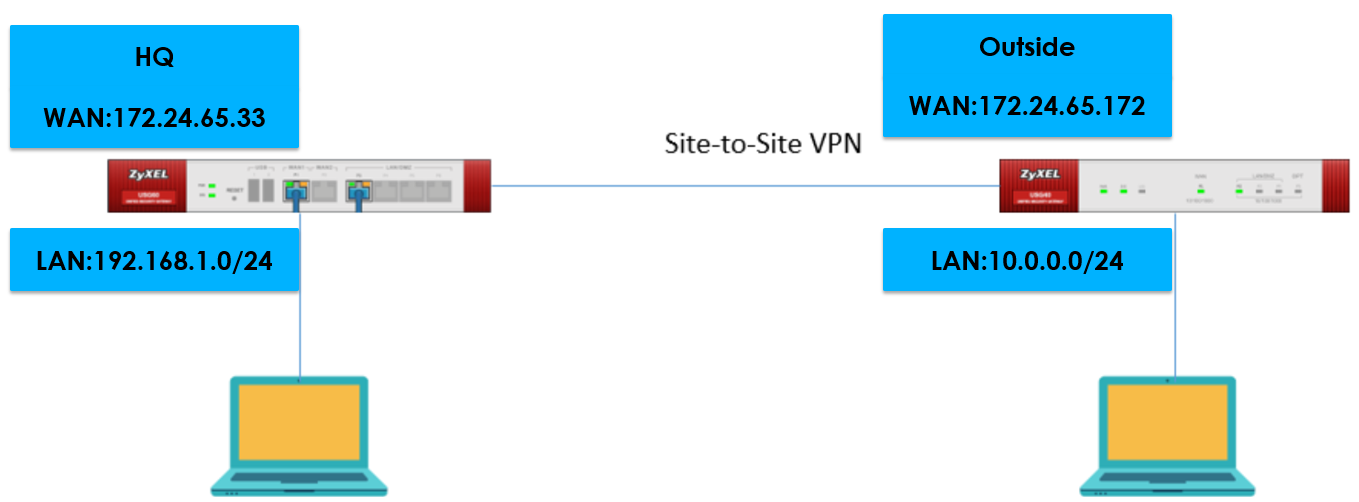

精靈設定步驟:

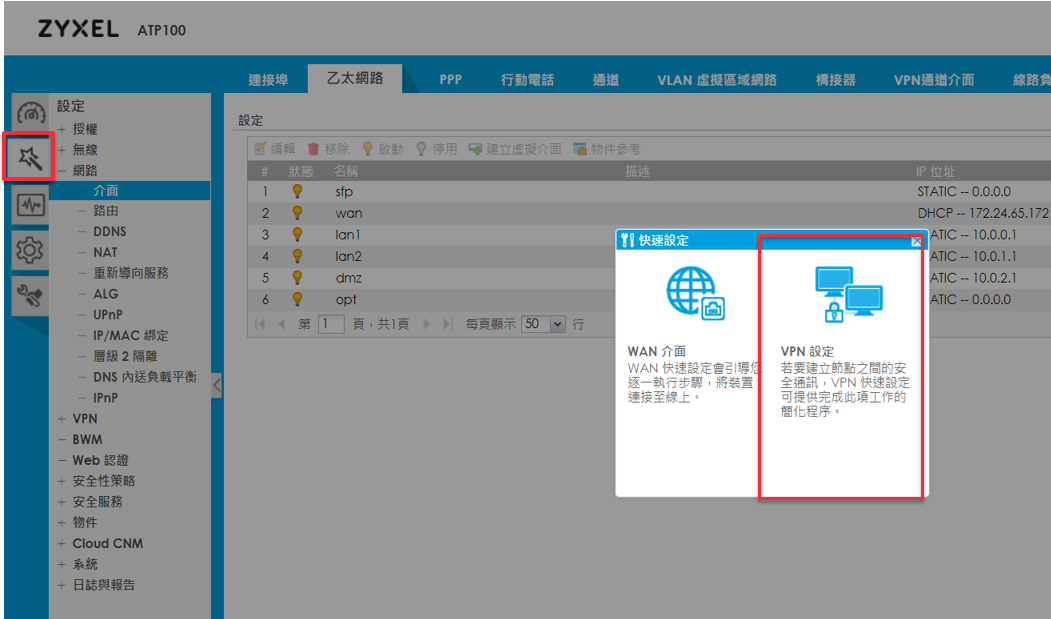

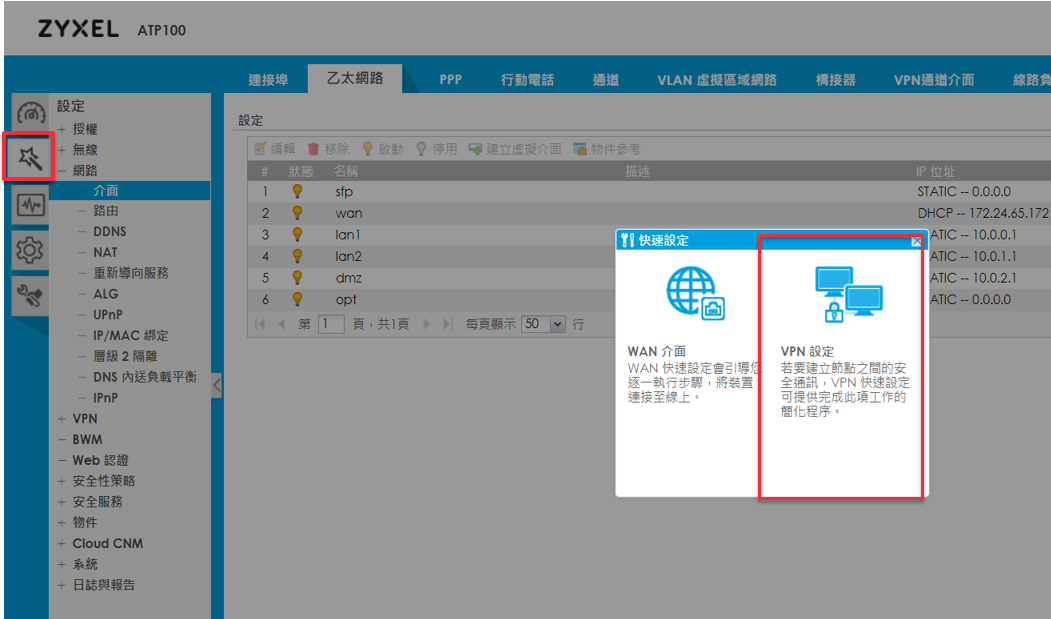

步驟一(HQ總部):點選紅框內精靈模式>選取VPN設定

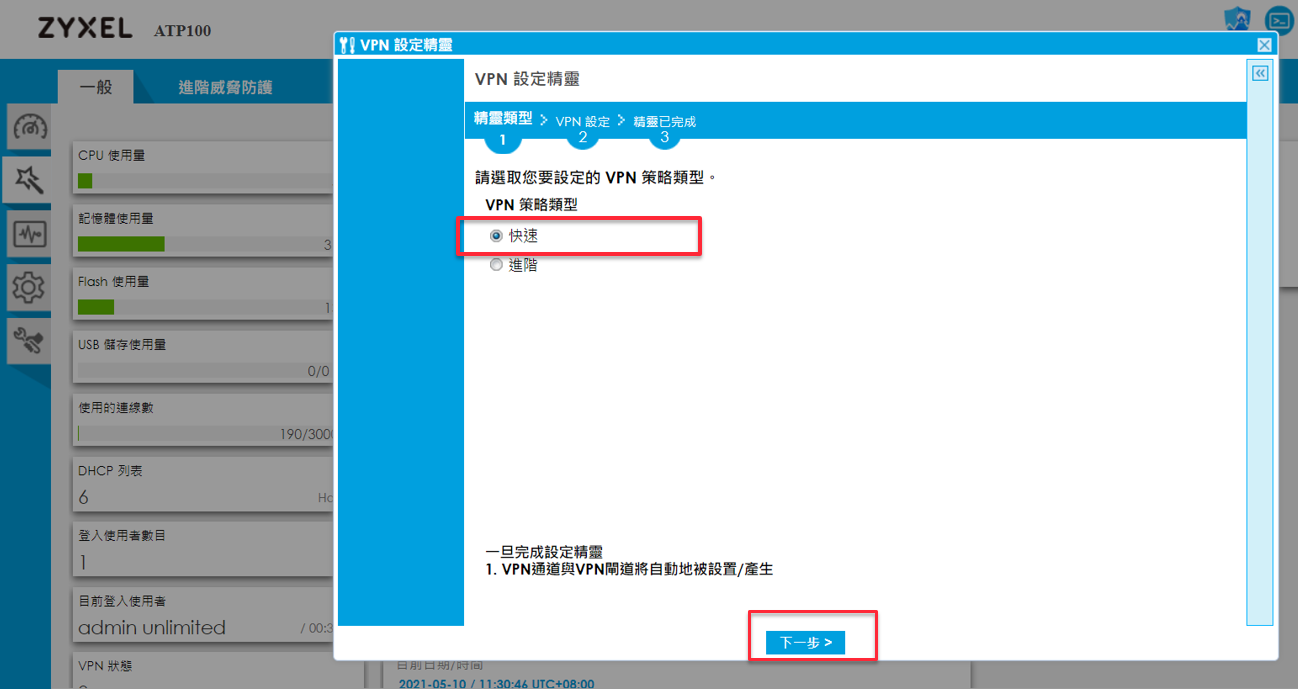

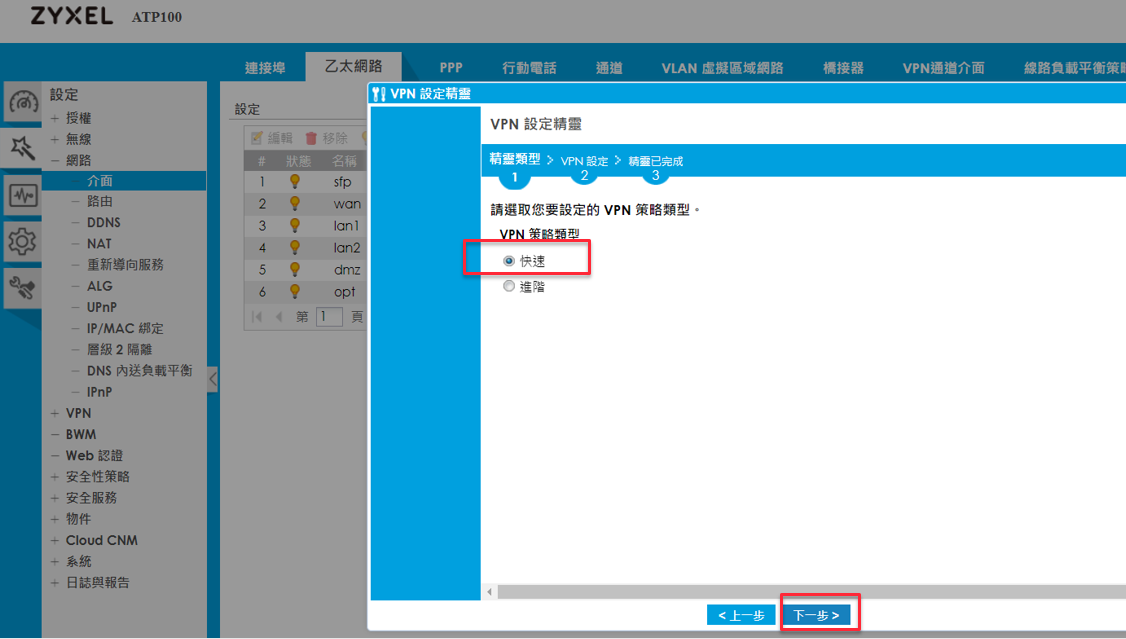

步驟二(HQ總部):點選快速>下一步

步驟三(HQ總部):選擇IKE版本>填入名稱>選取站對站>下一步

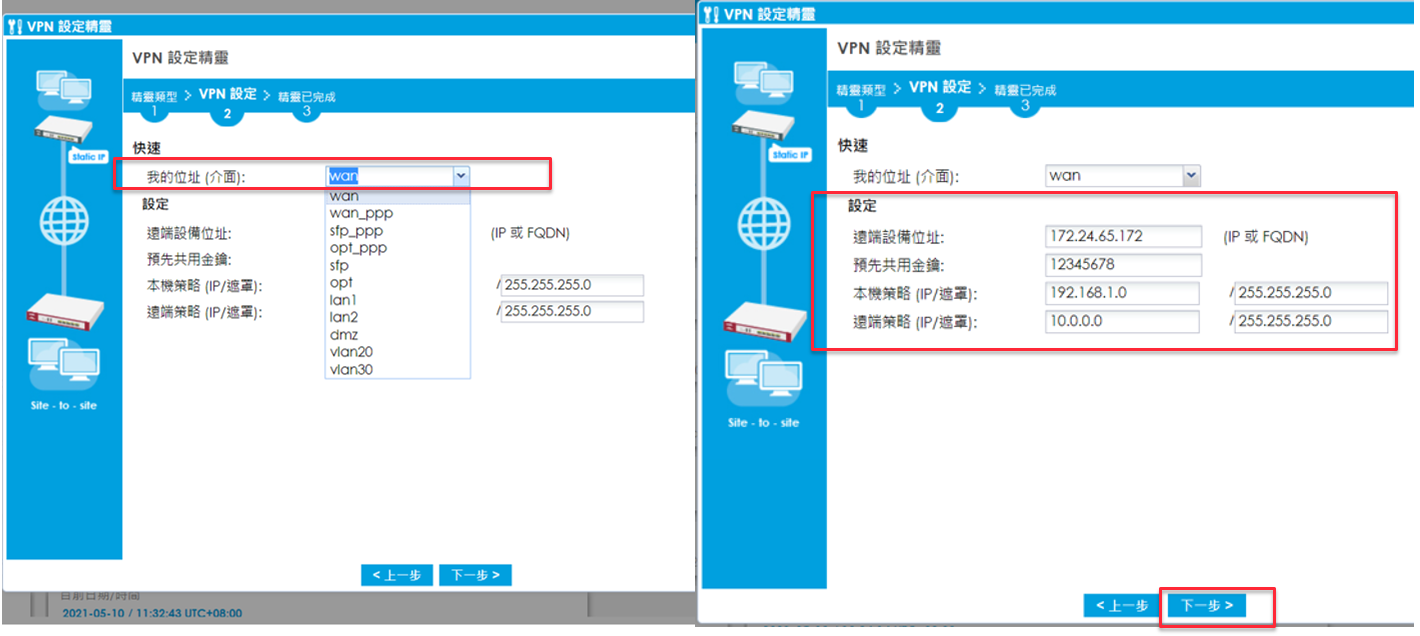

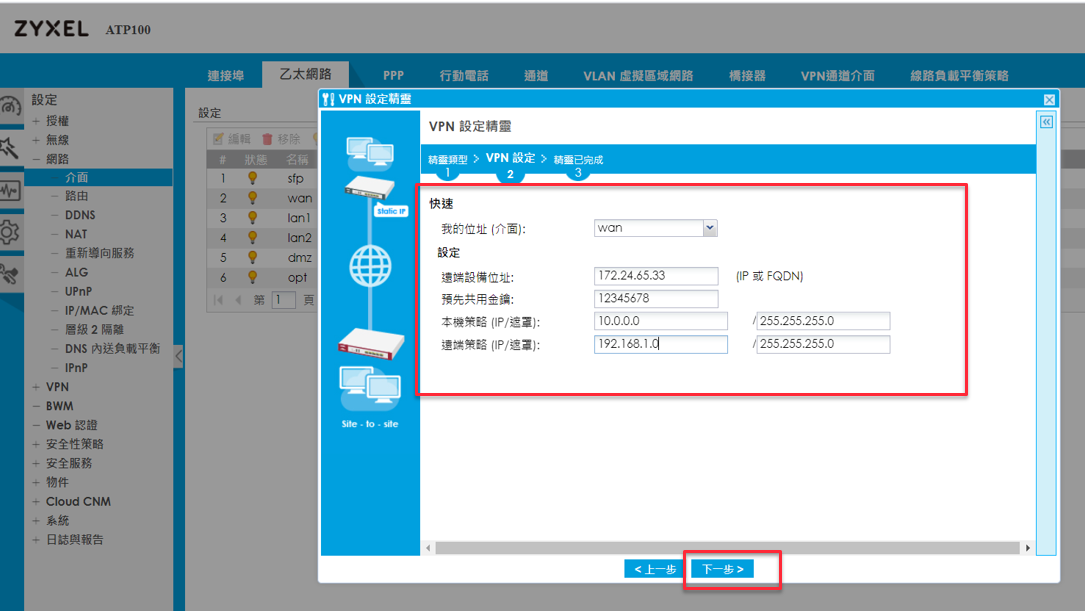

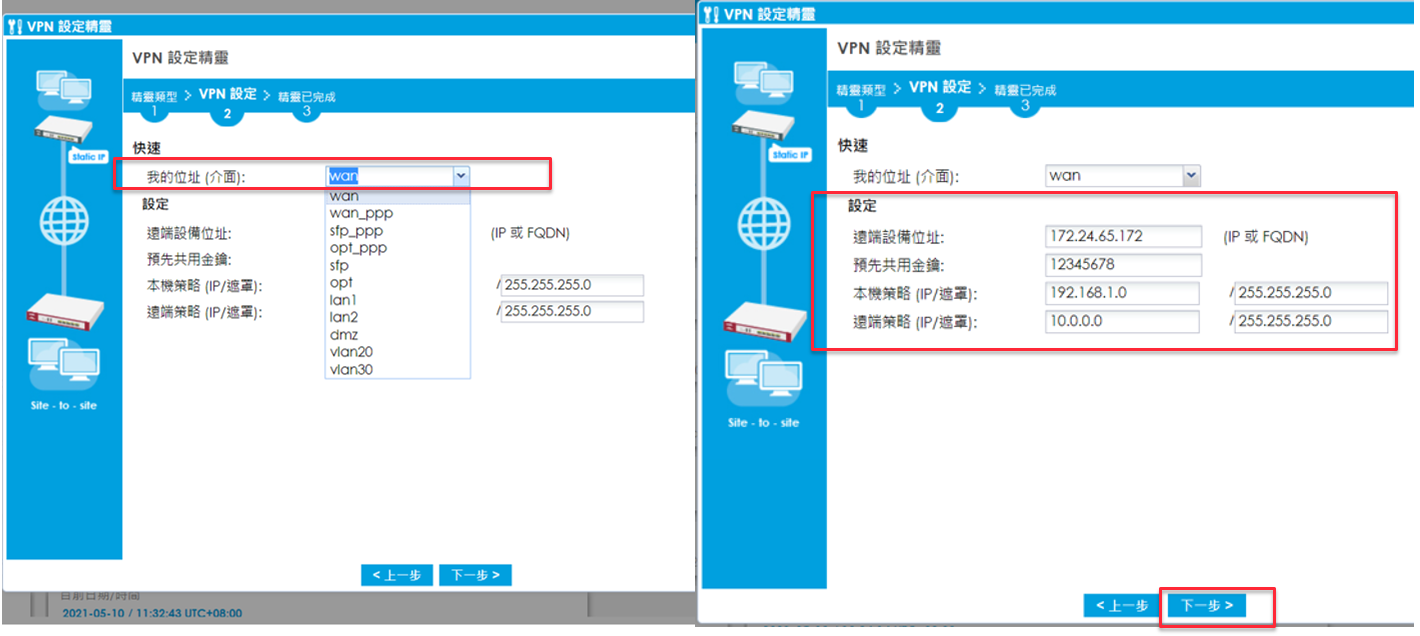

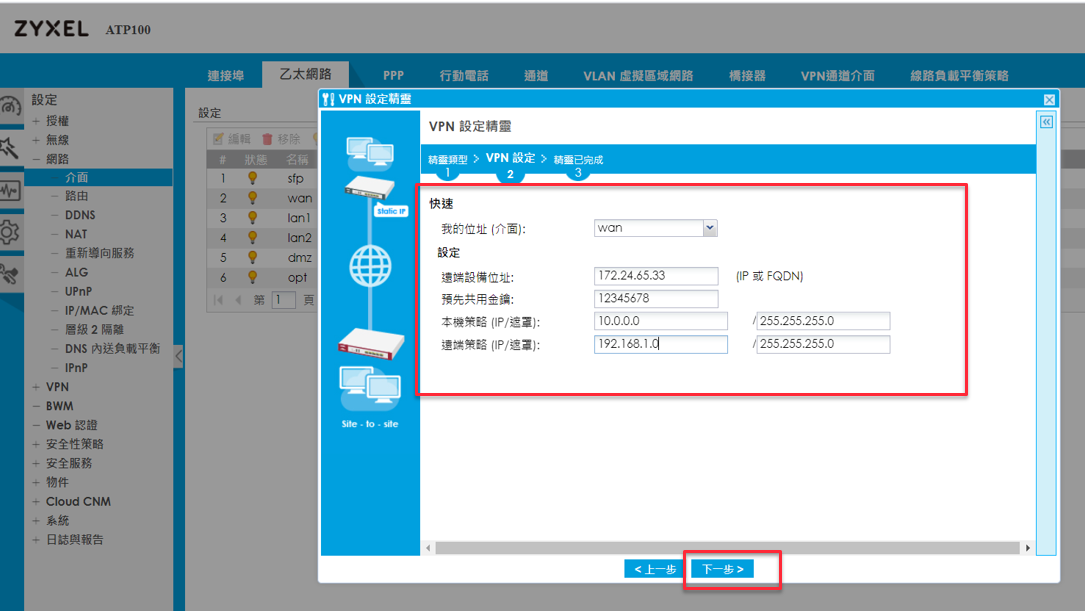

步驟四(HQ總部):選擇介面>設定內容輸入對端設備的WAN IP、金鑰、本地及對端LAN交換的網段>下一步

步驟五(HQ總部):確認資訊是否無誤>儲存

步驟六(分點):點選紅框>VPN設定

步驟八(分點):選擇IKE版本>填入名稱>選取站對站>下一步

步驟十(分點):確認資訊是否無誤>儲存

步驟十一(分點):儲存後的畫面>選關閉

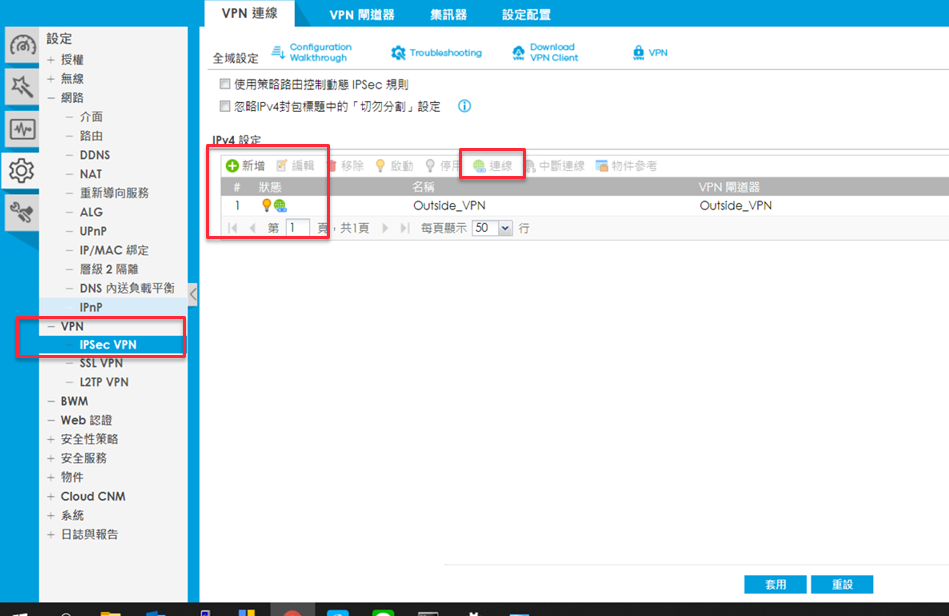

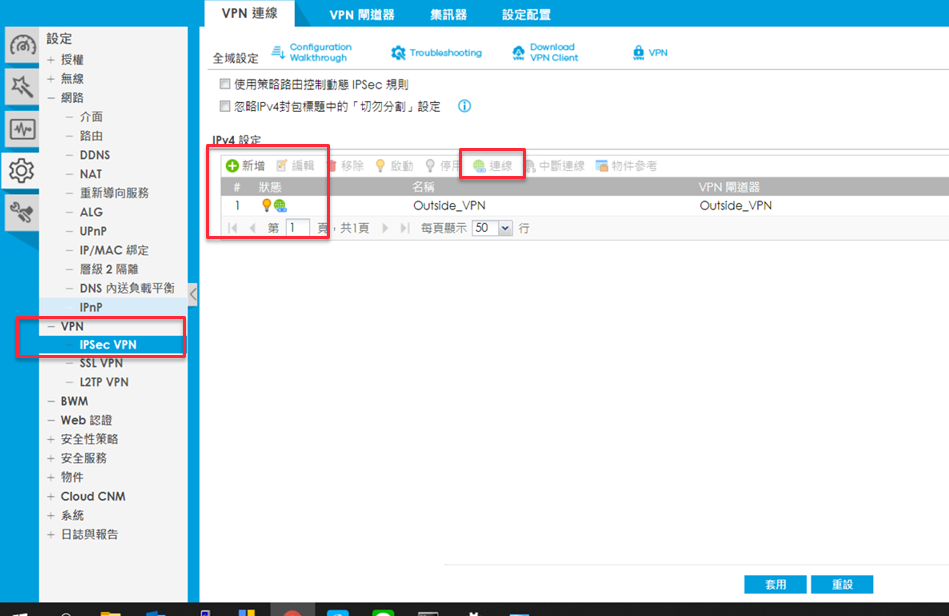

步驟十二:前往IPSec VPN點選連線,地球標誌亮起代表連線成功(總部及分點防火牆皆可透過相同介面檢視連接狀態)

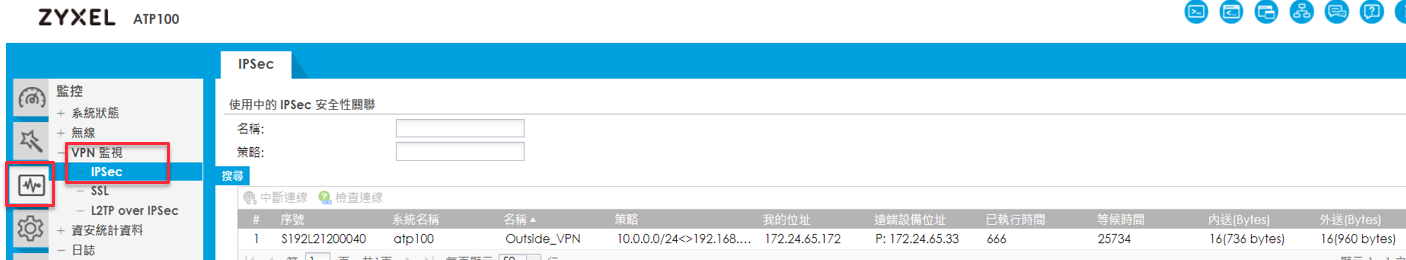

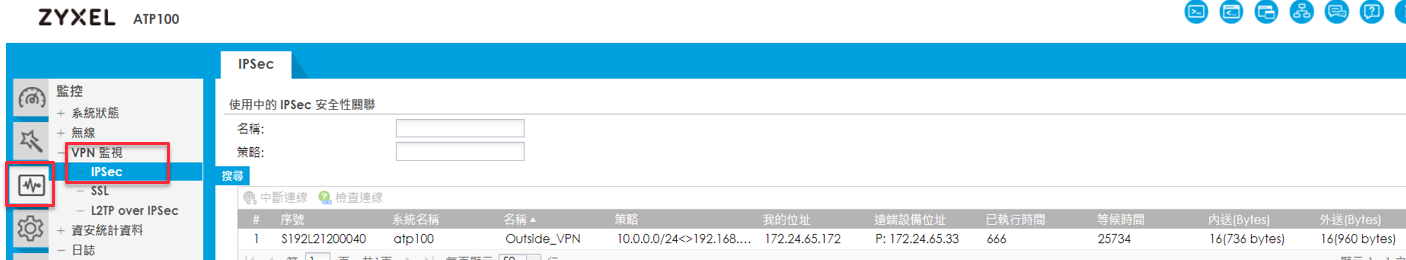

步驟十三:前往VPN介面確認連線資訊,Monitor>VPN監視>IPSec(總部及分點防火牆皆可透過相同介面檢視連接狀態)

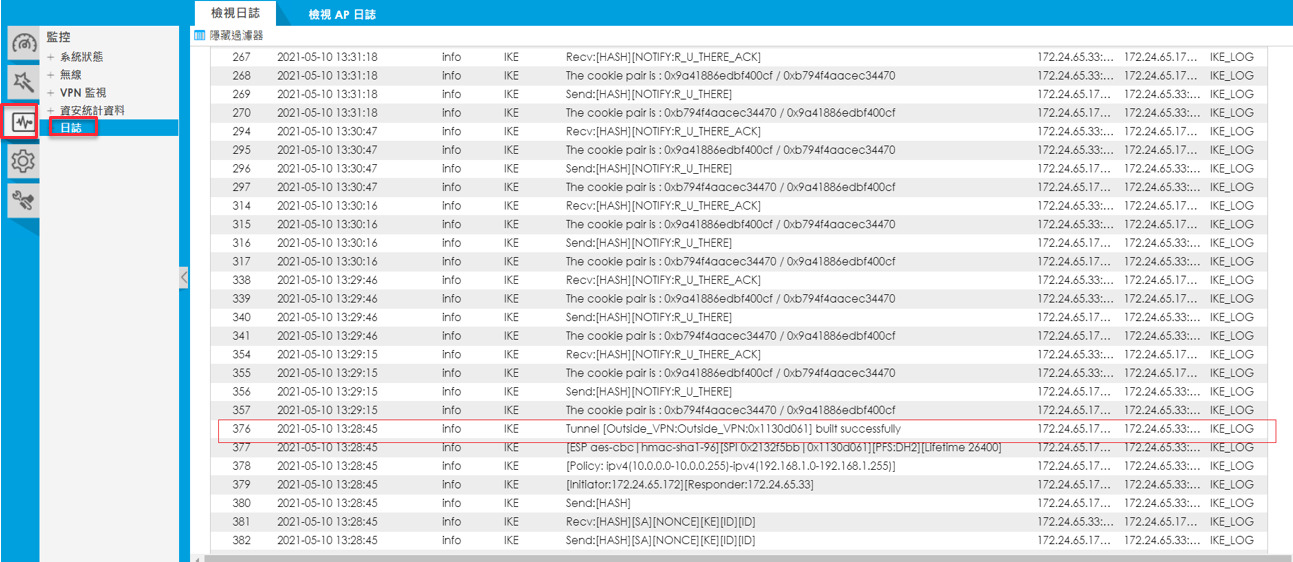

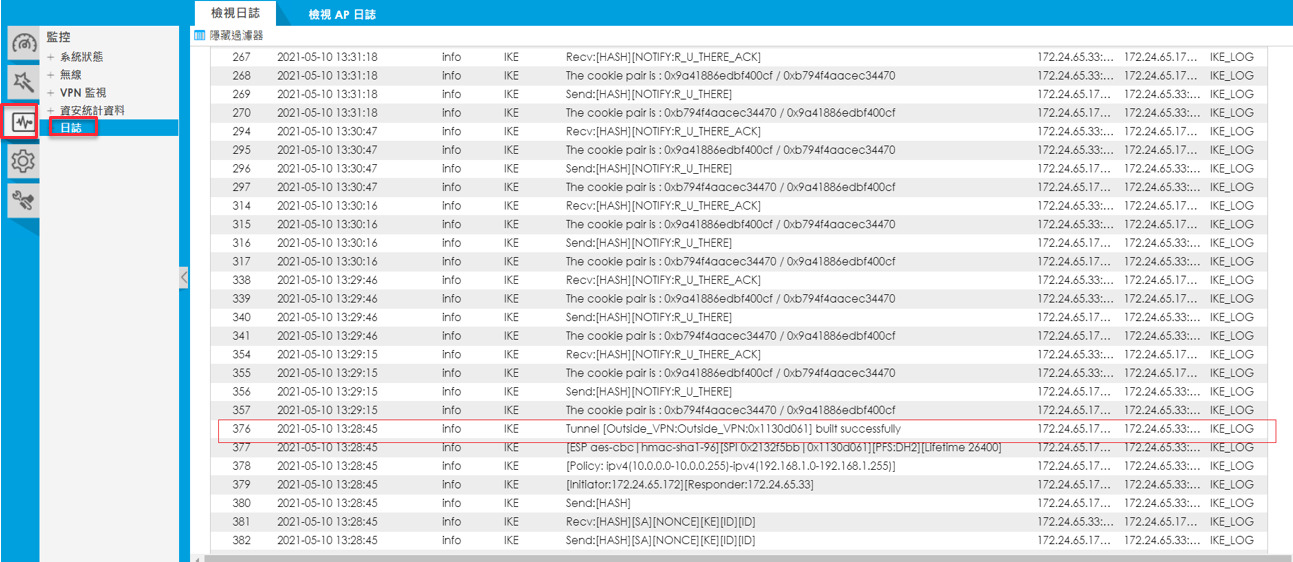

步驟十四:前往log檢視VPN tunnel建立成功資訊,監控>日誌>檢視日誌(總部及分點防火牆皆可透過相同介面檢視連接狀態)

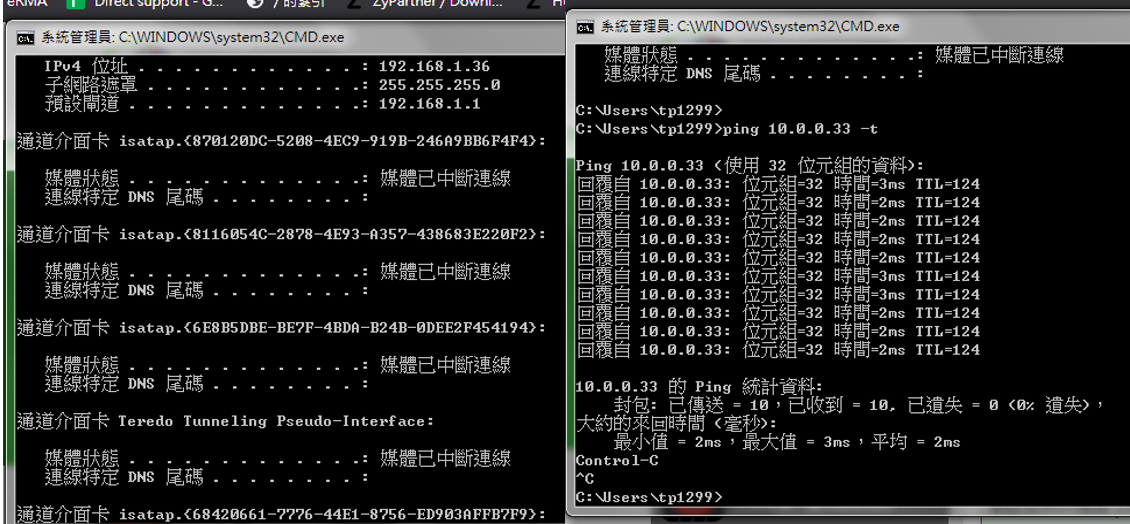

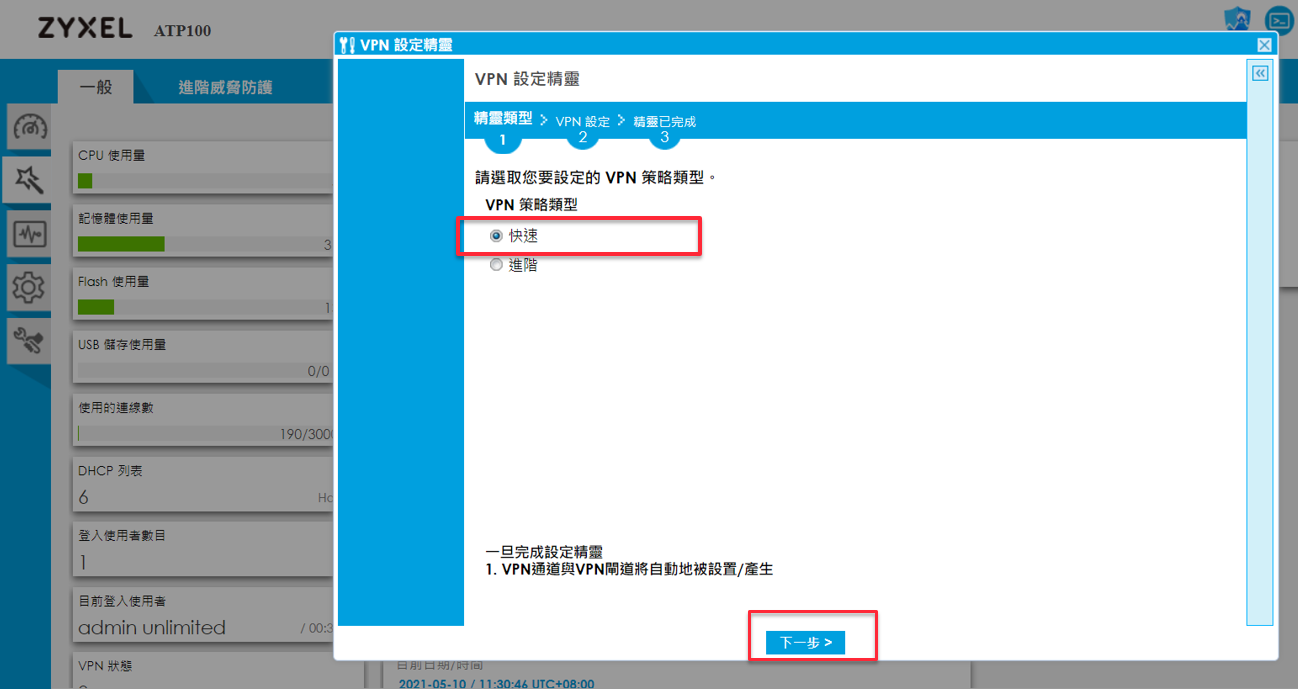

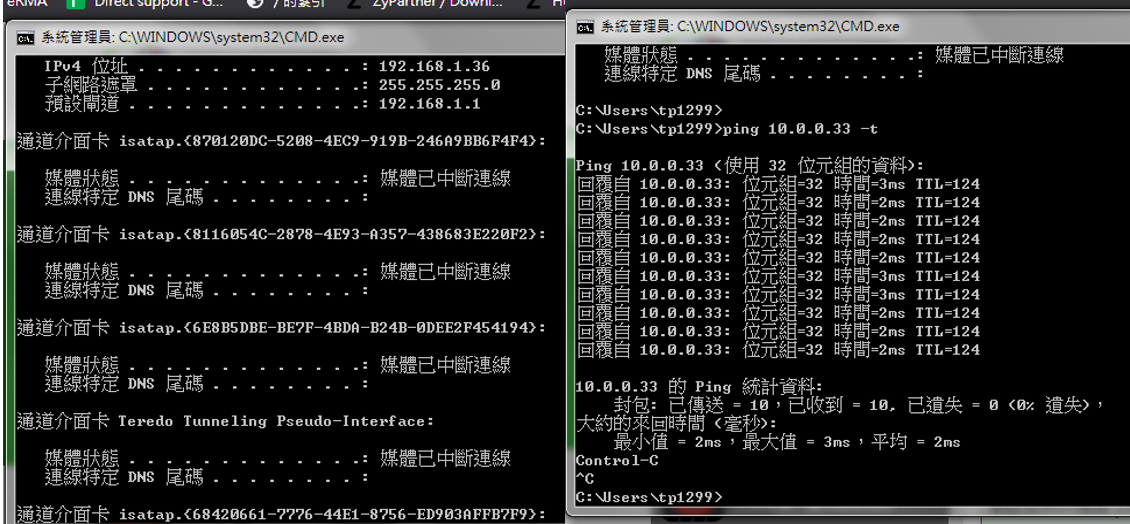

步驟十五:驗證兩端防火牆下的設備能互通

1、HQ本地網段(192.168.1.0/24)、外點網段(10.0.0.0/24)

以下為點對點VPN示範拓譜圖

精靈設定步驟:

步驟一(HQ總部):點選紅框內精靈模式>選取VPN設定

步驟二(HQ總部):點選快速>下一步

步驟三(HQ總部):選擇IKE版本>填入名稱>選取站對站>下一步

步驟四(HQ總部):選擇介面>設定內容輸入對端設備的WAN IP、金鑰、本地及對端LAN交換的網段>下一步

注意:WAN介面請依實際設定類型選取,如為PPPOE,請選擇wan_ppp

步驟五(HQ總部):確認資訊是否無誤>儲存

步驟六(分點):點選紅框>VPN設定

注意:設定分點防火牆先至乙太網路介面確認LAN網段與總部網段並無重複(即便未使用的網段也請避開重複)

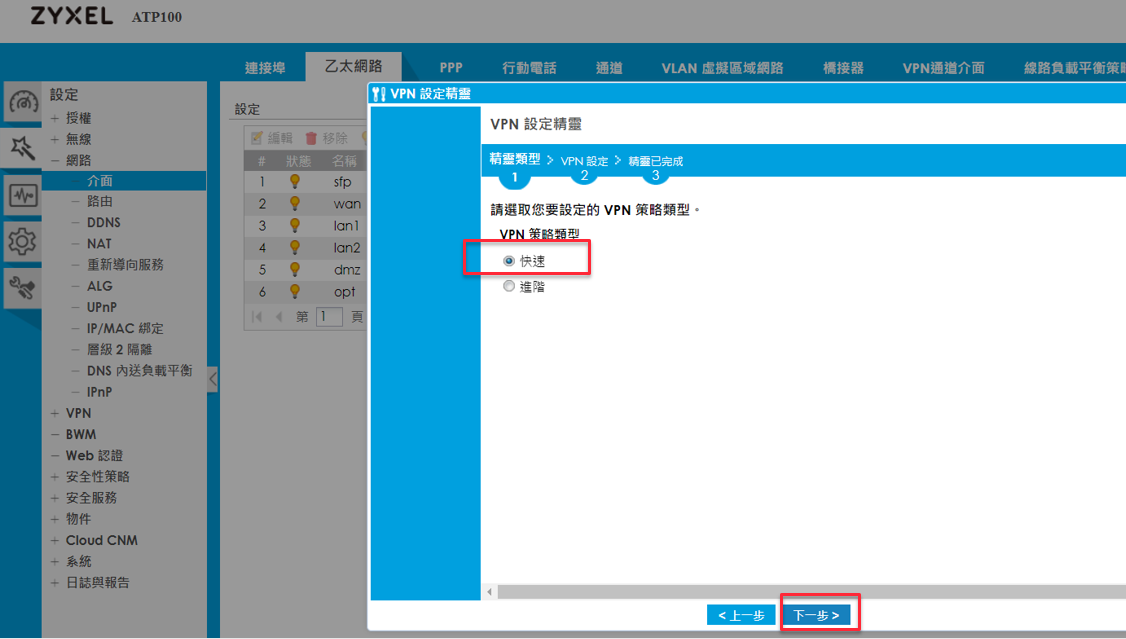

步驟七(分點):點選快速>下一步

步驟七(分點):點選快速>下一步

步驟八(分點):選擇IKE版本>填入名稱>選取站對站>下一步

步驟九(分點):選擇介面>設定內容輸入對端設備的WAN IP、金鑰、本地及對端LAN交換的網段>下一步

步驟十(分點):確認資訊是否無誤>儲存

步驟十一(分點):儲存後的畫面>選關閉

步驟十二:前往IPSec VPN點選連線,地球標誌亮起代表連線成功(總部及分點防火牆皆可透過相同介面檢視連接狀態)

步驟十三:前往VPN介面確認連線資訊,Monitor>VPN監視>IPSec(總部及分點防火牆皆可透過相同介面檢視連接狀態)

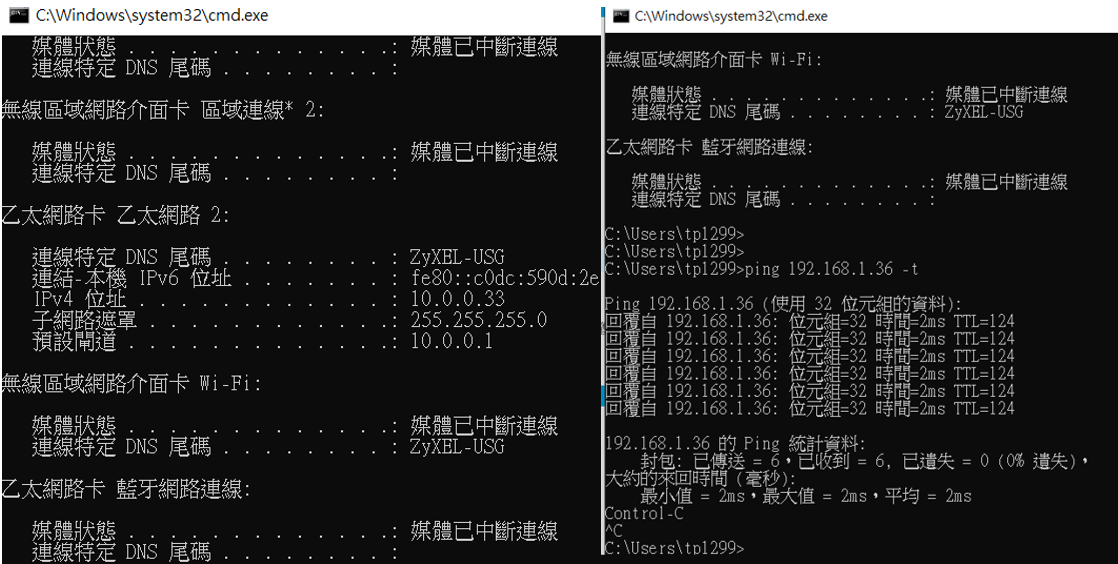

步驟十五:驗證兩端防火牆下的設備能互通

1、HQ本地網段(192.168.1.0/24)、外點網段(10.0.0.0/24)

2、總部PC驗證:圖示為HQ端防火牆下的PC(192.168.1.36) 成功ping外點防火牆下PC(10.0.0.33)

3.外點網段(10.0.0.0/24),HQ本地網段(192.168.1.0/24)

4.外點PC驗證:圖示為外點防火牆下的PC(10.0.0.33) 成功pingHQ防火牆下PC(192.168.1.36)

0

All Replies

-

請問能讓分點透過HQ總部後訪問網際網路嗎? 該如何設定?0

-

Hi @a3323457,Welcome to Zyxel Community.

這部份要分別在Branch site 和 HQ 分別下policy route 來達到此目地。分點Policy route#1Incoming = LANSource Address = 10.0.0.0/24Destination Address = anyNext-Hop = VPN TunnelVPN Tunnel = Outside_VPN=> 此police route 可以將分點lan 10.0.0.0/24,到任何點的traffic 往vpn tunnel 送。HQ總部Policy route#1Incoming = anySource Address = 10.0.0.0/24Destination Address = anyNext-Hop = interface => wanSource Network Address Translation = outgoing-interface=> 分點過來到HQ的流量到internet 要SNAT成Wan IP.Policy route#2Incoming = anySource Address = anyDestination Address = 10.0.0.0/24Next-Hop = VPN Tunnel => HQ_VPN

這部份要分別在Branch site 和 HQ 分別下policy route 來達到此目地。分點Policy route#1Incoming = LANSource Address = 10.0.0.0/24Destination Address = anyNext-Hop = VPN TunnelVPN Tunnel = Outside_VPN=> 此police route 可以將分點lan 10.0.0.0/24,到任何點的traffic 往vpn tunnel 送。HQ總部Policy route#1Incoming = anySource Address = 10.0.0.0/24Destination Address = anyNext-Hop = interface => wanSource Network Address Translation = outgoing-interface=> 分點過來到HQ的流量到internet 要SNAT成Wan IP.Policy route#2Incoming = anySource Address = anyDestination Address = 10.0.0.0/24Next-Hop = VPN Tunnel => HQ_VPN

=> Internet 回回來的traffic 往tunnel 回去。0

Freshman Member

Freshman Member