如何依據客戶身份動態配置VLAN

Zyxel Employee

Zyxel Employee

如何依據客戶身份動態配置VLAN

動態 VLAN 分配根據設備(MAC Address)或用戶身份將設備分離和隔離到不同的網段。

場景和拓撲圖

在大多數網路中,出於安全目的,管理員可能需做網路的存取管制。一種常見的網路設計方式,我們稱之為靜態 VLAN 分配-管理員創建 VLAN 並交換機Port配置正確的 VLAN 編號。反之動態 VLAN 分配,管理員只需在RADIUS 服務器上設置交換機做一些策略即可進行動態 VLAN 分配。它減輕了網路管理員的大量工作。本配置指南的目的是演示在交換機和 RADIUS 服務器上配置動態 VLAN 分配的每個步驟。

配置

以下步驟適用於支援複合認證功能(可同時支援多種不同身份驗證方式)的交換機。支持的交換機是 GS2220 和 XGS2210 ,並使用 RADIUS 服務器 (Windows Server 2019) 。

1. 交換機設定

1.1 在 Advanced Application > AAA > RADIUS Server Setup & AAA Setup中配置 RADIUS IP 地址、共享密鑰(Shared Secret)。

1.2 在Advanced Application > Port Authentication中指定哪些Port要進行 802.1x、MAC 身份驗證和訪客 VLAN 等複合身份驗證

1.3 對客戶端Port保持複合認證模式為Strict。

2. 在 Windows Server 2019 上設置 NPS 伺服器(網路原則伺服器)

2.1 打開 網路原則伺服器 並右鍵點擊 RADIUS 用戶端 > 新增,配置名稱、IP 地址和共享密鑰。

2.2 配置連線要求原則(CRP)

· 右鍵點擊 CRP > 新增

· 指定 CRP 原則名稱> 下一步

· 指定條件>新增

如果您不熟悉此頁面,我們建議您在此處使用 NAS 連接阜類型。此外,如果您有很多設備計劃要添加到 RADIUS 客戶端,您可以使用符號 * 來避免為 CRP 添加許多條件,例如“GS22*”或“192.168*”。

· 指定轉寄連線要求> 下一步

· 指定驗證方法 > 下一步

· 設定設定值> 下一步

· 檢查您剛剛配置的所有內容,然後點擊完成。

2.3 配置網路原則

· 右鍵點擊網路原則 > 新增

· 指定原則名稱 > 下一步

· 指定條件 > 新增 > 選擇 Windows 群組。(AD目錄中創立的群組)

· 指定存取權限 > 下一步

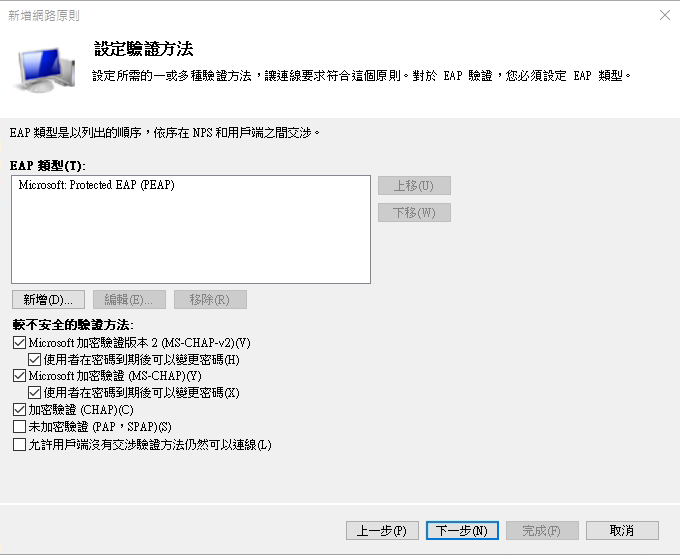

· 設定驗證方法。(設定值如下圖)

· 設定限制 > 下一步

· 設定設定值。(設定值如下圖)

· 檢查您配置的所有內容,然後點擊完成。

3. 在 Windows Server 2019 上新增使用者帳戶

3.1 打開 Active Directory 使用者和電腦

3.2 右見點擊你創造的域 > 新增 > 使用者

3.3 為 802.1x 和

MAC 認證創建賬戶

注意:

1.對於 MAC 認證用戶,用戶登錄名的填寫格式與Switch MAC 認證頁面中設置的格式完全相同。

2.創立的使用者必須加入前面設定的Windows群組中。

另外,用戶密碼也應該與Switch設置相同。

4. 驗證(可以選擇通過使用者名稱/密碼或MAC/密碼認證)

4.1 客戶通過認證;它獲取數據 VLAN 20的 IP 地址。

4.2 客戶端認證失敗;它獲取訪客 VLAN 1 的 IP 地址。

注意:

1. 確保 DHCP 服務器能正常發放IP。

2. L3 交換機應啟用 DHCP Smart

Relay 並指向 DHCP 服務器。

3. 如果您的 NPS 伺服器安裝在 VM 中,NPS伺服器顯示啟用中,但沒有實際執行,您應該停止並重新啟 動 NPS 服務。

4.如果您的NPS認證無法通過,請從事件檢示器查詢原因,如果是下圖原因請匯入CA憑證(Windows Server可以自行產出匯入憑證),即可解決。