防火牆規則設定教學

選項

Zyxel小編 Corey

文章數: 217  Zyxel Employee

Zyxel Employee

Zyxel Employee

Zyxel Employee

前言

所謂防火牆,表示可以阻擋非法的入侵,然而它是怎麼做到的呢?也就是透過防火牆規則做流量的過濾,此功能即是防火牆的核心。

透過以下教學可以對我們的防火牆設備的工作方式有一個基本的了解,並讓您準備好邁出創建自己的防火牆規則的第一步!

防火牆規則透過各種物件組成,以下先為各位介紹這些物件的意義 :

介面

在我們深入研究設定之前,我們首先必須簡短地談談我們如何構建我們的防火牆。防火牆由多個網路介面組成,從 WAN 到 LAN 介面再到您在設備上新增的所有其他虛擬介面。

防火牆每個介面都是獨立的網段,下圖範例為防火牆 USG FLEX 100 預設值介面:

區域 (Zones)

我們了解了介面的核心概念,接下來讓我們轉到區域,因為區域對於我們的防火牆規則/安全策略尤其重要。

在大多數情況下,防火牆將由多個 LAN、多個 VLAN 和/或多個 WAN 組成。

當談到防火牆規則時,您可能有一個介面,希望將其應用相同的規則,也很可能您希望所有 LAN 介面在整個網絡中具有相同的權限,或者您希望使用相同規則處理多個 WAN 介面。

在這種情況下,透過區域的功能,就能輕鬆達成,區域其實就是介面的群組。

下圖範例為區域的介面分配:

物件

就像您在區域中有多個所謂的“物件”一樣,您也可以創建多個位址物件、服務物件和更多不同類型的物件來套用到防火牆規則。

物件如同名字來看,只是一筆資料,其中有分成位址物件、服務物件、使用者物件等等。

這些物件本身沒有任何功能,只有當我們將這些物件套用到防火牆規則,或相關設定,才會有功效。

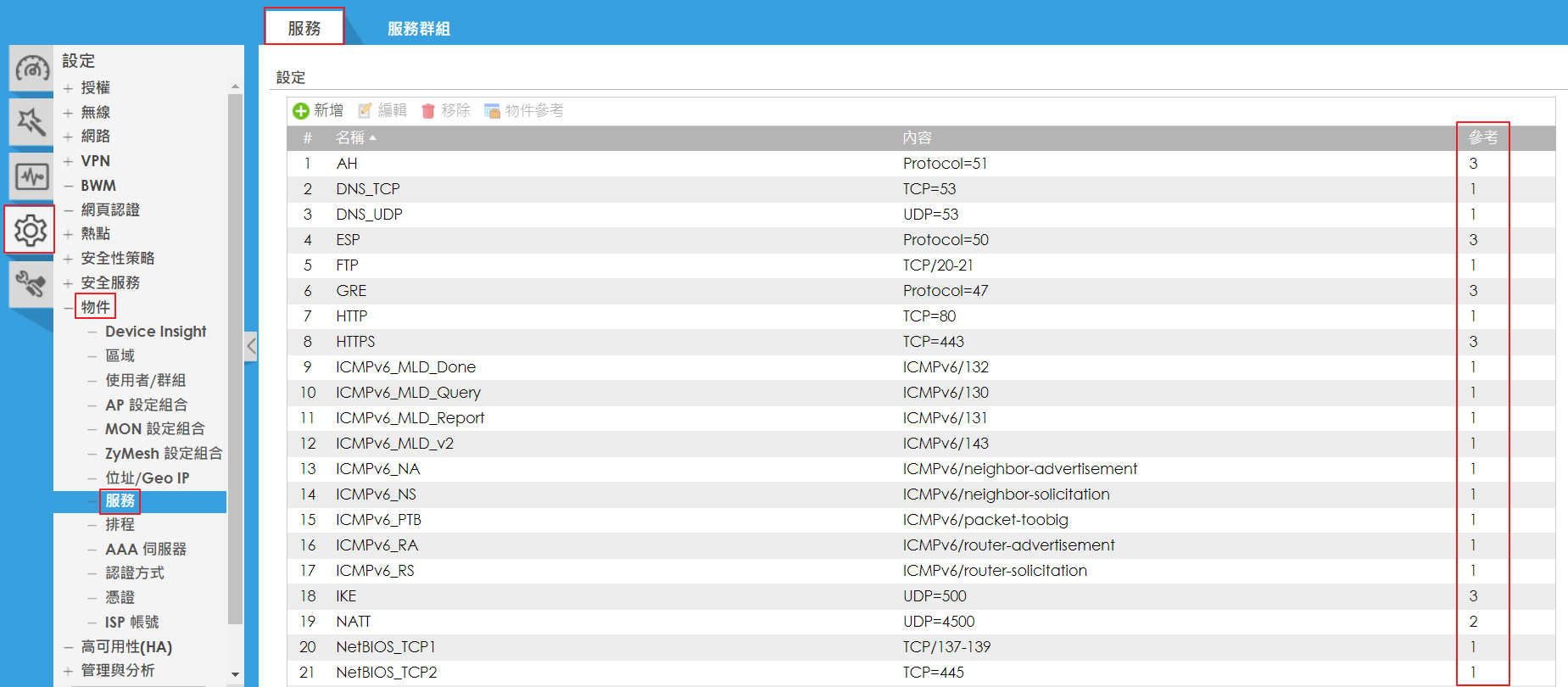

下圖為服務物件的範例 :

可以看到物件包含許多類別(區域、使用者、位址、服務...)

其中的"參考"表示該物件已套用到其他規則的數量。

可以看到物件包含許多類別(區域、使用者、位址、服務...)

其中的"參考"表示該物件已套用到其他規則的數量。

安全策略/防火牆規則

我們已經了解介面、區域和物件的基礎概念,現在我們可以開始新增防火牆規則了。

絕大多數的防火牆已有預先設置的防火牆規則,例如從外部 (WAN) 到內部 (LAN) 的網路連線將完全會完全阻擋,以預防來自網際網路的攻擊。

防火牆預設值允許內網 (LAN) 到 外網 (WAN) 的所有流量,因為如果您想為 LAN 客戶端阻止某些服務,通常這在每一個網路環境都是不同的,因此預設值允許所有內網到外網的流量傳輸。後續管理員再依照環境的需求做調整。

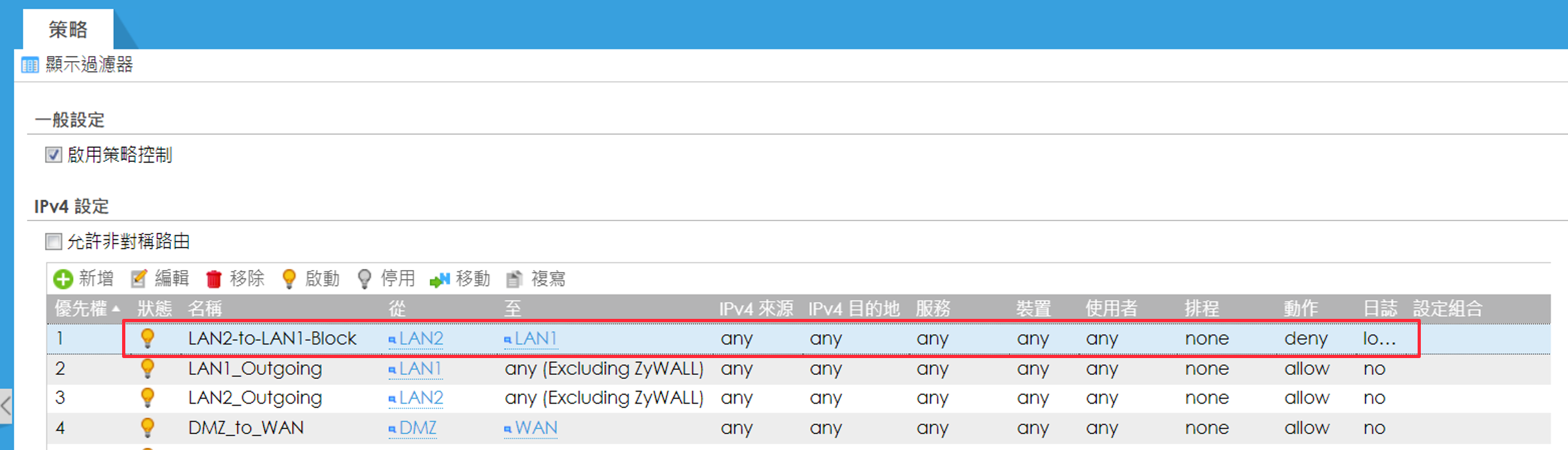

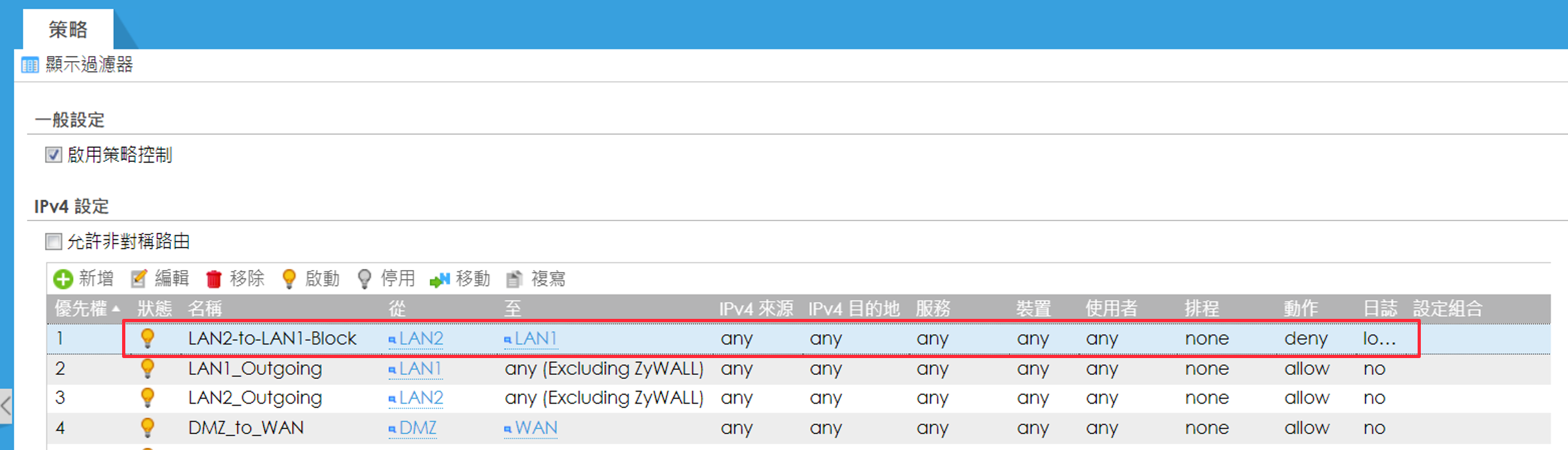

我們從上圖的策略規則中看到許多不同的欄位,以下說明各個欄位的意義:

優先權 : 防火牆規則的順序 - 防火牆規則按照順序從上到下運行,一旦符合規則、套用執行,就不會繼續往下比對。因此順序很重要,萬一前面已經被封鎖,即使後面有允許的規則,流量也不能傳輸。

優先權調整步驟如下圖 :

優先權調整步驟如下圖 :

狀態 : 顯示規則是否處於運作狀態 - 黃色表示啟用,灰色表示停用

名稱:防火牆規則的名稱

從 (來源區域):指的是流量來自的區域,可以想像成流量從哪些介面進入。

至 (目的區域):指的是流量將流向的區域,可以想像成流量從哪些介面離開。

至 (目的區域):指的是流量將流向的區域,可以想像成流量從哪些介面離開。

IPv4 來源:防火牆將比對流量的來源 IP 位址,可將位址物件設定成群組,即可一次比對多個 IP 位址。

IPv4 目的地:防火牆將比對流量的目的地 IP 位址,可將位址物件設定成群組,即可一次比對多個 IP 位址。

服務:指的是目的地所使用的服務,可將服務物件設定成群組,即可一次比對多個服務。

使用者:如有使用網頁認證、L2TP VPN 這類型需要帳號密碼登入的認證功能,防火牆規則即可比對使用者。

排程:透過排程物件,即可讓防火牆規則僅在特定時間啟用(常用於家長控制、學校應用環境等)

動作:決定符合以上所有參數的流量允許通過或是拒絕。其中 deny 與 reject 的差異在於,選擇 deny 防火牆會將封包直接丟棄,reject 防火牆則是會回應 client 流量已被拒絕。因此選擇 reject 會比較消耗防火牆 cpu ,且容易造成攔截和破解,若無特殊需求,強烈建議選擇 deny 即可。

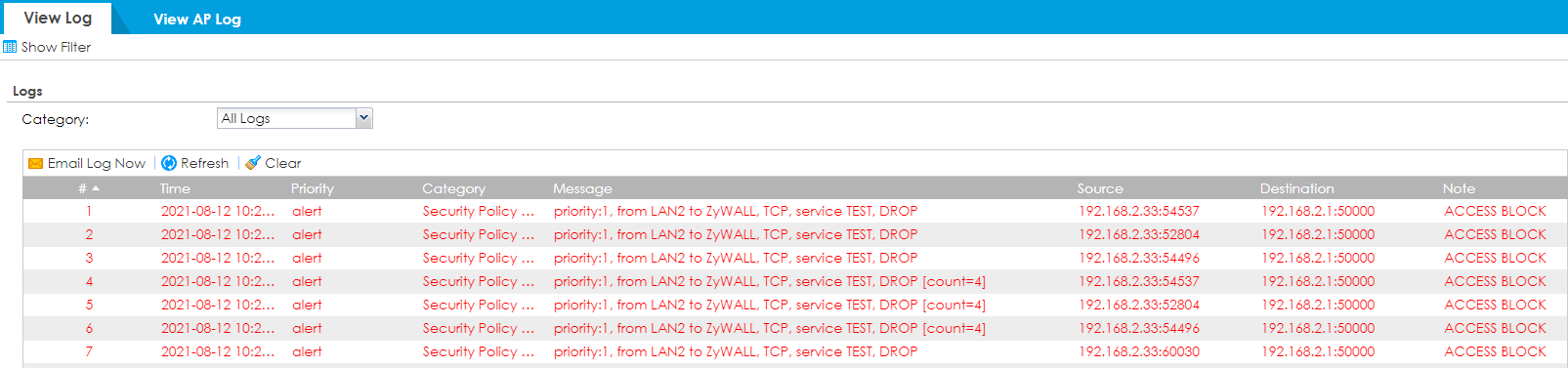

日誌:決定符合防火牆規則的流量是否需要保留日誌紀錄 ( 可於監控 > 日誌 查詢紀錄 )。其中 " log alert " 與 " log " 都一樣會保留日誌,差別在於 log alert 的日誌會是紅色的文字。

設定組合:在此部分中,您可以添加 UTM 服務及其各自的配置文件(例如內容過濾、應用程式阻擋配置物件等)

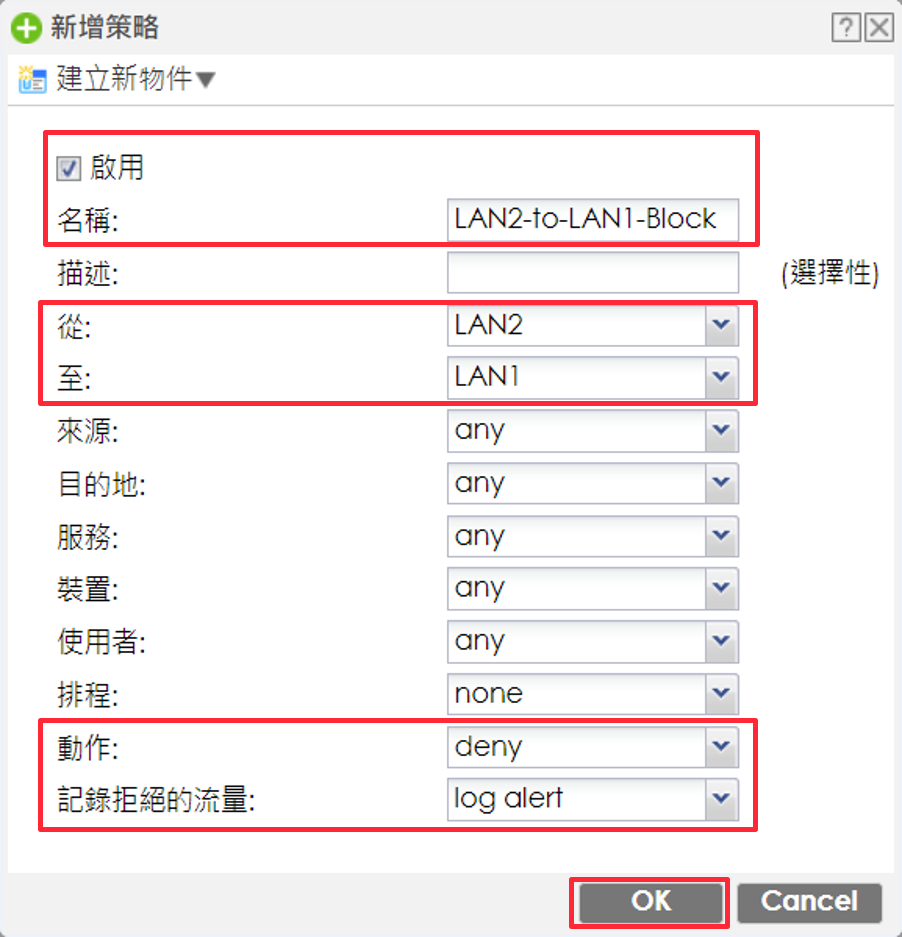

現在,我們已經了解在策略控制中設置不同物件的用途,讓我們來新增一個防火牆規則範例:

設定目標:我們只想要阻止 LAN2 到 LAN1 的流量,但從 LAN1 到 LAN2 或其他地方的流量都不會被阻擋。

預設值的防火牆規則下,允許 LAN1 和 LAN2 前往任何目的地。因此為了達成目標,我們需要在防火牆規則最上方新增一筆規則“封鎖”傳輸,禁止從 LAN2 到 LAN1 的流量:

請注意,封鎖的規則必須在允許的規則之上,因為防火牆是依據優先權逐條比對的,一但符合就不會在比對優先權較低的規則。

由於我們將日誌設定為 "deny log” ,因此被封鎖的流量將會產生紅色的日誌。

Monitor > Log

針對防火牆規則,我們也有製做影片教學,以下提供給各位參考 :

ATP智能防火牆設定(四) - 防火牆阻擋設定 - YouTube

以下額外為各位帶來一些防火牆規則的實用技巧或建議,讓您可以輕鬆保護您或是客戶的網路環境 :

ATP智能防火牆設定(四) - 防火牆阻擋設定 - YouTube

以下額外為各位帶來一些防火牆規則的實用技巧或建議,讓您可以輕鬆保護您或是客戶的網路環境 :

1. 從上至下 !

防火牆規則依據優先順序,從上至下比對套用執行,一旦您看到防火牆規則表,就可以輕鬆且具有邏輯的了解安全策略。

在最底部,您可以看到預設值規則,規則表示封鎖所有流量,這意味著除非在預設規則之上定義了例允許通行的規則,否則傳輸將會被封鎖,屬於白名單防火牆規則的類型。

因此防火牆出廠已經預先配置了必要的規則以確保來自內部網絡的傳輸順暢,針對外網連線也只允許 VPN 類型的服務連接,提供了良好的保護。

2. 表格排序與過濾功能

是否對您設置的大量策略規則感到不知所措,並正在尋找一個非常具體的規則?不用擔心,通過過濾器,您可以輕鬆的找到您正在搜尋的規則(或發現規則已丟失)。為此,請點擊策略控制最頂部的“顯示過濾器”,即可顯示過濾器選單:

在以下的範例中,我們想知道是否有任何規則定義了允許對防火牆本身(ZyWALL) TCP 443 來自 WAN 的傳輸。

由於我們將 TCP 443 加入到服務物件群組“Default_Allow_WAN_to_ZyWall”,因此可以看到防火牆過濾出符合的規則。

每個欄位都可以直接點選排序,即可將相同類別排序 :

3. 加強資訊安全 - 新增 UTM 功能

ZYXEL 防火牆設備的真正魔力不在於普通的規則設置,而在於 UTM 配置文件。然而,許多 UTM 功能也屬於物件的設定方式,就像地址、服務和區域物件一樣,它們基本上是在一個地方創建,等待套用到防火牆規則中,才會有效用。

以下為 UTM 物件套用範例:

關於 UTM 相關詳細設定教學,您可以參考以下連結 :

0