Nebula Switch VLAN 設定教學

Zyxel Employee

Zyxel Employee

前言

Nebula 中的交換機端口設置使用了「Trunk」、「Access」等術語,這與我們之前學習本地管理設置 VLAN 的方式有很大不同。因此在這篇文章中,我們想解決使用者 VLAN 配置的困惑,並希望對如何在 Nebula 中設置 VLAN 提供一些指引。

備註 : 本篇文章截圖畫面使用 Nebula 19.00 版本。

懶人包

- Nebula Switch 與「終端設備」串接,VLAN 類型請選擇「Access」 ,「PVID」參數則依照該 Port 所屬的 VLAN 設定。

- Nebula Switch 與「中繼設備」串接,VLAN 類型請保持預設值 「Trunk」 、「PVID 1」。

備註 :

- 中繼設備表示該設備後方還會繼續串接其他設備,例如 : Firewall、AP、Switch 等。

- 終端設備表示該設備後面不會再串接其他設備,例如 : PC、印表機、IP監視器等。

根據 802.1Q 回顧 VLAN

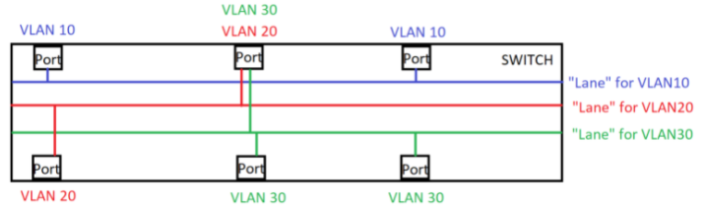

要了解 VLAN 如何運作,就要看 802.1q 標準。這個標準定義了如何在乙太網路幀 (Frame) 中,插入一個稱為 VLAN Tag (VLAN 標籤) 的特殊標記。交換器 (Switch) 就是依靠讀取這個標籤內的資訊,來辨識每一個幀屬於哪個 VLAN 群組,並將它們隔離開來。

下圖提供您參考:

當交換器端口收到一個已帶有 VLAN Tag 的幀 (Frame),且該 VLAN 已在交換器上設定,交換器便會將這個幀轉發到屬於同一個 VLAN 的其他成員端口。

那如果端口收到一個未帶有 VLAN Tag 的幀呢?這時交換器會使用該端口預設的 PVID (Port VLAN ID),自動為這個幀歸類到指定的 VLAN。

這個 PVID 的概念,就像在交換器的端口上設定了一台「標籤機」。只要是未帶標籤的幀送進來,交換器就會主動幫它貼上 PVID 所指定的標籤,用來辨別它屬於哪個 VLAN 群組。

現在我們已經簡單了解了 VLAN 如何根據 IEEE 標準運作,接下來讓我們透過 Trunk & Access Mode 完成正確的 VLAN 設定。

更輕鬆地設定 VLAN - Trunk & Access Mode

VLAN 的概念起初可能不易理解,但只要掌握其運作原理,一切就會變得非常簡單。

業界通用的 VLAN 配置方式,如 Trunk 模式 (Trunk Mode) 與 存取模式 (Access Mode),便是基於 802.1q 標準來定義 VLAN 成員資格,因其設計直觀,已成為主流。為了滿足市場對 VLAN 功能的需求,我們的 Nebula 解決方案也採用了同樣的設計理念。

接下來,讓我們先來看看 Nebula Switch 的設定畫面,並從 802.1q 標準的角度來理解它的運作方式。您可以透過以下路徑找到設定選單:交換器 > 設定 > 交換器埠

勾選要編輯 VLAN 的端口(可一次勾選多個),然後點擊「編輯」按鈕,系統將彈出端口編輯頁面 :

VLAN 設定參數說明

在設定交換器端口 (Port) 的 VLAN 功能時,主要會接觸到以下幾個關鍵參數:

- 類型 (Type)選擇端口的運作模式,可設為「Trunk」或「存取 (Access)」模式。

- PVID (Port VLAN ID)定義此端口的「預設 VLAN ID」。當交換器從這個端口收到未帶有 VLAN Tag 的幀 (Frame) 時,就會自動為其貼上這個 PVID 標籤,將其歸類到指定的 VLAN。

- 允許的 VLANs (Allowed VLANs)此設定僅適用於 Trunk 模式。它像一張通行列表,用來規定哪些 VLAN ID 的流量被允許通過此端口(預設值允許所有 VLAN)。

- 特殊應用 (例如:語音 VLAN)此設定通常在存取模式下使用,用於啟用如「語音 VLAN (Voice VLAN)」等動態機制,讓交換器能自動識別網路電話等設備,並將其流量劃分到專用的 VLAN 中。

現在我們已了解 VLAN 的設定參數,接下來就深入說明「Trunk」與「Access」模式,並將它們與前面提到的 802.1q 知識結合起來。

Trunk

當交換器端口需要與另一台支援 VLAN 的設備(如另一台交換器、路由器或防火牆)對接時,通常會設定為 Trunk 模式。在 Trunk 模式下,幀 (Frame) 離開端口時會保留其 VLAN Tag,這樣下一台設備才能識別它屬於哪個 VLAN,實現跨設備的 VLAN 通訊。

處理未標記的流量:PVID

在 Trunk 模式下,Switch 透過 PVID 處理未標記 (Untagged) 的流量:

PVID (Port VLAN ID) - 處理『傳入』與『傳出』

- 當一個未標記的幀進入 Trunk 端口時,交換器會使用 PVID 為它貼上預設的 VLAN 標籤。例如,若 PVID 設為 1,所有收到的未標記流量都會被歸類到 VLAN 1。

- 當一個與 PVID 相同的 VLAN 的幀要從 Trunk 端口送出時,交換器會移除它的標籤。因此在 Trunk 模式下,兩端設備的 PVID 必須設定一致,才能正確通訊。

設定範例

假設我們需要一個更嚴格的設定,只允許 VLAN 10、20、30 的流量通過,並將 PVID 設為 VLAN 1。

- 類型 (Type):

Trunk - PVID:

1(處理未標記流量) - 允許的 VLANs:

1,10,20,30(只允許這些 VLAN 的流量通過。注意:Native VLAN 本身通常也需要被加入允許列表中。)

這樣的設定會產生以下效果:

- 來自 VLAN 10, 20, 30 的標記流量可以正常通過此端口。

- 來自其他 VLAN(如 VLAN 40)的流量會被阻擋。

- 從對向設備傳來的未標記流量,會被本機視為 VLAN 1 的流量。

- 本機要送出的 VLAN 1 流量,在離開此端口時不會帶有標籤。

Access

由於終端設備本身不具備 VLAN 識別能力,Access 模式的端口在處理流量時有明確的規則:

- 處理傳入流量 (來自設備)當端口收到來自終端設備的未標記幀 (Frame) 時,交換器會根據該端口的 PVID (Port VLAN ID) 設定,自動為其貼上對應的 VLAN 標籤,將其歸類到正確的群組。若意外收到任何已帶有標籤的幀,端口會將其直接丟棄。

- 處理傳出流量 (送往設備)當交換器要將流量送回給終端設備時,會先將幀上面的 VLAN Tag 移除,使其變回一個「乾淨」的、未標記的幀,確保終端設備能正確接收。

特殊應用 (如語音 VLAN)

在 Access 模式下,您可能會看到一個「VLAN 類型」的選項,它主要用於語音 VLAN (Voice VLAN) 等特殊情境。此功能允許交換器辨識特定設備(例如透過其 MAC 位址),並將其流量指派到一個不同於 PVID 的 VLAN 中。若無此特殊需求,保持預設的「無 (None)」即可。

VLAN 設定範例教學

透過前面的介紹,想必現在我們已經可以完成正確的 VLAN 設定了,以下提供 VLAN 設定範例給各位參考。此架構圖中的防火牆已設定正確 VLAN 介面 :

Switch P1~P10 用於連接 PC ,取得 VLAN 10 網段,由於 PC 屬於「終端裝置」,後方並無串接其他設備,因此 VLAN 類型設定為「Access」、PVID 10 。

備註 : 一次可選取多個 Port 套用相同 VLAN 設定

Switch P11~P14 用於連接網路監視器,取得 VLAN 20 網段。由於網路監視器屬於「終端裝置」,因此 VLAN 類型設定為「Access」,PVID 20。

Switch P15~P24 用於連接無線基地台 (AP)。由於 AP 屬於「中繼設備」,需要同時承載多個 SSID 的流量(例如:員工 Wi-Fi 與訪客 Wi-Fi),因此端口設定如下:

- VLAN 類型:維持預設值「Trunk」。

- PVID:設定為

1,以對應 AP 設備本身的管理 VLAN。 - 允許的 VLANs:維持預設值「全部 (All)」。

💡 安全提示:在更嚴格的網路環境中,建議不要允許「全部」VLAN 通過,而是明確指定需要的 VLAN 列表(例如:1, 10, 20),可以有效提升網路安全性。

Switch P28 用於連接防火牆 (Firewall)。由於防火牆作為網路的「中繼設備」,需要識別來自不同 VLAN 的流量(例如:VLAN 10 的 PC、VLAN 20 的監視器),因此端口設定如下:

- VLAN 類型:維持預設值「Trunk」。

- PVID:設定為

1。這能讓交換器本身透過未標記的管理流量,從防火牆的 LAN 1 介面取得 IP 位址。 - 允許的 VLANs:維持預設值「全部 (All)」,以確保所有 VLAN 的流量都能送達防火牆進行路由或安全策略控管。

透過 Nebula 平台,只需調整端口的「Trunk」或「Access」模式,即可輕鬆完成 VLAN 設定,相較於傳統的本地管理確實簡易許多。

不過,設定時仍須特別注意模式的選擇。最常見的錯誤,就是將應該設定為「Trunk」的端口(例如連接上層防火牆或 AP 的端口)誤設為「Access」,這將導致其他 VLAN 的流量被阻斷,無法正常通訊。

最後再跟各位複習一下懶人包

- 連接「終端設備」(如電腦、印表機、IP攝影機)

- VLAN 類型: 請選擇 存取 (Access)。

- PVID: 設定為該設備要加入的 VLAN ID (例如,要加入 VLAN 10,PVID 就設為 10)。

- 連接「中繼設備」(如交換器、AP、防火牆)

- VLAN 類型: 請選擇 Trunk。

- PVID:

1(或您規劃的 Native VLAN)。這將處理未標記的管理流量。 - 允許的 VLANs (Allowed VLANs): 加入所有需要通過此端口的 VLAN ID (例如:

1,10,20,30)。這是 Trunk 模式最關鍵的設定,否則其他 VLAN 的流量會被阻擋。