Zyxel Nebula 防火牆規則設定教學 (Firewall Policy)

Zyxel Employee

Zyxel Employee

Nebula 防火牆教學:如何設定規則以阻擋特定流量

本篇教學將引導您如何在 Nebula 平台上,透過設定防火牆規則來阻擋特定的網路流量。

我們將透過數個實際範例,分別說明如何利用以下幾種方式來達成目標:

- IP 子網路 (IP Subnet)

- FQDN (完整網域名稱)

- 地理位置 (Geo-IP)

適用對象與版本

適用型號:本篇教學適用於 ATP / USG FLEX / VPN 系列防火牆。

適用版本:文章中的截圖與操作步驟,基於 Nebula Control Center 19.00 版本。

——————————————————————————————————————————————————————————

Nebula 防火牆規則設定範例

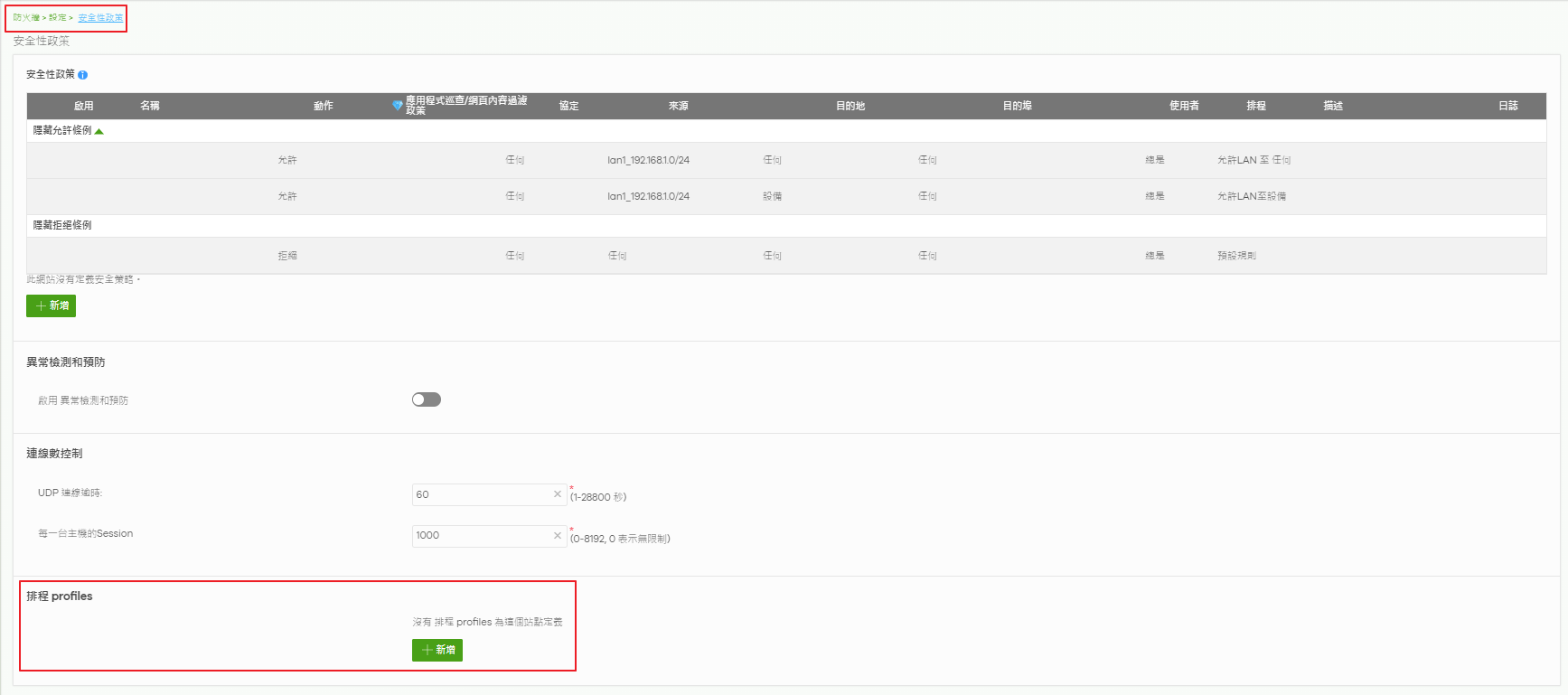

防火牆規則設定頁面前往【設定 > 防火牆 > 安全性政策】

情境1. 阻擋 IP 位址

網管人員希望阻擋 LAN1 的使用者 (192.168.1.100) 存取 LAN2 的特定設備 (192.168.2.1)

操作步驟

請依下圖範例新增一筆規則,並完成以下設定:

- 來源 (Source) :

192.168.1.100 - 目的地 (Destination) :

192.168.2.1 - 服務 (Service) :

ANY(任何流量) - 動作 (Action) :

拒絕 (Deny) - 狀態 (Status) :

啟用 (Enable) - 規則名稱 : 可自行定義,僅用於辨識。

設定完成後,點選「儲存」即可生效。

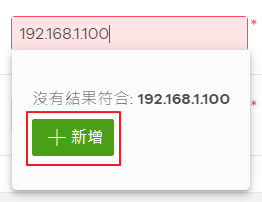

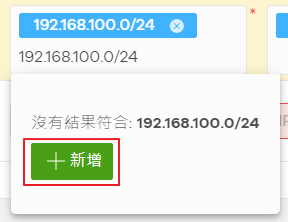

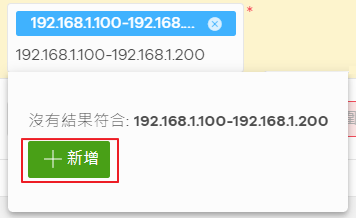

IP 位址設定範例 :

單一 IP 位址

IP 網段

特定 IP 位址範圍

綜合類型

不同類型的 IP 位指可設定在同一規則

情境2. 阻擋特定服務

為避免不安全的連線(HTTP),網管人員希望阻擋所有通往 TCP Port 80 的流量,強制使用者改用加密連線(如 HTTPS, Port 443)。

操作步驟

您可以透過新增一條防火牆規則來達成此目標。請依下圖範例新增規則,並完成以下設定:

- 服務/連接埠 (Service/Port) :

TCP 80 - 來源 (Source) :

任何 (Any) - 目的地 (Destination) :

任何 (Any) - 動作 (Action) :

拒絕 (Deny) - 狀態 (Status) :

啟用 (Enable) - 規則名稱 : 可自行定義,僅用於辨識。

設定完成後,點選「儲存」即可生效。

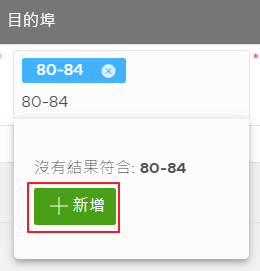

服務埠設定範例 :

首先選擇服務埠協定

單一服務埠

特定範圍服務埠

綜合設定

在同一個欄位裡可以新增多個服務 Port

情境3. 網站封鎖 (FQDN)

FQDN (Fully-Qualified Domain Name,完整網域名稱) 是網站獨一無二的位址。若要阻擋使用者存取特定網站 (例如 YouTube、Facebook),透過防火牆設定 FQDN 是一種有效且精準的方式。

以下範例將說明如何設定規則,以阻擋內部使用者存取 YouTube。

⚠️ 重要限制與說明

- 一個規則,一個 FQDN目前在防火牆規則中,一個「目的地」欄位只能設定一筆 FQDN。

- 如何封鎖多個網站?若您需要封鎖多個網站,請為每一個 FQDN 各自建立一條獨立的防火牆規則。

情境4. 國家地理 IP 位址封鎖

若公司政策需要禁止內部網路存取特定國家或地區的服務,或希望阻擋來自特定高風險國家的連線請求,網管人員可使用地理位置 (Geo IP) 功能來達成目標。

以下範例將說明如何設定一條規則,以阻擋所有通往「南非」與「瑞士」的連線。

操作步驟

請依下圖範例新增一筆防火牆規則,並完成以下設定:

- 目的地 (Destination):

南非、瑞士(選擇對應的地理位置物件) - 來源 (Source) :

任何 (Any) - 服務 (Service) :

任何 (Any) - 動作 (Action) :

拒絕 (Deny) - 狀態 (Status) :

啟用 (Enable) - 規則名稱 : 可自行定義,僅用於辨識。

設定完成後,點選「儲存」即可生效。

情境5. 優先權順序調整

防火牆的每一條規則都有優先權。當流量進入時,系統會從優先權最高 (列表最上方) 的規則開始逐一往下比對。

一旦符合某條規則的條件,系統便會執行該規則的動作 (允許或拒絕),並且不會再繼續比對後續的規則。

為何規則順序很重要?

正因如此,規則的「順序」至關重要。舉例來說,如果一條較籠統的「允許」規則,被放置在一條較精確的「阻擋」規則之前,那麼本應被阻擋的流量會因為先符合了「允許」規則而被放行,導致「阻擋」規則形同虛設。

如何調整規則順序

如下圖,您可以直接在規則列表上,用滑鼠左鍵按住紅色框內的圖示,上下拖曳即可調整規則的優先順序。

情境6. 防火牆規則排程

透過「排程」功能,網管人員可以讓特定的防火牆規則只在您指定的時間段內生效,實現更彈性、自動化的網路管理。

應用範例:上班時間阻擋特定網站

以下將以一個常見情境為例:設定一條規則,使其只在上班時間 (例如:週一至週五,08:00 - 17:00) 阻擋員工存取 YouTube。

操作起點:新增排程物件

在將排程套用至規則前,我們必須先定義好「時間物件」。

請前往防火牆規則頁面,在列表最下方即可找到「排程物件」點選新增。

排程可使用範本或自行調整時間條,建議自訂物件名稱。

將排程物件套用到指定規則,即可在特定時間讓規則生效。設定完成記得點選「儲存」。

——————————————————————————————————————————————————————————

設定原則:來源/目的地的物件類型需一致

在設定防火牆規則的「來源 (Source)」或「目的地 (Destination)」欄位時,請注意一個重要原則:單一欄位中,無法混合使用不同類型的物件。

您必須為每一種物件類型,建立各自獨立的規則。

範例說明

假設您想阻擋來自「中國 (Geo-IP)」、bad-domain.com (FQDN)、以及 8.8.8.8 (IP 位址) 的流量。

- ❌ 錯誤作法:在同一條規則的「來源」欄位中,同時加入 Geo-IP、FQDN 和 IP 位址物件。

- 結果:系統不支援此設定,將無法儲存。

- ✅ 正確作法:您需要建立三條獨立的規則,分別對應三種不同的物件類型:

- 規則 1:來源設定為 Geo-IP 物件「中國」。

- 規則 2:來源設定為 FQDN 物件

bad-domain.com。 - 規則 3:來源設定為 IP 位址物件

8.8.8.8。

——————————————————————————————————————————————————————————

常見問題:為什麼我封鎖了 LAN2,卻仍能 Ping 到防火牆的 LAN2 介面?

A: 這是因為防火牆處理「傳送到自身的流量 (To-the-device Traffic)」與「穿越自身的流量 (Through-the-device Traffic)」的邏輯是分開的。

您可以這樣想像:

- 您設定的規則 (

LAN1 -> LAN2阻擋):就像是告訴門口警衛:「不准讓 A 區的人通過大門去 B 區」。 - 您執行的測試 (

ping防火牆 LAN2 介面 IP):就像是 A 區的人在跟警衛本人講話。

您設定的規則是管制「穿越」的行為,而不是「與警衛溝通」的行為,所以規則不會被觸發。

技術說明

在 Nebula 防火牆的策略中,您設定的 LAN-to-LAN 規則,是用來管控從一個內部網段「穿越」防火牆,到達另一個內部網段的流量。

而當您從 LAN1 去 ping 防火牆自身的 LAN2 介面 IP 時,這個流量的目的地是防火牆本身(在 Zyxel 設備中常被稱為「Device」或「設備」),並非 LAN2 網段中的某台電腦。由於系統有一條預設的內部規則,允許內部使用者與防火牆自身進行通訊,因此您的 ping 才會成功。

如何正確驗證您的規則?

要驗證您的「LAN1 -> LAN2 阻擋」規則是否生效,您應該從 LAN1 的電腦,去 ping 一台位於 LAN2 網段中的電腦或伺服器 (例如 192.168.2.10)。

此時,您就會發現 ping 的請求會被阻擋,代表規則已成功運作。

——————————————————————————————————————————————————————————

如何設定「WAN to Device」規則,開放外部網路存取防火牆服務

在某些情況下,您可能需要允許從外部網路 (WAN),存取運行在防火牆本身上的特定服務,例如遠端管理介面 (Web GUI) 或 SSL VPN。這需要設定一條「WAN to Device」(或稱 WAN to Zywall) 的防火牆規則。

⚠️ 極重要安全警告:請務必限制來源 IP

將防火牆的管理服務或任何服務暴露在整個網際網路上 (也就是將來源設定為

Any),是一個極度危險的設定。這會讓您的防火牆直接面臨來自全球的暴力破解、漏洞掃描等惡意攻擊,大幅增加被入侵的風險。

最佳安全實踐:在設定此類規則時,永遠都應該在「來源」欄位中,指定一個或一組您信任的固定公用 IP 位址。

以下將引導您如何設定一條安全的「WAN to Device」規則。