Nebula 防火牆連線數控制設定教學

Zyxel Employee

Zyxel Employee

防火牆的「同時 TCP 連線數」

您可以將一條「連線 (Session)」想像成一通電話。當您 (使用者 A) 打電話給服務總機 (伺服器 B) 並成功通話時,就建立了一條連線。

然而,在現今的網路上,一位使用者的一個簡單動作,就可能產生大量的連線數。

舉例來說:當您打開一個新聞網站時,您的電腦不僅僅是與新聞主機建立一條連線。為了載入頁面上的廣告、圖片、影片、社群媒體插件等,您的瀏覽器會在短時間內,同時與數十甚至數百個不同的外部伺服器建立獨立的連線。

每一條這樣的連線,都會被防火牆記錄下來,成為一筆「同時 TCP 連線數 (Concurrent Session)」。因此,防火牆的「最大同時 TCP 連線數」規格,代表了它能同時追蹤與處理多少條「通話」的能力,是衡量其效能與容量的關鍵指標。

適用對象與版本

適用型號:本篇教學適用於 USG FLEX H / ATP / USG FLEX / VPN 系列防火牆。

適用版本:文章中的截圖與操作步驟,基於 Nebula Control Center 19.00 版本。

下圖為防火牆即時連線數範例:

功能說明:連線數控制 (Session Limit)

每一台防火牆根據其硬體效能,都有一個「最大同時 TCP 連線數」的總量上限。

在一個多人使用的網路環境中,有時可能會出現單一設備因為中毒、軟體異常或執行 P2P 應用,而瞬間產生極大量的連線,佔用掉防火牆所有的連線數資源。這種情況會導致其他所有正常使用者的網路連線變慢甚至中斷。

為了避免這種「一顆老鼠屎壞了一鍋粥」的情況,Nebula 提供了「連線數控制」功能。此功能可以限制單一使用者 (IP 位址) 所能建立的最大連線數量,確保沒有任何單一設備能耗盡防火牆的整體效能。

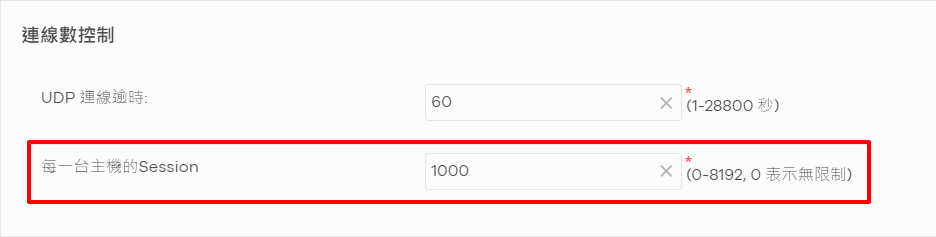

系統預設值

為兼顧效能與使用彈性,系統預設將每個使用者的連線數上限設定為 1,000 筆。

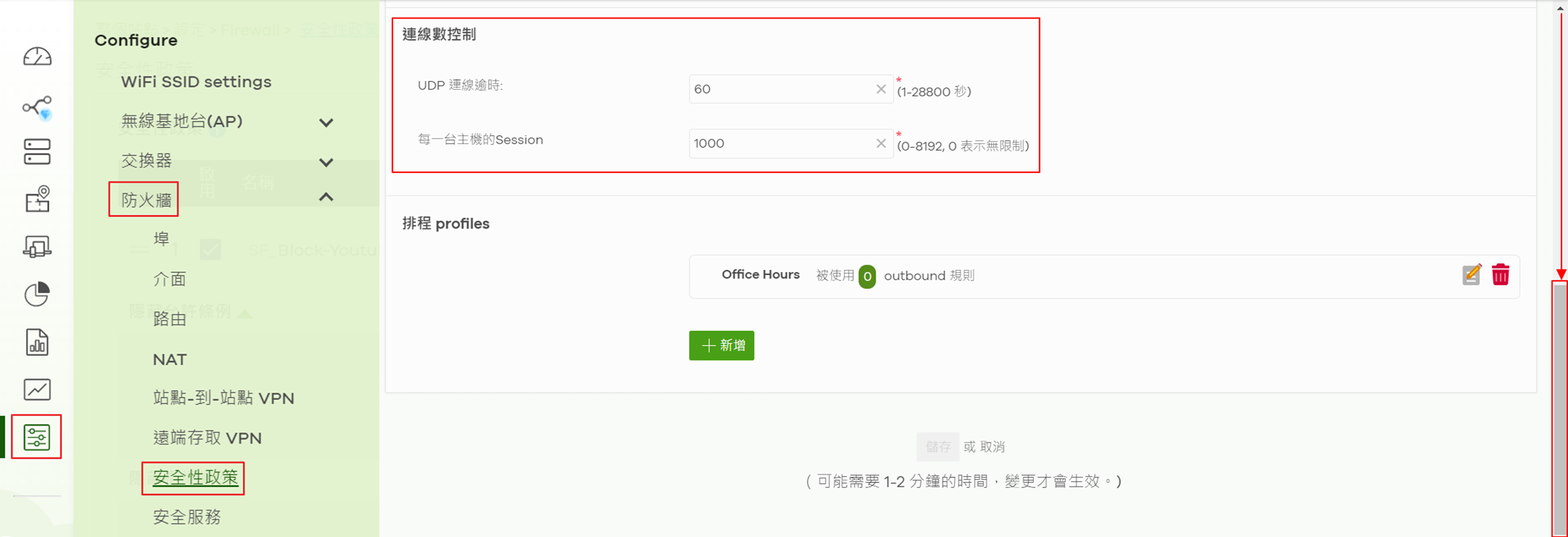

連線數控制 (Session Limit) 設定教學

步驟一:前往安全性政策設定頁面

- 設定位置 : 【整個站點 > 設定 > 防火牆 > 安全性政策】

- 將頁面捲動至最下方,即可找到「連線數控制」的設定區塊。

步驟二:調整參數並儲存

在此區塊中,您會看到以下主要設定參數:

1. UDP 連線逾時 (UDP session time-out)

- 功能:設定一條 UDP 連線在沒有任何流量時,可以閒置多久(秒)才被防火牆關閉。

- 建議:在大多數情況下,維持系統預設的 60 秒即可,無需特別調整。

2. 每一台主機的 Session (Session per host)

- 功能:限制單一內部主機 (IP) 所能建立的最大連線數。當某台主機的連線數超過此上限,其後續建立的新連線都將被防火牆丟棄。

- 調整建議:若您的環境中有使用者(例如工程師、重度使用者)的正常連線數會超過預設的 1,000,您可以適度提高此數值以避免其連線被中斷。

⚠️ 重要警告:請勿將上限設為 0

強烈建議不要將此數值設為 0。設定為

0代表「不限制」,這會使「連線數控制」功能完全失效。若有單一設備因異常而產生爆量連線,將可能耗盡防火牆的全部資源,導致所有人的網路癱瘓。此類情況已有許多實際案例,請務必謹慎設定。

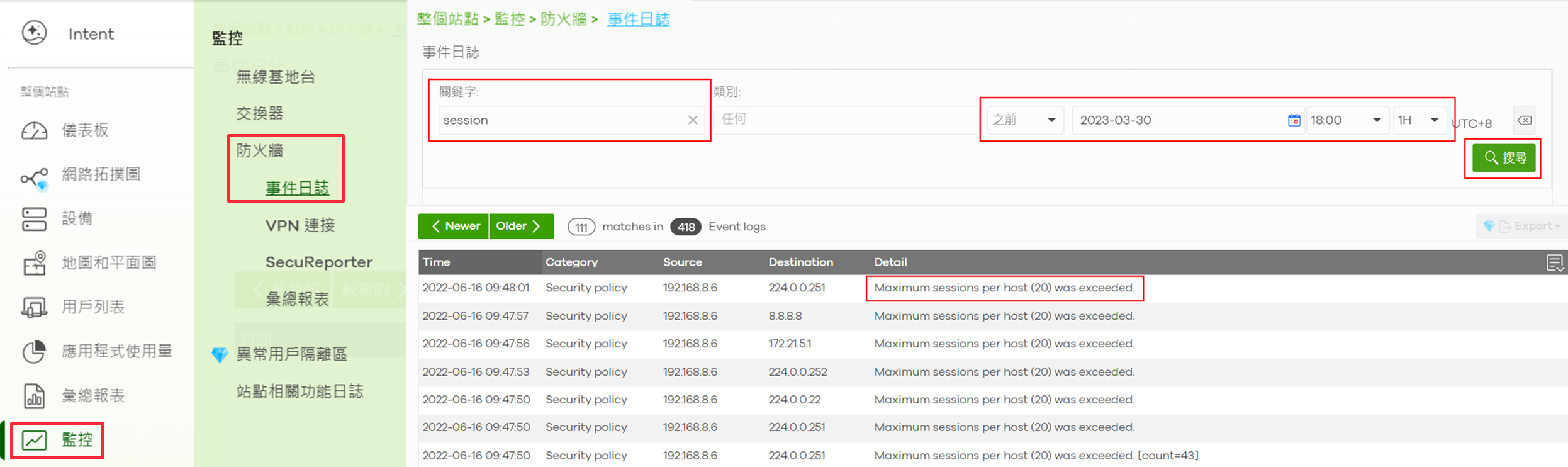

功能驗證:檢查事件日誌

要驗證「連線數控制」功能是否正常運作,您可以故意觸發上限,並檢查防火牆是否確實留下了阻擋紀錄。

驗證步驟

- 前往事件日誌請前往 【監控 > 防火牆 > 事件日誌】。

- 這筆紀錄證明了防火牆已成功攔截該主機後續的新連線請求。

⚠️ 關於測試值的特別說明

在下方的範例截圖中,我們為了方便觸發此事件,刻意將連線數上限設為一個極低的值 (例如:20)。

這僅為測試演示用,在您的實際線上環境中,請勿使用如此低的數值,以免影響正常使用。請根據您的網路狀況,設定一個合理的上限值 (預設為 1000)。