Nebula 防火牆指南:使用 CLI 指令 packet-trace 進行封包擷取

Zyxel Employee

Zyxel Employee

什麼是 packet-trace?

packet-trace 是內建於 Zyxel 防火牆 CLI (命令列介面) 中的一個強大工具,您可以將它想像成一個文字版的 Wireshark。它能讓管理者即時地攔截、顯示並過濾通過特定網路介面的封包,是進行深度網路問題排查,分析流量走向的絕佳利器。

第一階段:前置作業

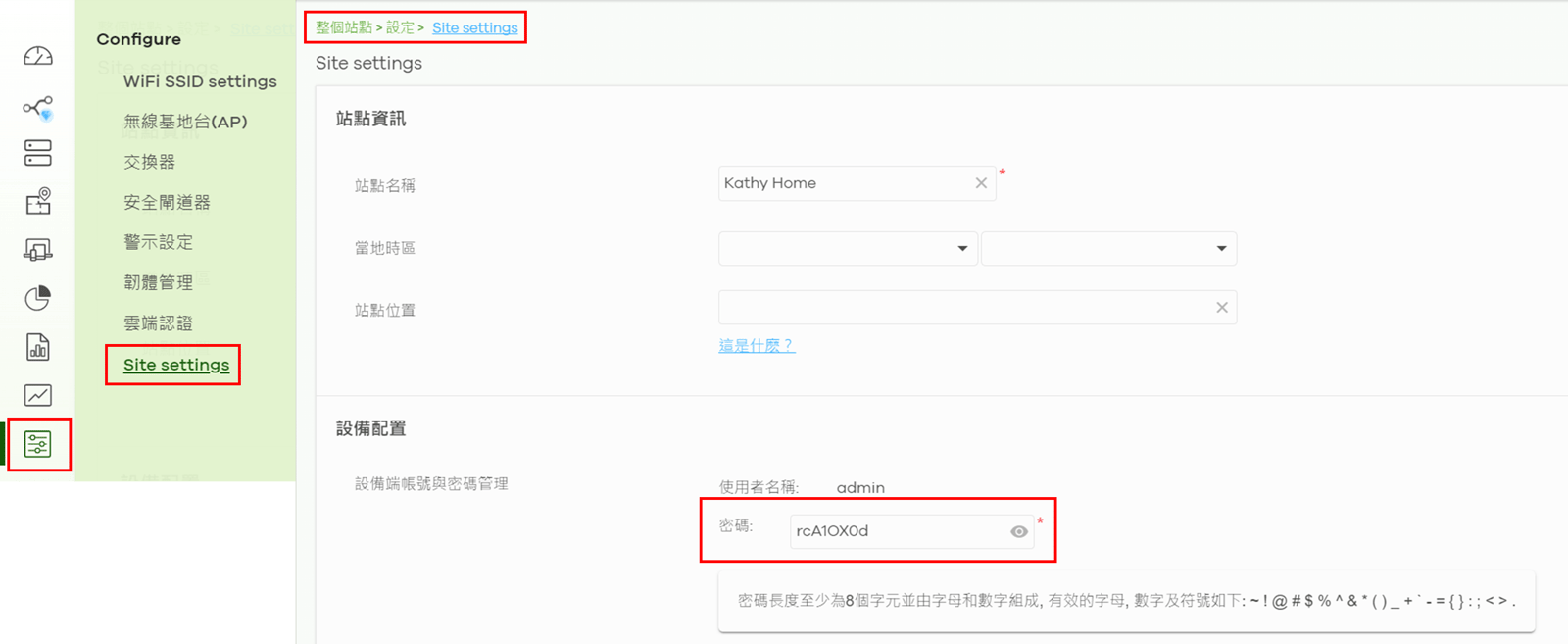

1. 取得登入憑證

- 帳號:固定為

support。 - 密碼:前往 【整個站點 > 設定 > 站點設定】,找到「設備本地登入密碼」。

2. (選用) 開啟遠端 SSH 存取

如果您需要從外網 (WAN) 連線至防火牆 CLI,必須先建立一條安全策略。

⚠️ 安全警告:此步驟會將 SSH 管理介面暴露於外網,請務-必在「來源」中指定您信任的 IP,絕不可設為

Any。

- 操作:前往 【全站點 > 設定 > 防火牆 > 安全性原則】

新增一條允許

TCP Port 22從您指定的來源 IP 到Device的規則。

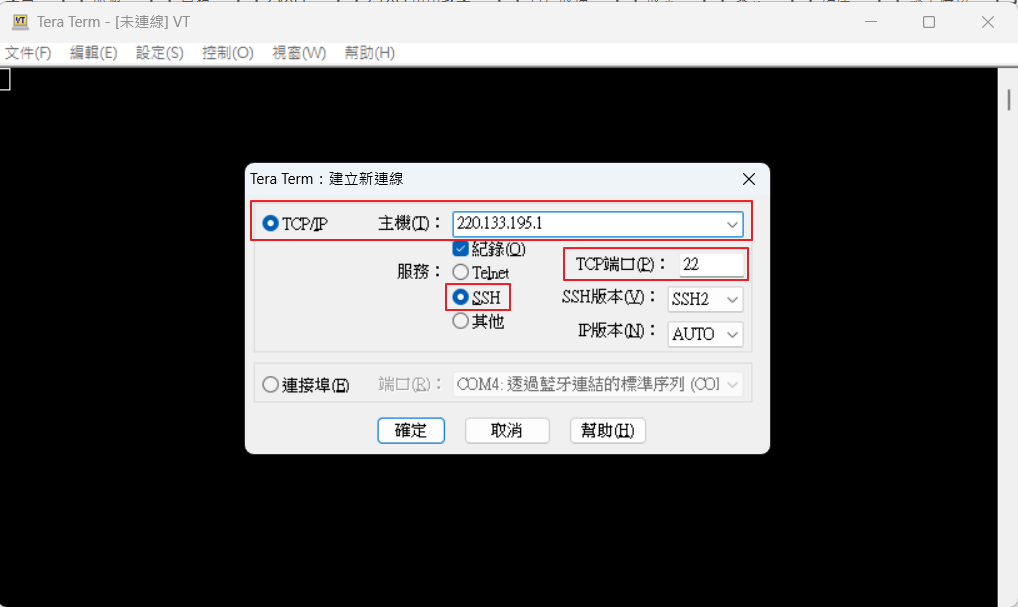

3. 準備 SSH 用戶端軟體

您需要一套 SSH 用戶端軟體,例如 PuTTY, Termius, 或 Windows 內建的 OpenSSH。

第二階段:連線至防火牆 CLI

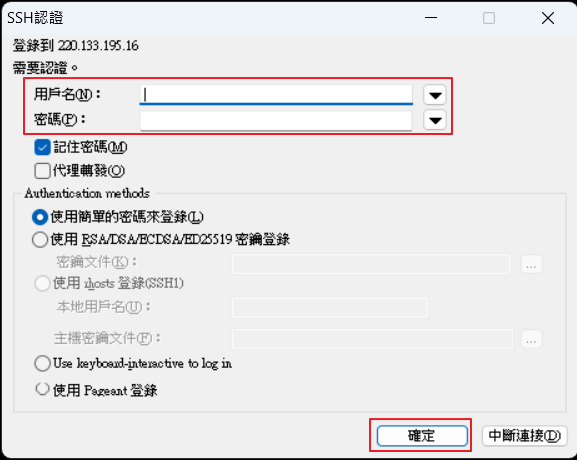

- 開啟您的 SSH 軟體。

- 連線至防火牆的 LAN 或 WAN IP 位址。

- 使用

support帳號及您查到的密碼進行登入。

第三階段:packet-trace 指令語法詳解

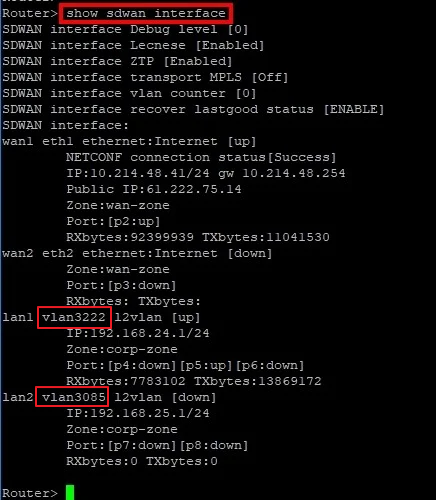

登入後,即可開始使用 packet-trace 指令。其基本結構為:packet-trace interface [介面名稱] [過濾器]

提示:可使用

show interface all指令,來查詢所有可用的介面名稱。

基本過濾器

過濾器 | 範例 | 說明 |

|---|---|---|

|

| 僅顯示來自此來源 IP 的封包 |

|

| 僅顯示送往此目的 IP 的封包 |

|

| 顯示來源埠或目的埠為 53 的封包 |

|

| 僅顯示 TCP 協定的封包 |

擴充過濾器與組合

過濾器 | 範例 | 說明 |

|---|---|---|

|

| 僅顯示 ARP 封包 |

|

| 僅顯示 ICMP (Ping) 封包 |

|

| 來源或目的 IP 為此主機 |

|

| 來源或目的網段為此子網路 |

|

| 僅顯示 UDP Port 53 的封包 |

組合 (and) |

| 而且:組合多個條件 |

組合 (or) |

| 或者:滿足任一條件即可 |

排除 (not) |

| 排除:不包含特定條件 |

第四階段:實作範例

情境說明

我想確認內部電腦 192.168.1.100 是否有成功發送 DNS 查詢封包到 Google (8.8.8.8)。

設定目標

在 lan1 介面上,擷取所有來源為 192.168.1.100、目的地為 8.8.8.8、且使用 UDP Port 53 的封包。

指令

packet-trace interface vlan2222 extension-filter src host 192.168.1.100 and dst host 8.8.8.8 and udp port 53