USG FLEX H 系列防火牆規則設定教學

Zyxel Employee

Zyxel Employee

前言

防火牆的核心功能,是透過管理者設定的「規則」,來精準地過濾網路流量,達到阻擋非法入侵、保護內部網路安全的目標。

本篇教學將作為一份完整的指南,從防火牆最基礎的「物件」觀念開始,詳細說明規則的運作邏輯、每一個欄位的意義,並透過實際範例,引導您完成防火牆的設定。

版本資訊:本篇教學的截圖與操作,基於 USG FLEX 500H V1.32(ABZH.0) 版本。

第一章:防火牆的基礎:認識「物件 (Object)」

在深入設定之前,我們必須先了解防火牆的「物件化」架構。防火牆規則是由各種可重複使用的「物件」所組成的。物件本身沒有作用,但當它們被應用到規則中時,就成為了判斷流量的依據。

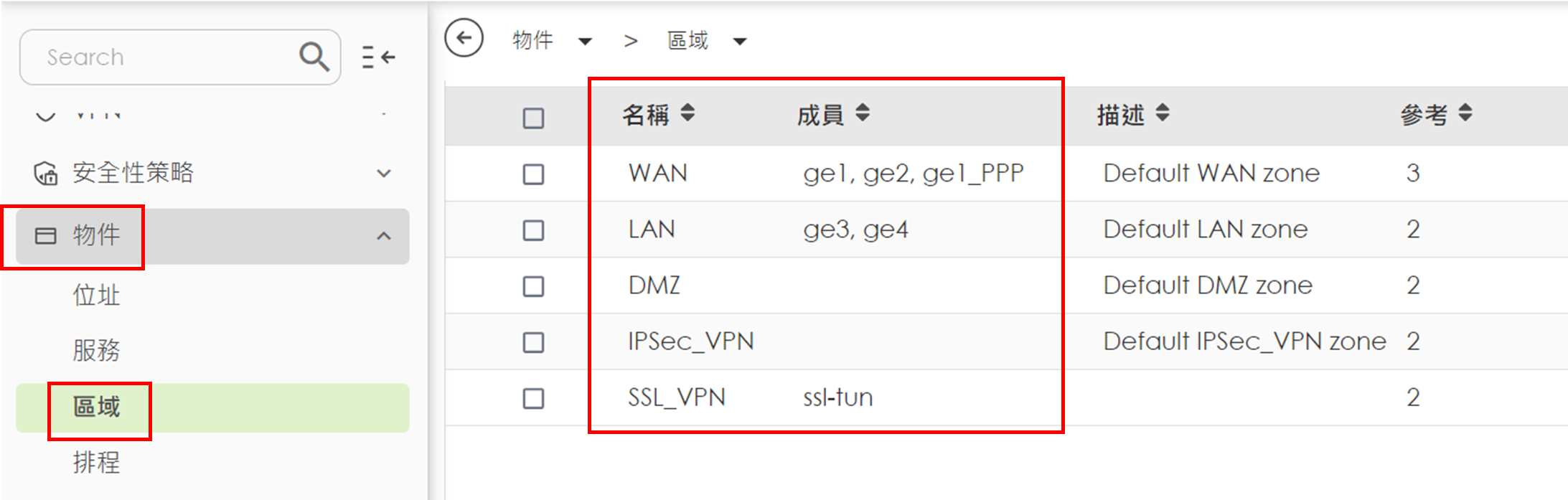

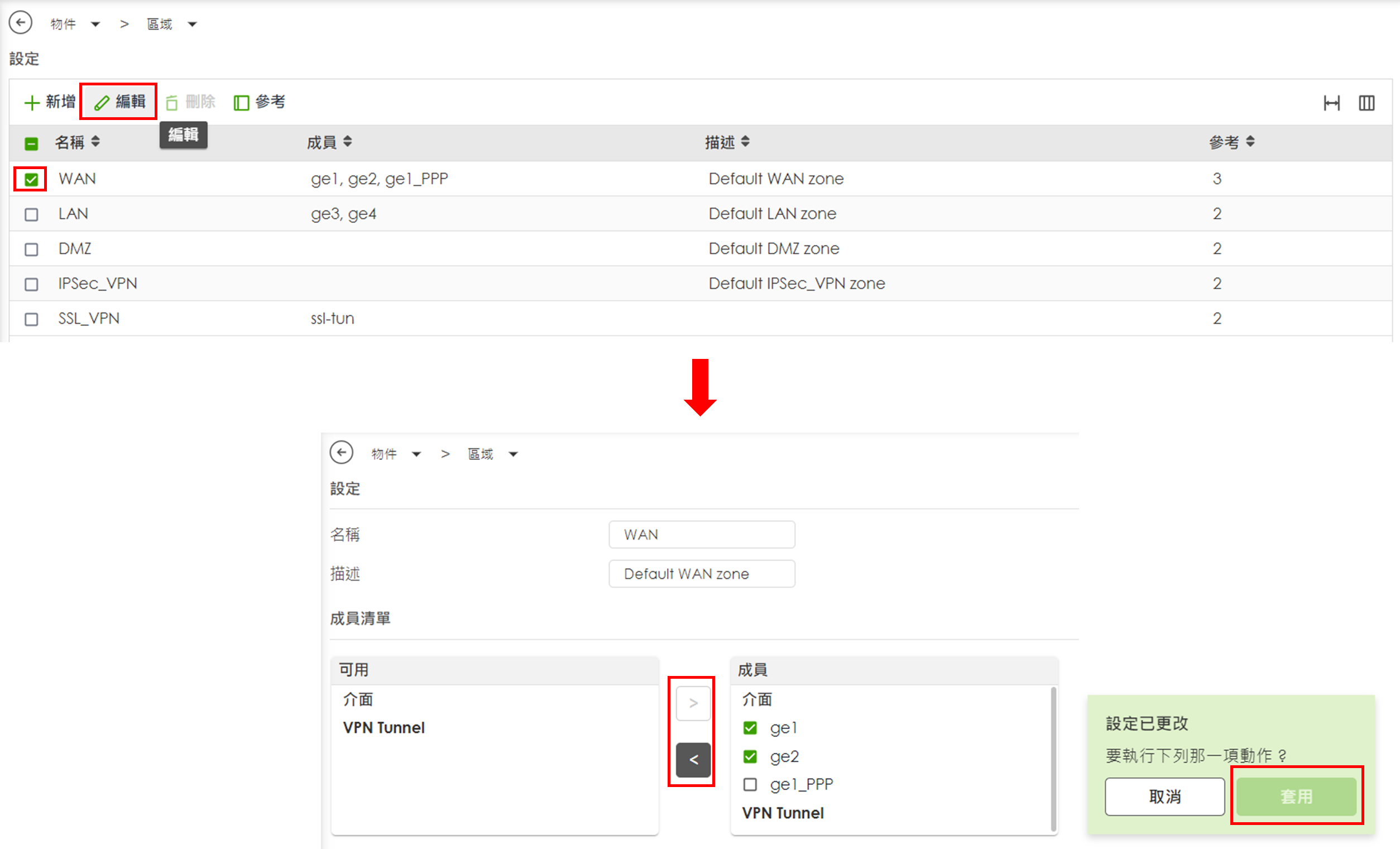

1. 介面 (Interface) 與區域 (Zone)

- 介面:指防火牆上實體的網路孔(如

WAN,LAN1,LAN2)或虛擬的介面(如VLAN10)。 - 區域:是「介面」的群組。您可以將多個性質相似的介面(例如

LAN1,LAN2)組合成一個名為LAN的「區域」,方便在設定規則時,能一次對所有內部網路進行管控。

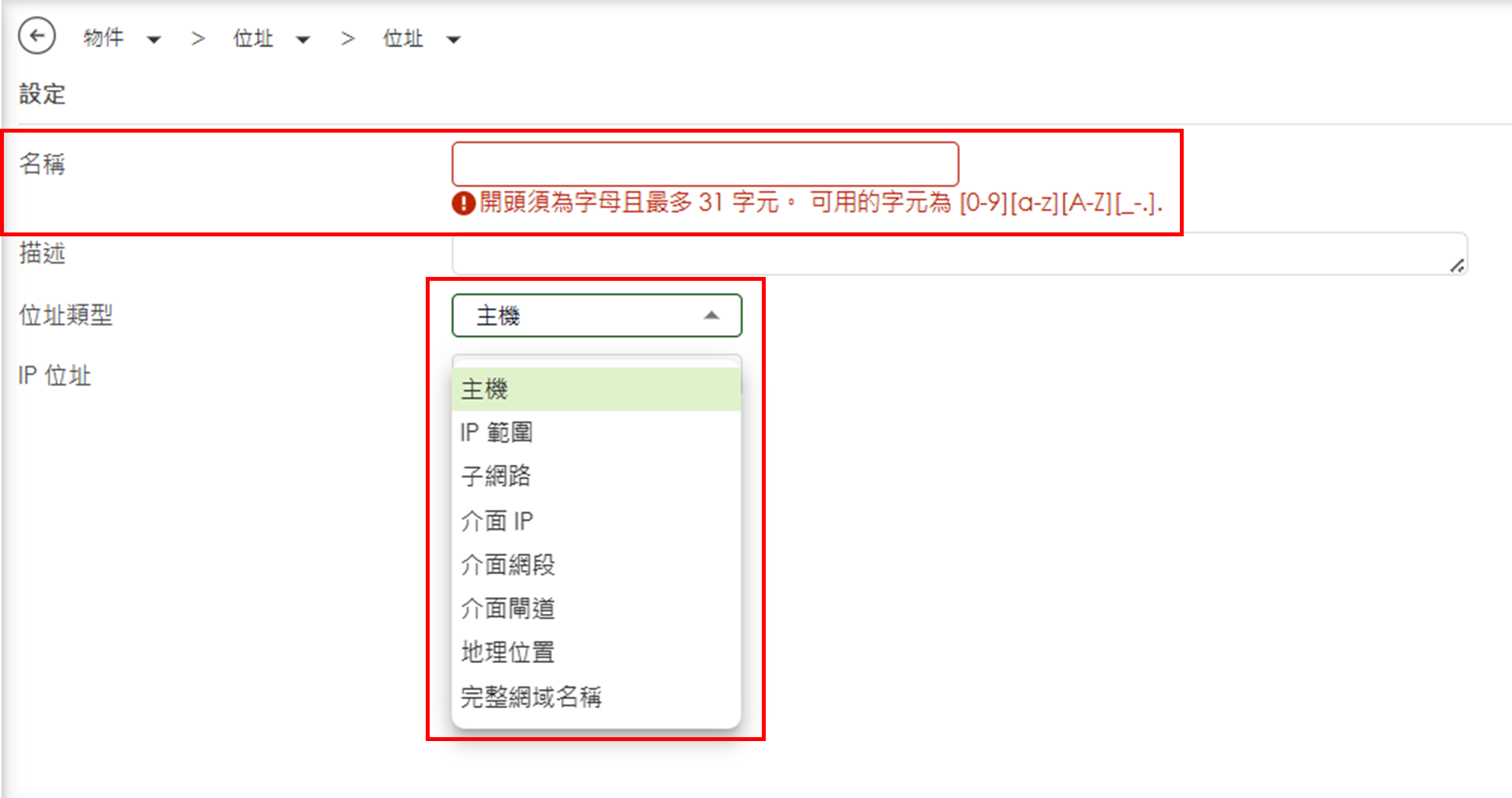

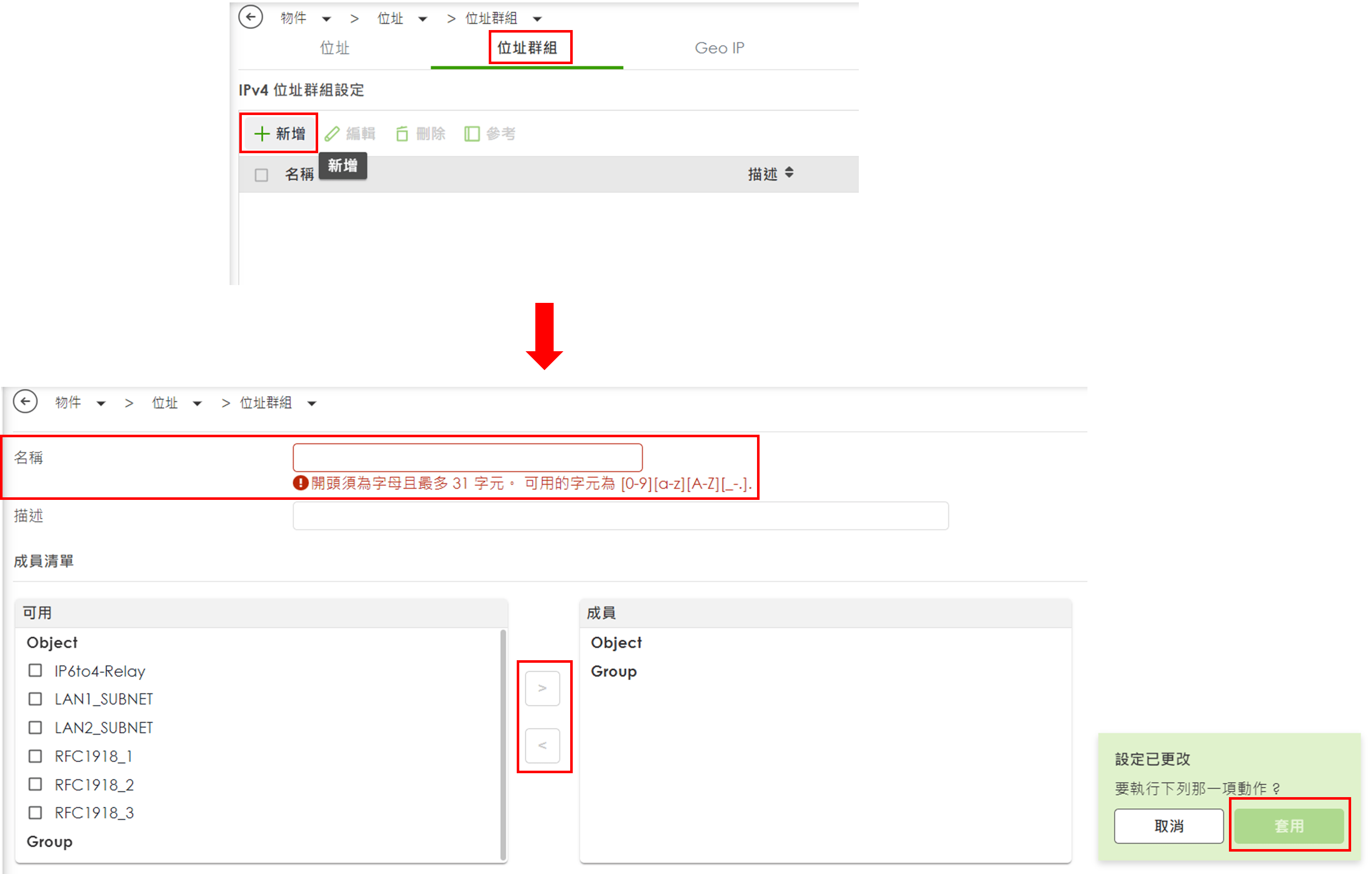

2. 位址物件 (Address Object)

用來定義 IP 位址。您可以預先建立各種位址物件,方便在規則的「來源」和「目的地」欄位中直接選用。

- 類型:包含「主機 (單一 IP)」、「IP 範圍」、「子網路」、「地理位置 (Geo-IP)」等多種類型。

- 群組:您可以將多個位址物件,組合成一個「位址群組」,讓一條規則能一次套用至多個不同的 IP。

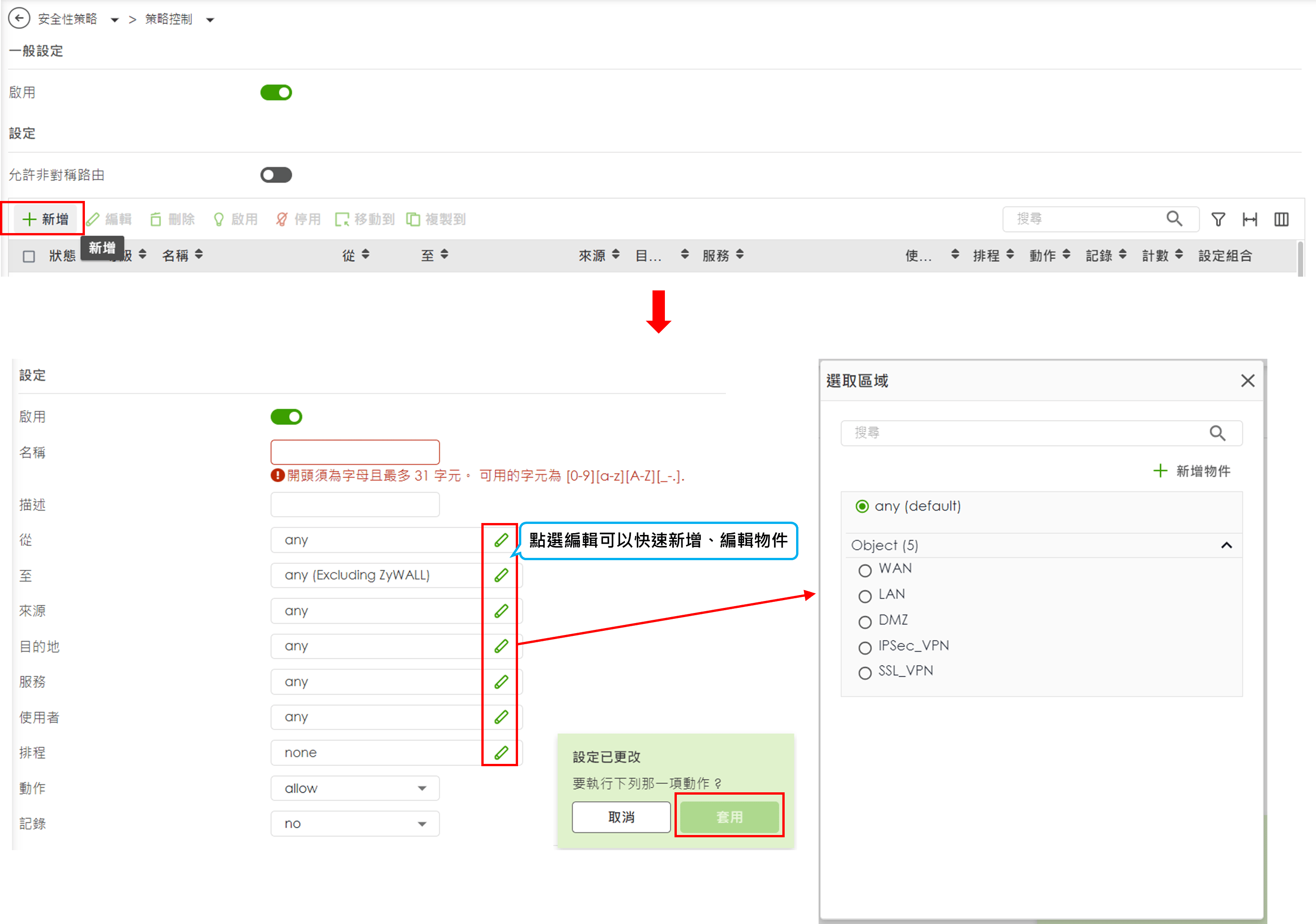

注意:物件名稱的開頭必須為英文字母。

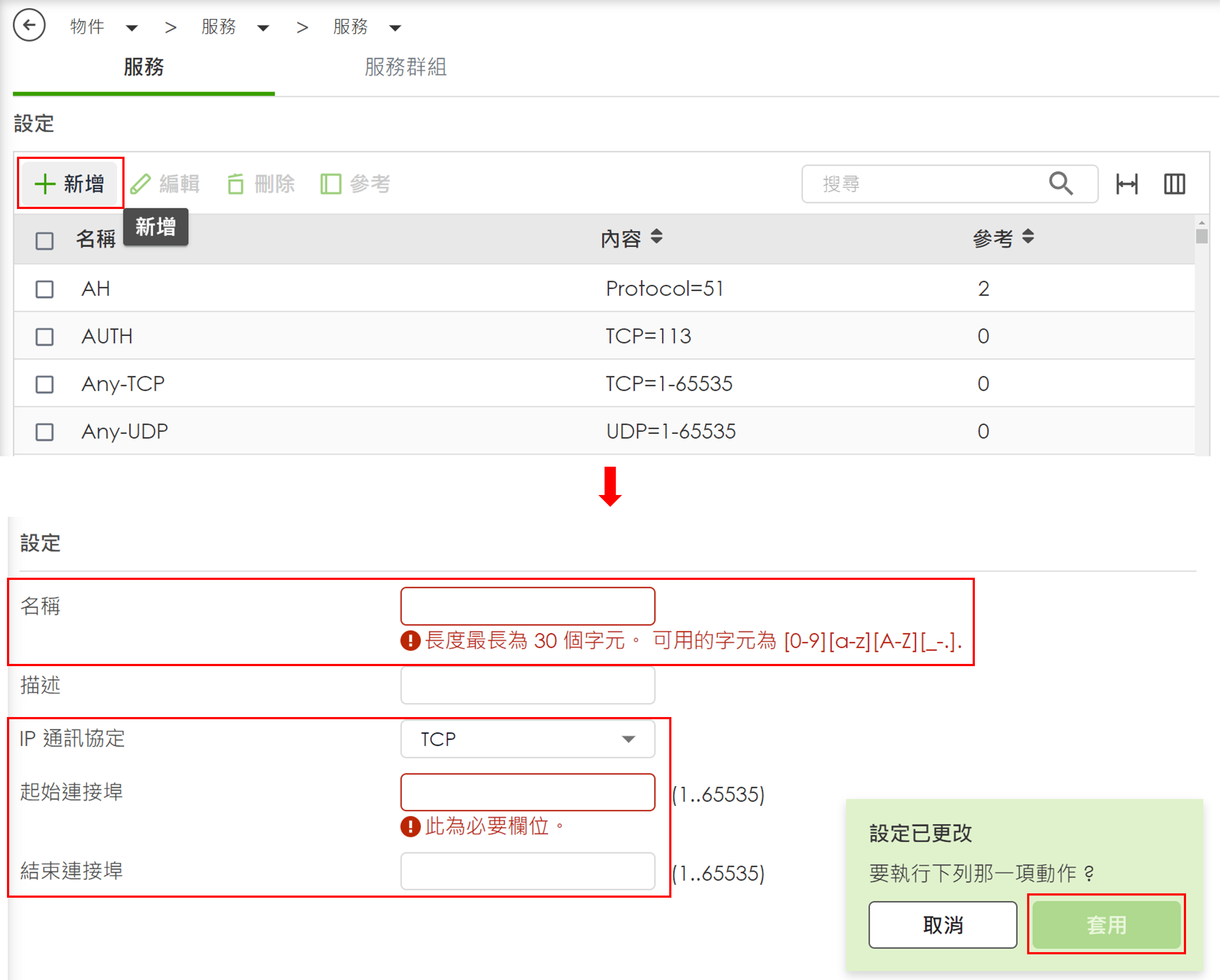

3. 服務物件 (Service Object)

用來定義網路服務,也就是通訊協定 (Protocol) 與 埠號 (Port) 的組合。例如,您可以建立一個名為 Web_Service 的物件,其內容為 TCP Port 80 與 TCP Port 443。

注意:物件名稱的開頭必須為英文字母。

4. 排程物件 (Schedule Object)

用來定義時間。將排程物件應用到防火牆規則中,可以讓該規則僅在您指定的時間生效(例如,只在上班時間啟用)。

若希望達成時間不連續的排程,可以透過群組的方式組合 :

——————————————————————————————————————————————————————————

第二章:防火牆的運作邏輯

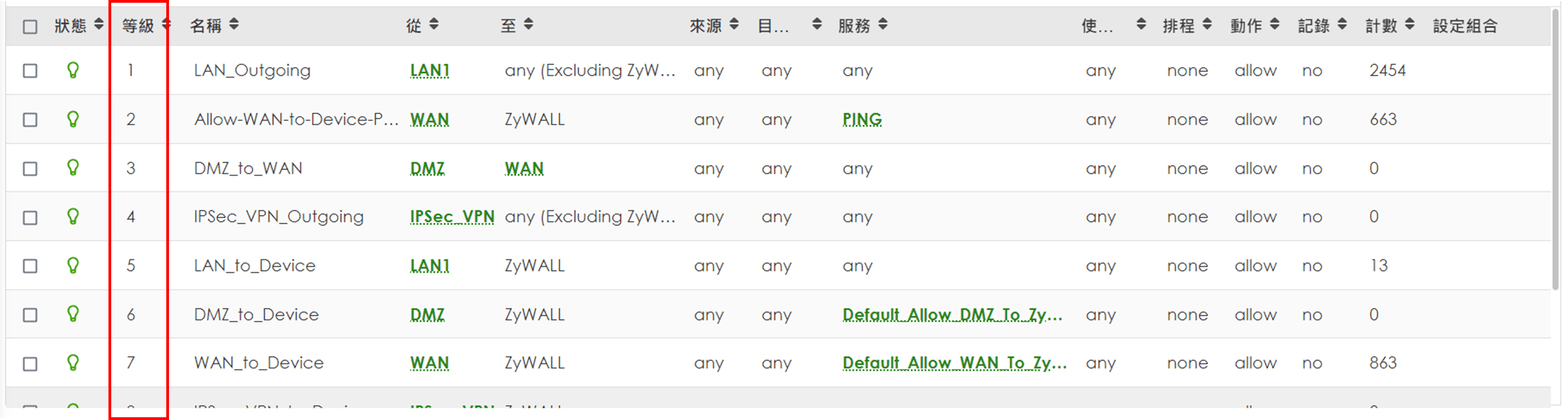

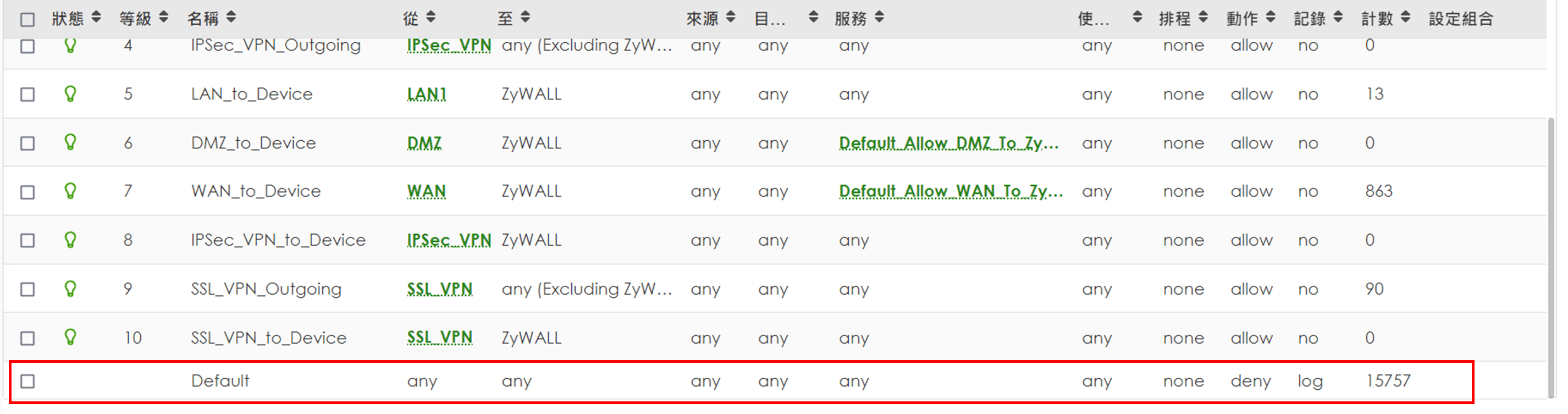

1. 規則比對順序:由上至下,符合即停

防火牆規則的順序至關重要。系統會從等級(Priority)數字最小(列表最上方)的規則開始逐一往下比對。只要流量一旦符合了某條規則的條件,系統會立即執行該規則的動作(允許或拒絕),並且不會再繼續比對後續的規則。

2. 預設策略:內鬆外嚴的白名單

Zyxel 防火牆採用「白名單」式的策略,在規則列表的最下方,有一條隱藏的「阻擋所有 (Deny All)」規則。這意味著,除非您明確設定了「允許」的規則,否則所有流量預設都是不通的。為了方便使用,出廠預設值已為您配置好必要的規則:

- 允許所有從內部網路 (

LAN) 到任何目的地的流量。 - 允許外部網路與防火牆建立 VPN 的流量。

- 阻擋所有從外部網路 (

WAN) 主動連入內部網路 (LAN) 的流量,以確保內部安全。

——————————————————————————————————————————————————————————

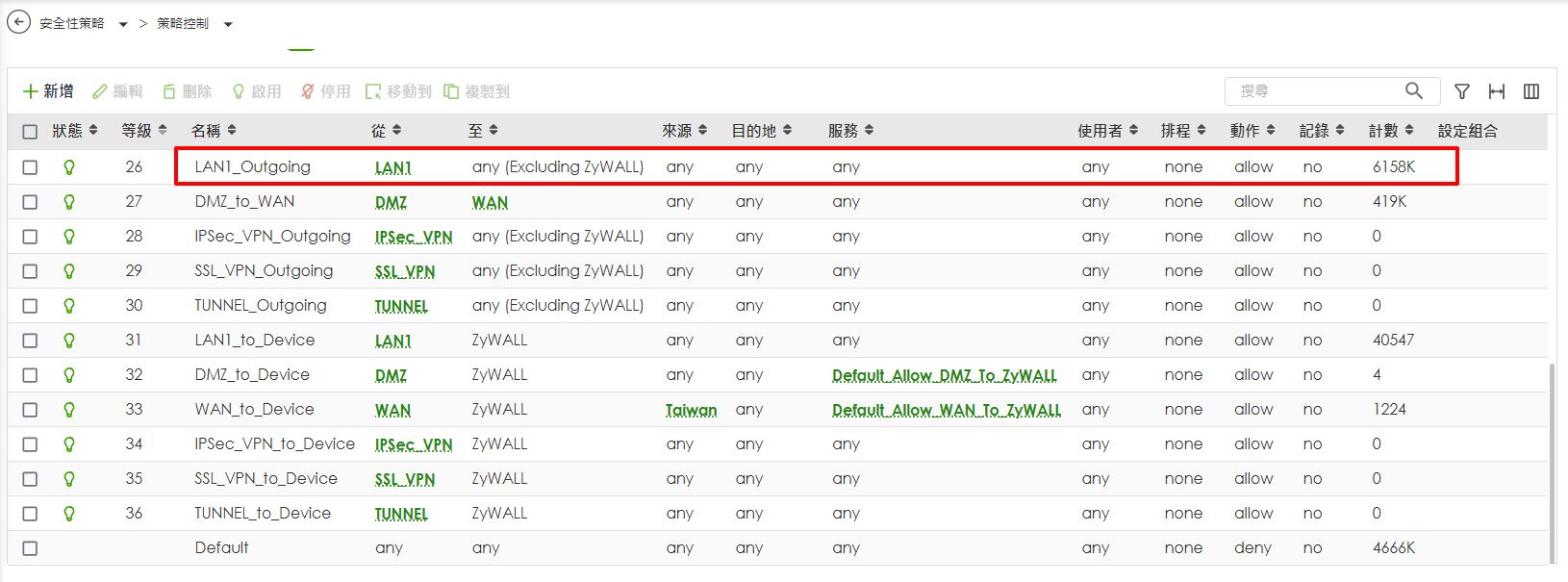

第三章:解析防火牆規則的每一個欄位

欄位 | 說明 |

|---|---|

等級 (Priority) | 規則的順序,數字越小,優先權越高。可拖曳調整。 |

狀態 (Status) | 綠色代表啟用,紅色代表停用。 |

名稱 (Name) | 您為此規則自訂的名稱,方便識別。 |

從 (From) | 流量的來源區域(例如: |

至 (To) | 流量的目的區域(例如: |

來源 (Source) | 流量的來源 IP 位址。可使用預先建立的「位址物件」。 |

目的地 (Destination) | 流量的目的 IP 位址。可使用預先建立的「位址物件」。 |

服務 (Service) | 流量所使用的網路服務(通訊協定+埠號)。可使用預先建立的「服務物件」。 |

使用者 (User) | 可針對特定認證後的使用者或群組進行管制。 |

排程 (Schedule) | 可套用「排程物件」,讓規則僅在特定時間生效。 |

動作 (Action) | 決定符合條件的流量該如何被處理: |

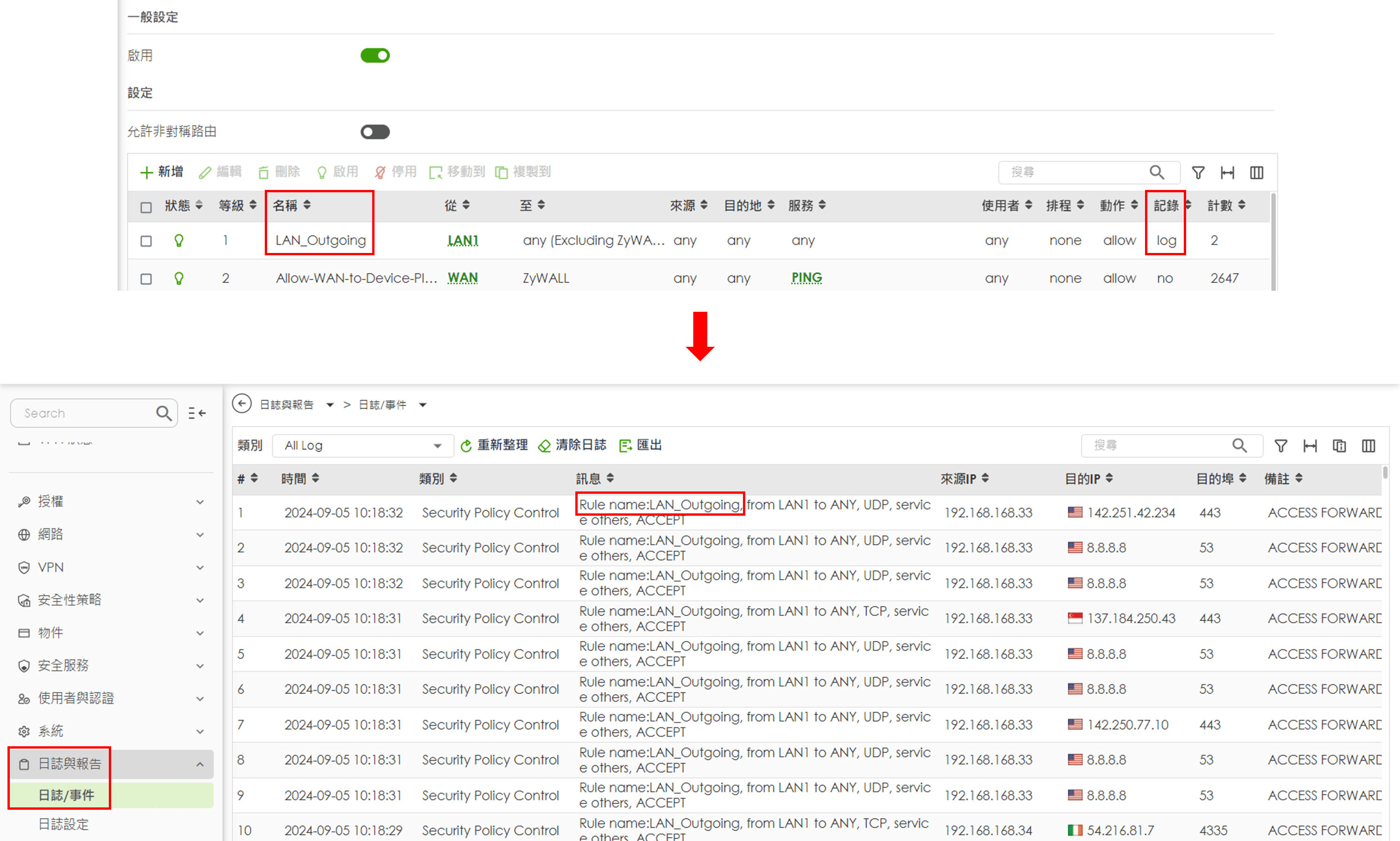

記錄 (Log) | 決定是否要為符合此規則的流量留下日誌紀錄。 |

設定組合 (Profile) | 可在此套用 UTM 功能,如內容過濾、應用程式巡查等(需額外授權)。 |

——————————————————————————————————————————————————————————

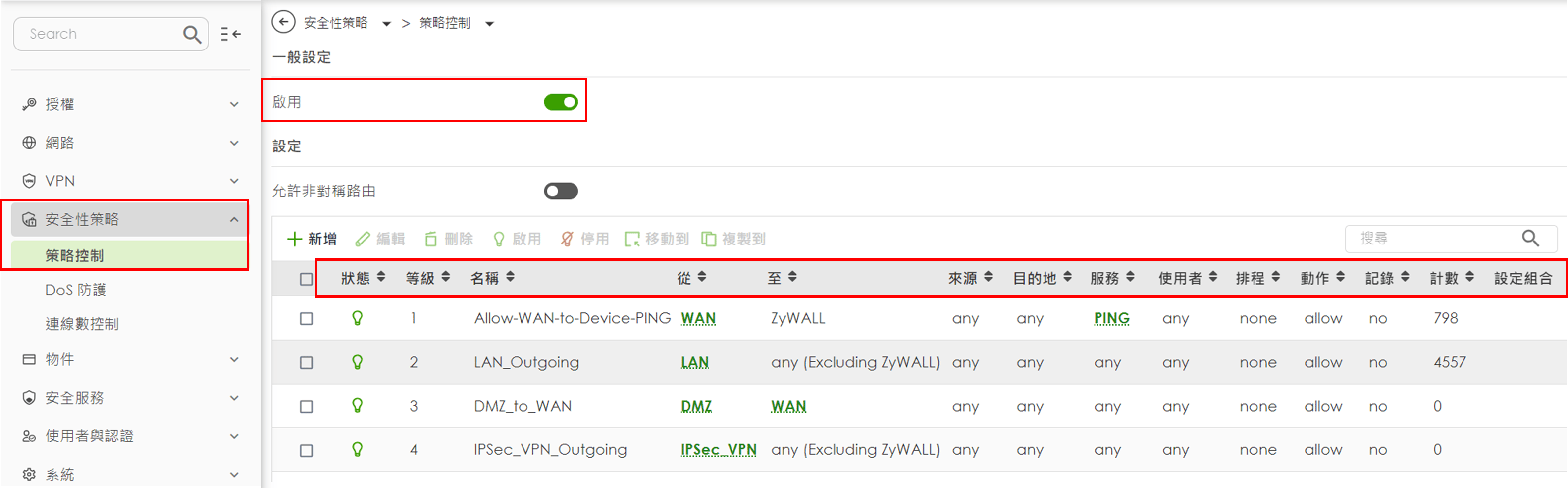

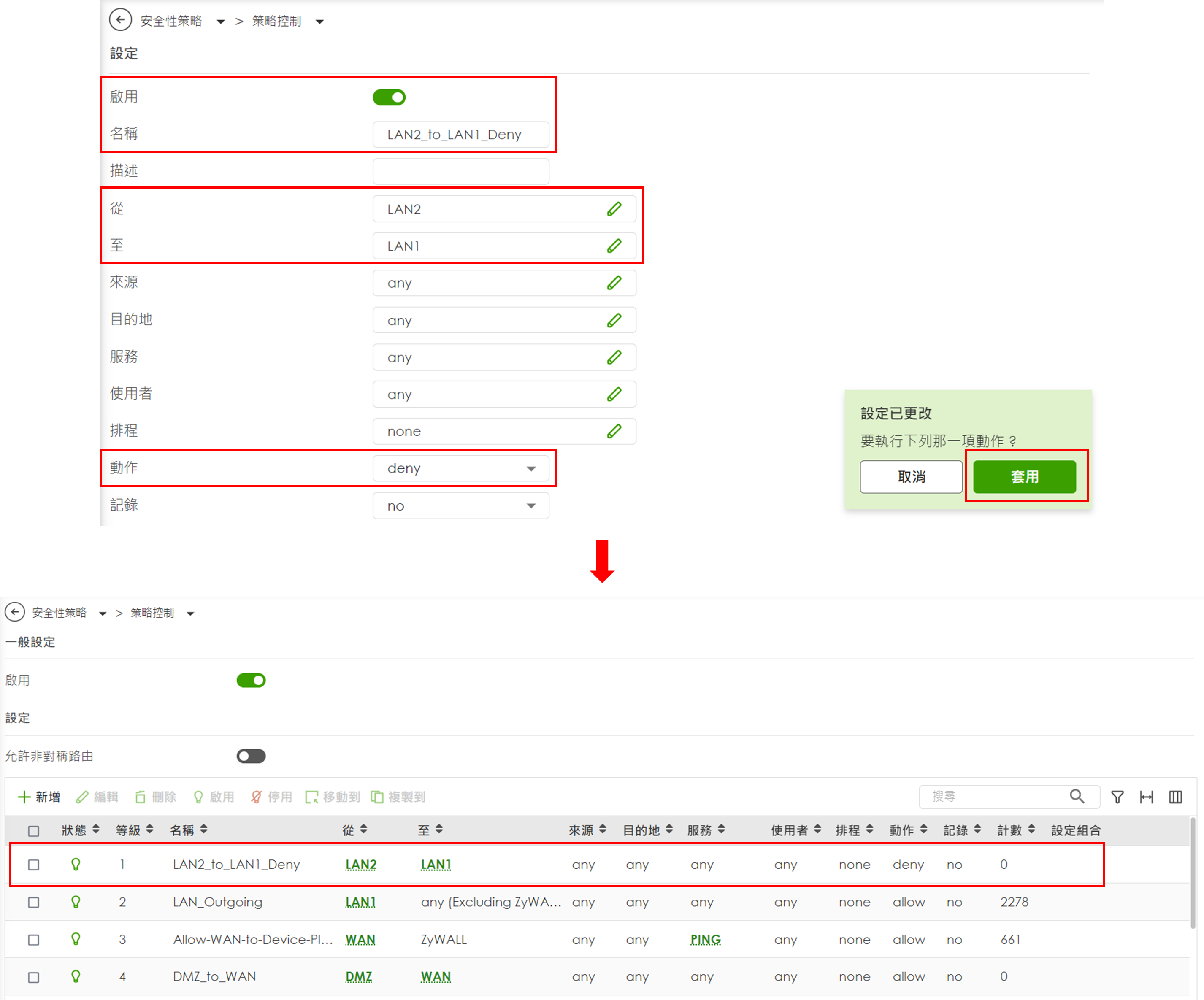

第四章:設定範例:阻擋 LAN2 存取 LAN1

情境說明

在一個辦公室中,LAN1 是員工使用的內部網路,LAN2 則是訪客專用的網路。為了安全起見,管理者不希望訪客能存取到員工區的任何資源。

設定目標

建立一條防火牆規則,單向地阻擋所有從 LAN2 區域發往 LAN1 區域的流量,但同時允許 LAN1 的員工能存取 LAN2(例如,IT 人員需要維護 LAN2 的設備)。

參數設定

欄位 | 設定值 | 說明 |

|---|---|---|

名稱 |

| 自訂一個易懂的名稱。 |

從 (From) |

| 流量從 |

至 (To) |

| 流量要往 |

來源 (Source) |

| 管控所有來自 |

目的地 (Destination) |

| 管控所有要前往 |

服務 (Service) |

| 管控所有類型的服務。 |

動作 (Action) |

| 將符合上述條件的流量全部丟棄。 |

順序 | 確保此規則的優先級,高於任何可能允許 |

——————————————————————————————————————————————————————————

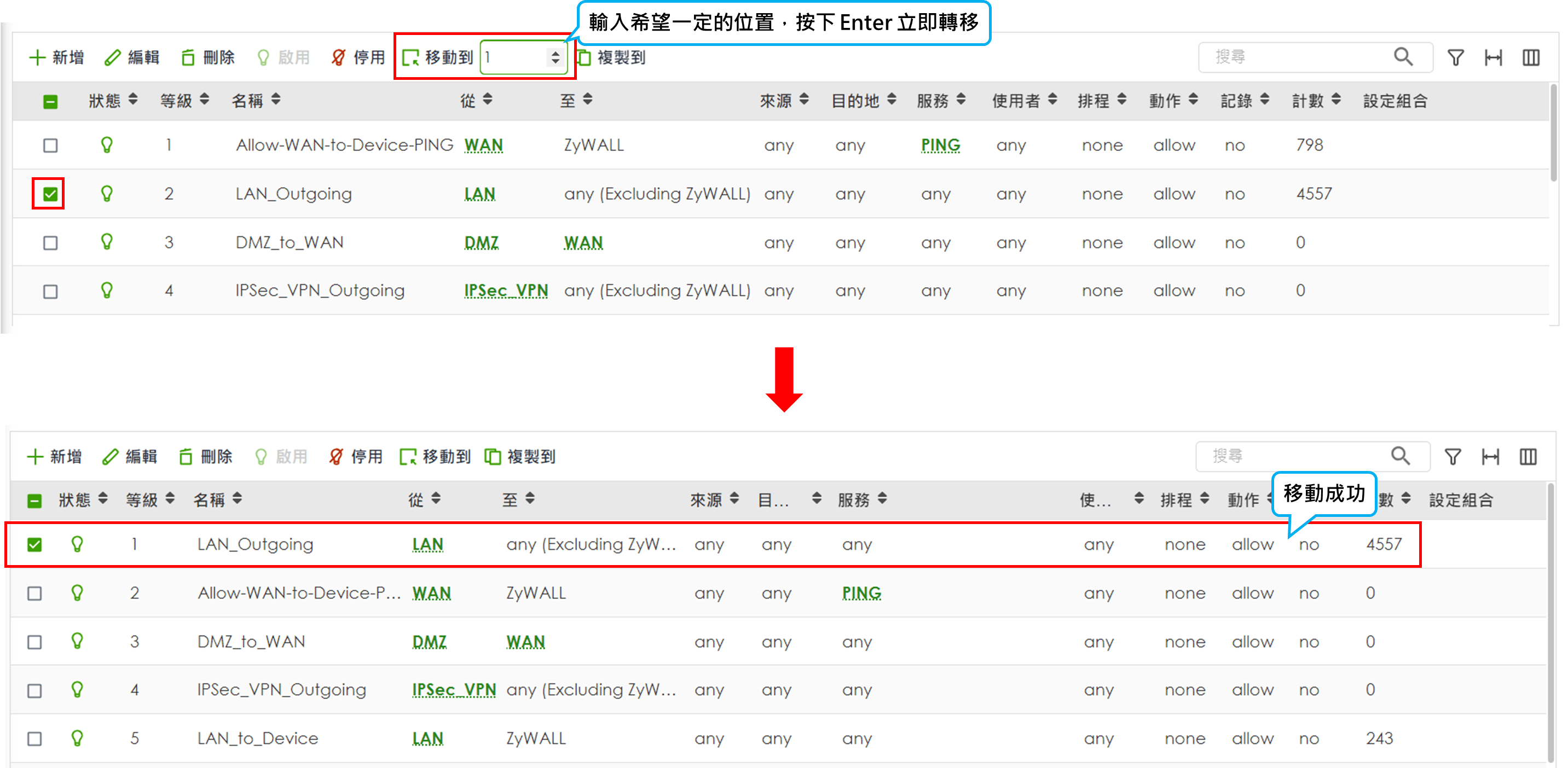

第五章:管理與驗證技巧

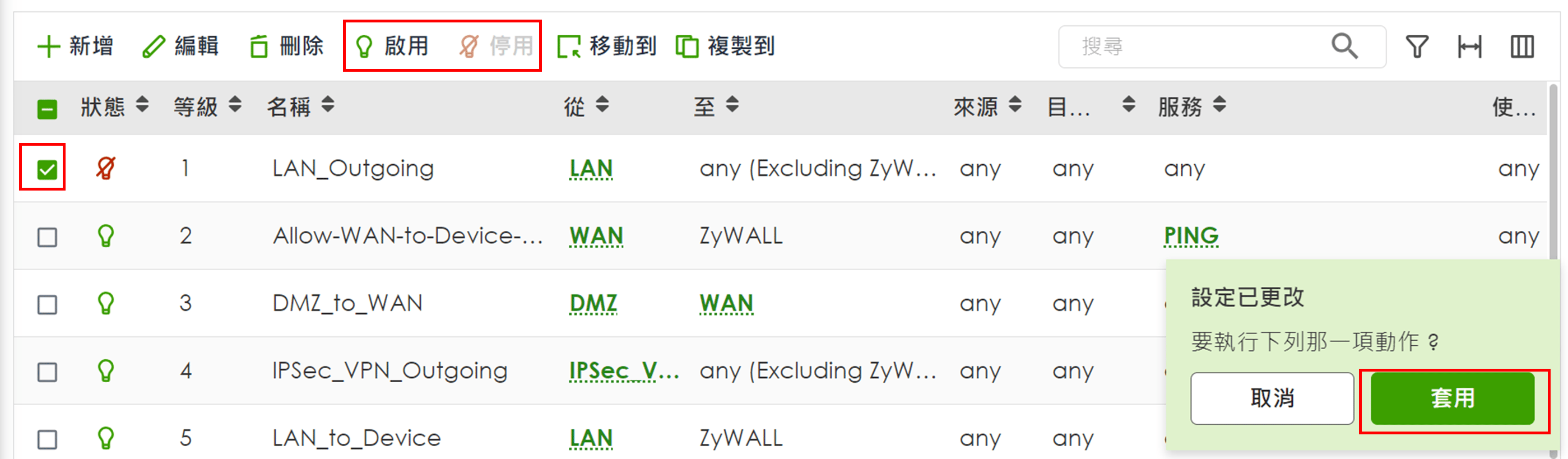

1. 防火牆規則功能列

- 調整規則等級

- 啟用/停用規則

- 新增/編輯規則

2. 驗證規則:查看日誌

若您在規則中啟用了「記錄」功能,當有流量符合該規則時,系統就會在 【監控 > 日誌】 中產生日誌紀錄。您可以透過這些紀錄,來確認流量是否確實依照您設定的規則被允許或阻擋。

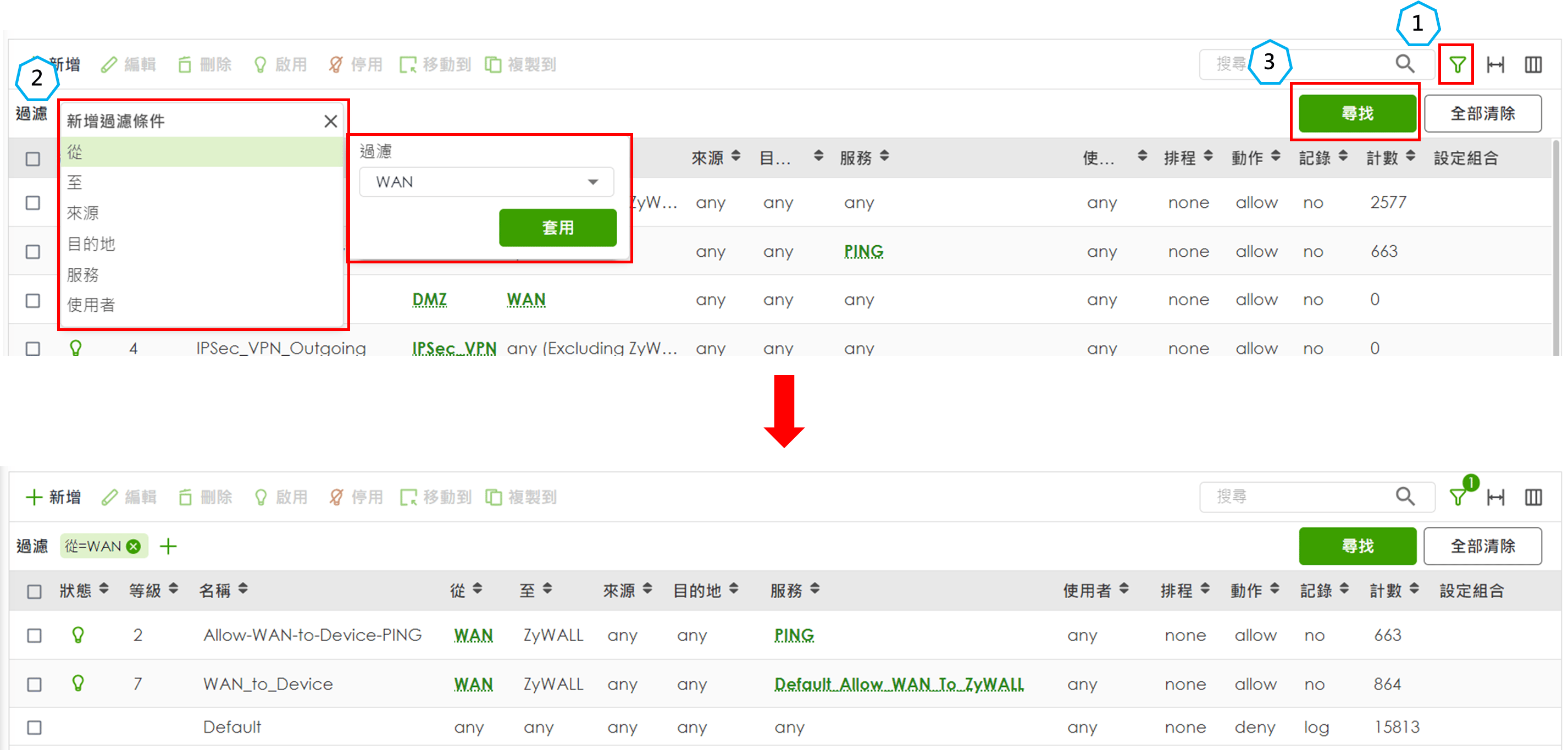

3. 管理技巧:使用過濾器

當規則數量過多時,您可以點擊規則列表上方的「過濾器」按鈕,並設定條件(例如:來源區域為 WAN),來快速地從上百條規則中,找到您想檢視或編輯的那幾條。

4. 規則排序

每個欄位都可以直接點選進行排序,以將相同類別的項目排列在一起。

請注意:此功能僅用於辨識目的,實際的規則優先順序仍然取決於「等級」。

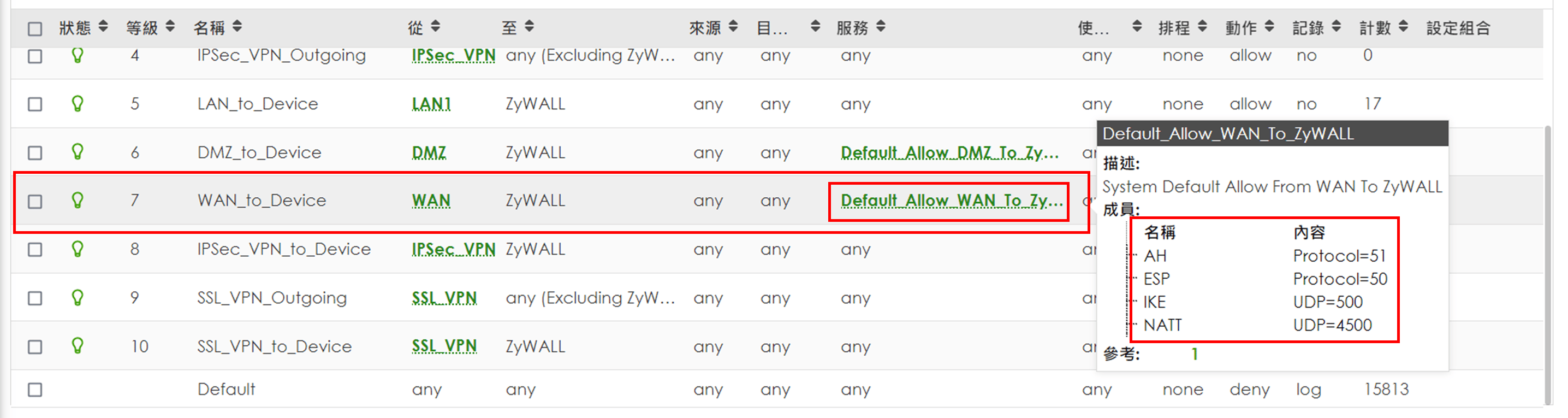

5. 物件參考

- 透過「參考」查詢該物件目前套用到那些規則 :