USG FLEX H 設定 NAT (網路位址轉譯) 以開放對外服務

為什麼需要 NAT?

在典型的網路架構中,出於 IPv4 位址短缺與安全考量,您的內部伺服器(如網站主機、NAS)通常使用私有 IP 位址。這些私有 IP 無法直接從網際網路存取。

為了解決此問題,「網路位址轉譯 (NAT)」功能應運而生。它能讓防火牆作為一個轉發站,將來自外部網路、指向您 WAN 端公開 IP 的連線請求,安全地轉發給指定的內部伺服器。

版本資訊:本篇教學的截圖與操作,基於 USG FLEX H V1.35 patch 2 韌體版本。

設定方式:Nebula雲端或本地的選擇

USG FLEX H 系列支援「雲地混合」管理模式。您可以選擇在 Nebula 雲端平台上進行設定,也可以登入設備的本地 Web GUI 進行。

——————————————————————————————————————————————————————————

本地介面設定流程 (兩大階段)

整個設定過程分為兩大部分:首先建立「NAT 規則」來定義轉發的目的地,然後再建立「防火牆規則」來允許該流量通過。

第一階段:建立 NAT 規則 (定義轉發路徑)

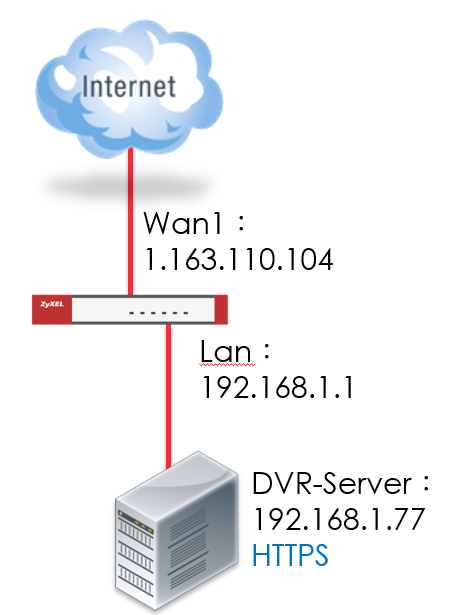

情境說明:

我們希望當外部使用者連線至防火牆的 WAN IP (1.163.110.104) 搭配 8443 連接埠時,能將其連線請求,轉發至內部的一台網頁伺服器 192.168.1.77 的 443 (HTTPS) 連接埠。

設定目標:

建立一條 NAT 規則,將 WAN IP:8443 的流量,對應到 LAN IP:443。

操作步驟:

- 前往 【設定 > 網路 > NAT】,點擊「新增」。

- 因為防火牆自身的管理介面已使用 443 埠,所以此處需改用其他埠。

| 外部 IP |wan1| 流量進入的 WAN 介面。

| 外部連接埠 |8443| 外部使用者連線時使用的埠號。

| 內部 IP |192.168.1.77| 您的內部伺服器 IP 位址。

| 內部連接埠 |443| 伺服器實際提供服務的埠號。

| 埠口對應類型 |Port| 選擇「埠」來進行單一埠口的轉發。 - 點擊「Apply」儲存此 NAT 規則。

- 若您內部用戶希望透過 NAT 規則的 Pulbic IP 連接設備,請務必在外部 IP 輸入正確的 WAN IP 位址,並啟用 NAT Loopback 功能。

第二階段:建立防火牆規則 (允許流量通過)

情境說明:

NAT 規則只定義了「轉發路徑」,但預設情況下,防火牆會阻擋所有從 WAN 主動連入的流量。因此,我們還需要建立一條規則來明確「允許」這條路徑上的流量通過。

設定目標:

建立一條防火牆規則,允許來自任何外部來源,可以存取內部伺服器 192.168.1.77 的 HTTPS (TCP 443) 服務。

操作步驟:

- 前往 【設定 > 安全性策略 > 策略控制】,點擊「新增」。

- 參數設定:

| 從 |WAN| 流量從外部網路進來。 |

| 至 |LAN1| 流量要往LAN1區域去。 |

| 目的地 |建立一個代表 192.168.1.77 的位址物件| 精準地指定只有這台伺服器能被存取。 |

| 服務 |HTTPS| 選擇HTTPS服務物件 (即TCP 443)。 |

| 動作 |allow (允許)| 將符合條件的流量放行。 | - 點擊「套用」儲存此防火牆規則。

——————————————————————————————————————————————————————————

Nebula 雲端介面設定流程 (兩大階段)

整個設定過程分為兩大部分:首先建立「NAT 規則」來定義轉發的目的地,然後再建立「防火牆規則」來允許該流量通過。

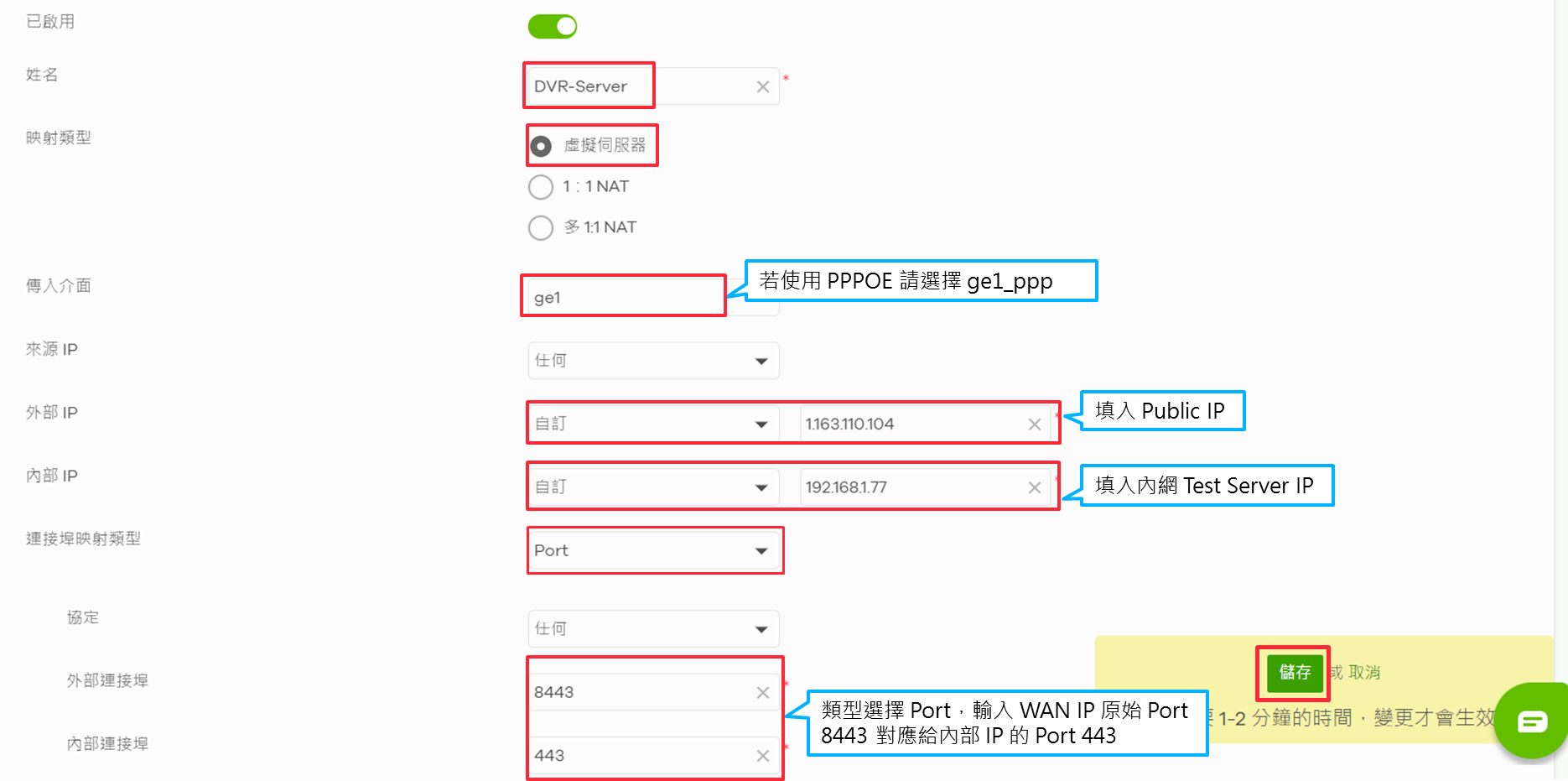

第一階段:建立 NAT 規則 (定義轉發路徑)

情境說明:

我們希望當外部使用者連線至防火牆的 WAN IP (1.163.110.104) 搭配 8443 連接埠時,能將其連線請求,轉發至內部的一台網頁伺服器 192.168.1.77 的 443 (HTTPS) 連接埠。

設定目標:

建立一條 NAT 規則,將 WAN IP:8443 的流量,對應到 LAN IP:443。

操作步驟:

- 前往 【設定 > 網路 > NAT】,點擊「新增」。

- 因為防火牆自身的管理介面已使用 443 埠,所以此處需改用其他埠。

| 外部 IP | wan1 | 流量進入的 WAN 介面。

| 外部連接埠 | 8443 | 外部使用者連線時使用的埠號。

| 內部 IP | 192.168.1.77 | 您的內部伺服器 IP 位址。

| 內部連接埠 | 443 | 伺服器實際提供服務的埠號。

| 埠口對應類型 | Port | 選擇「埠」來進行單一埠口的轉發。 - 點擊「儲存」儲存此 NAT 規則。

- 若您內部用戶希望透過 NAT 規則的 Pulbic IP 連接設備,請務必在外部 IP 輸入正確的 WAN IP 位址,並啟用 NAT Loopback 功能。

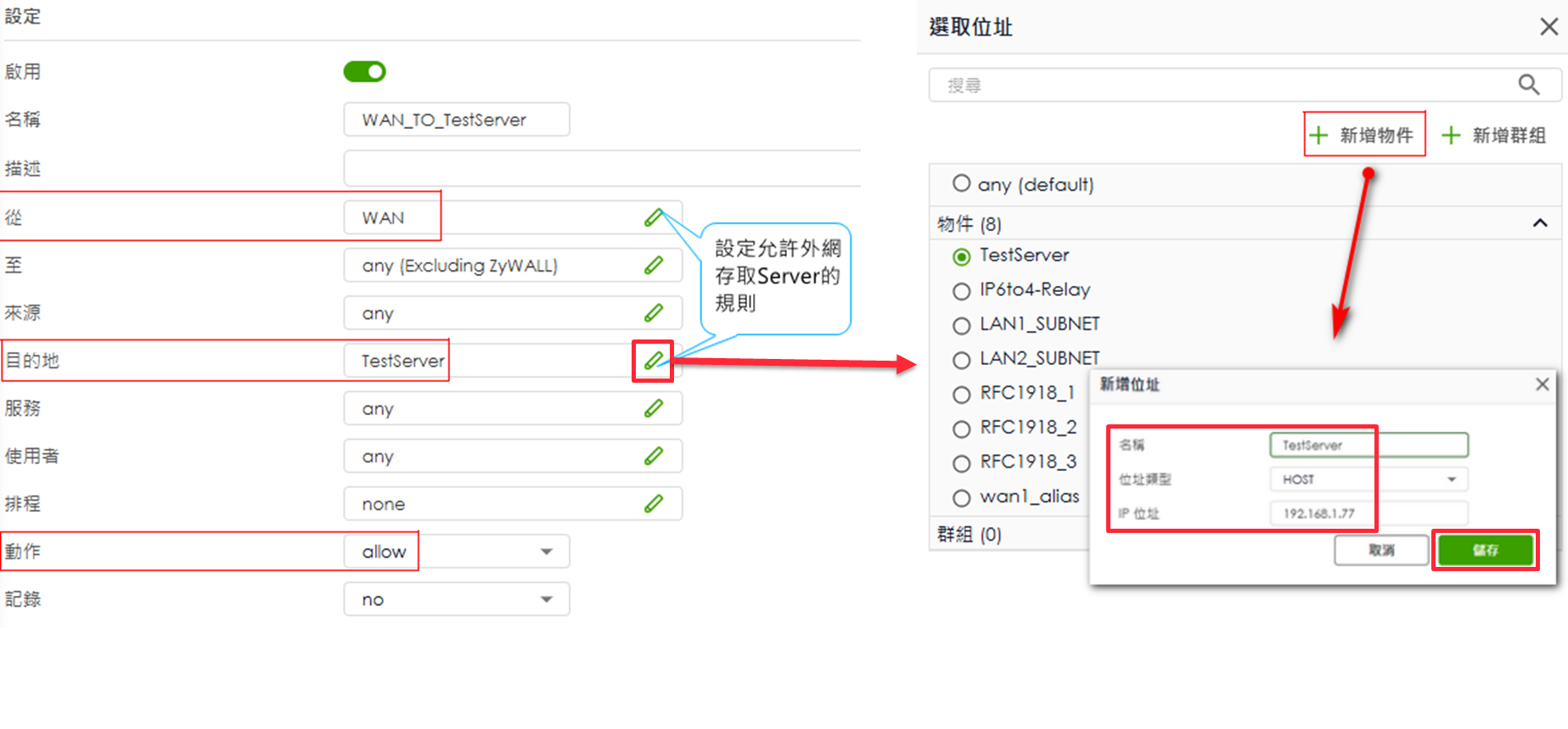

第二階段:建立防火牆規則 (允許流量通過)

情境說明:

NAT 規則只定義了「轉發路徑」,但預設情況下,防火牆會阻擋所有從 WAN 主動連入的流量。因此,我們還需要建立一條規則來明確「允許」這條路徑上的流量通過。

設定目標:

建立一條防火牆規則,允許來自任何外部來源,可以存取內部伺服器 192.168.1.77 的 HTTPS (TCP 443) 服務。

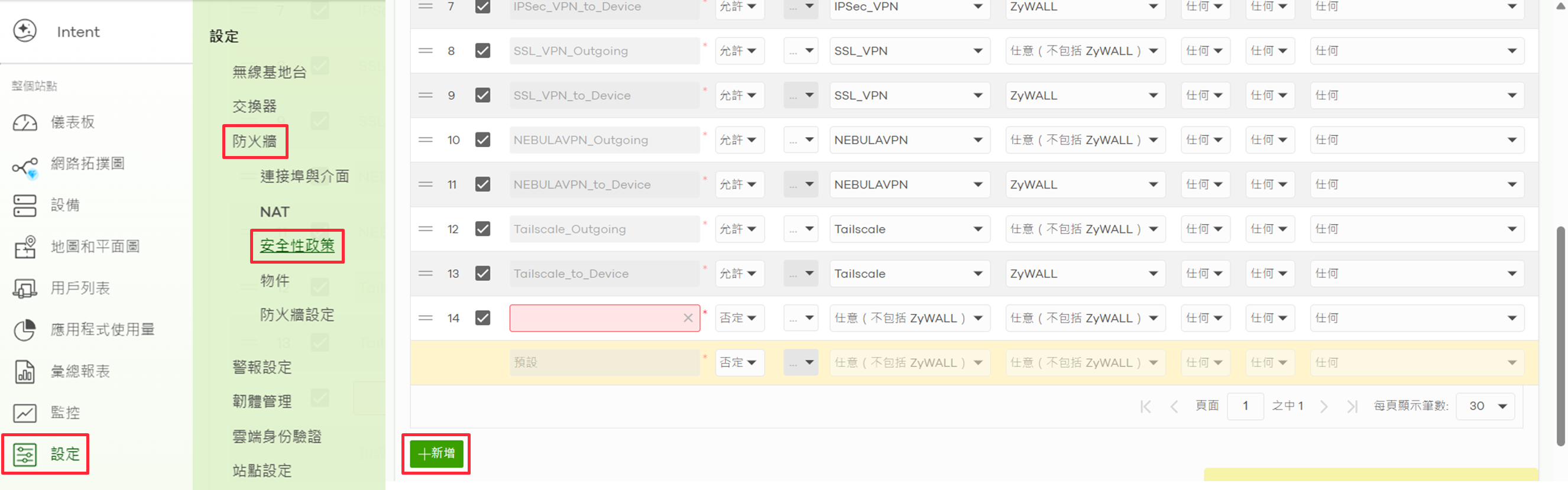

操作步驟:

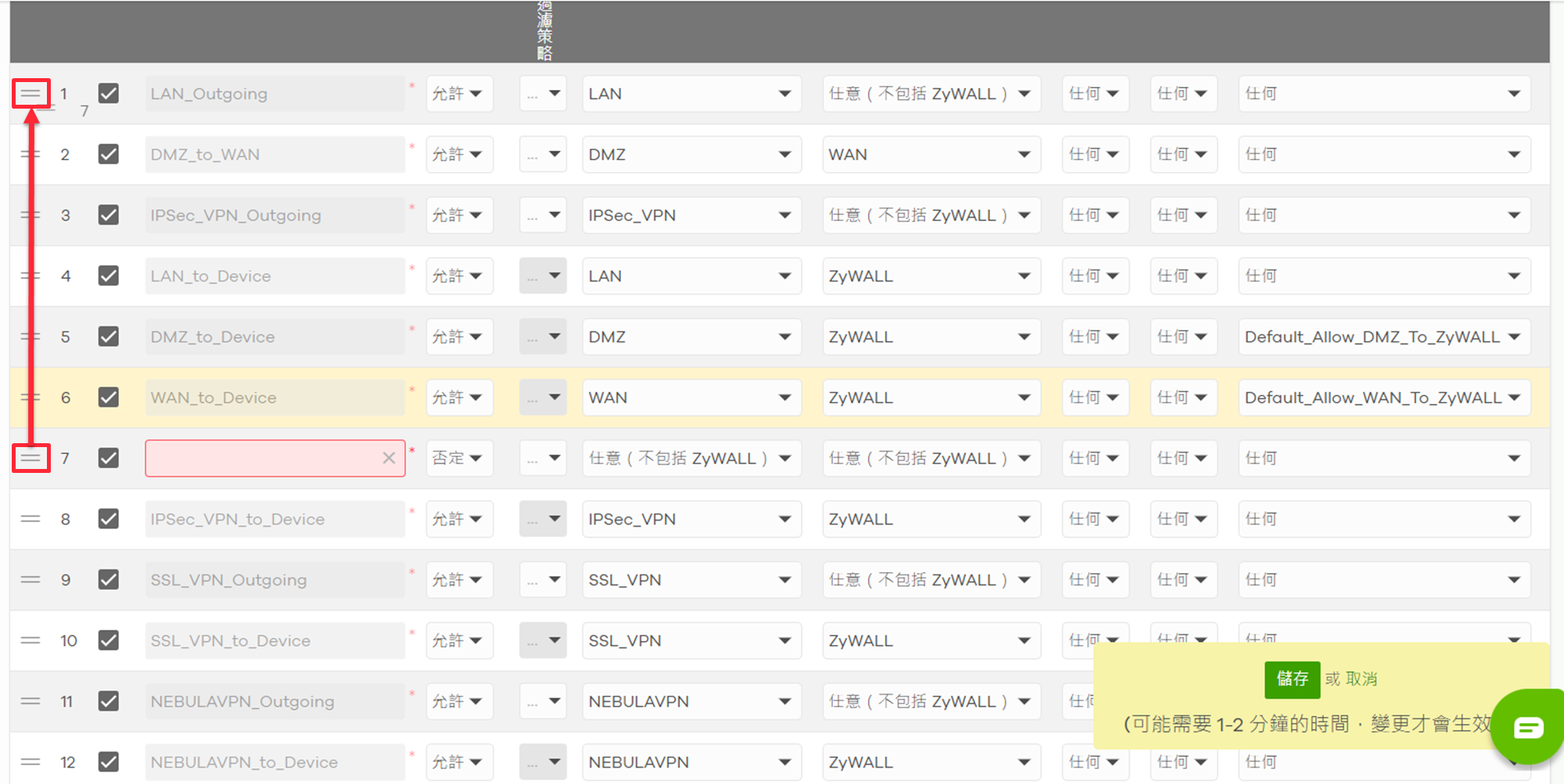

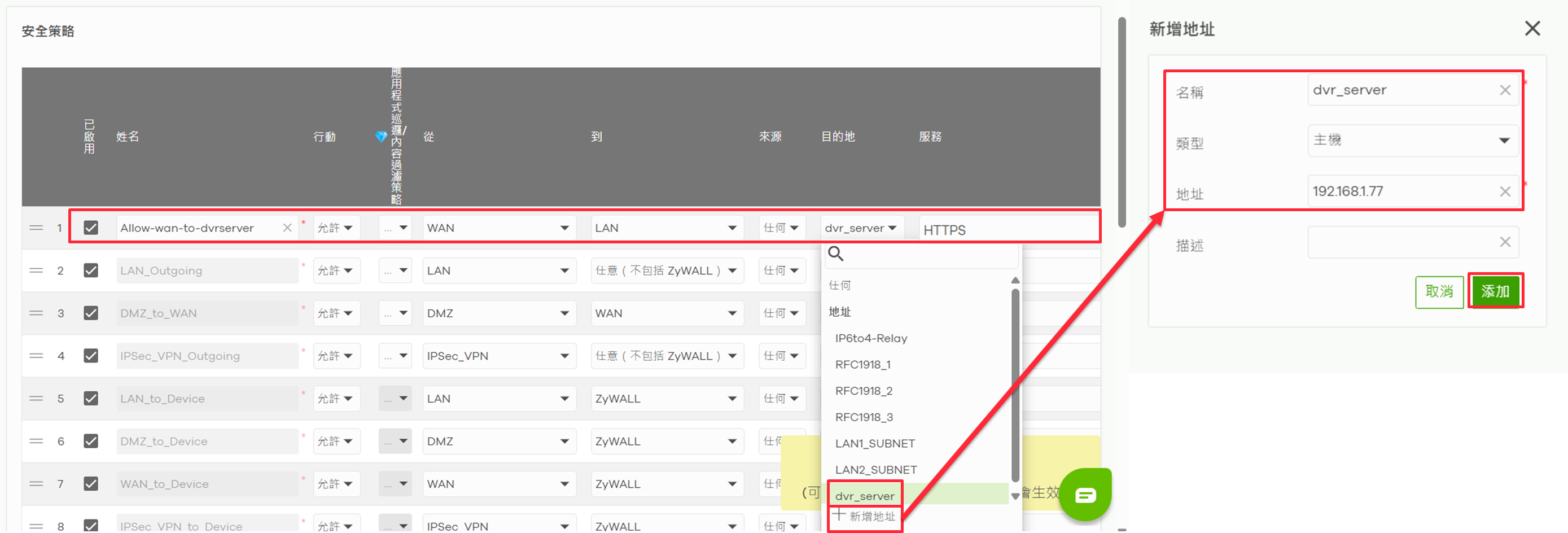

- 前往 【設定 > 防火牆 > 安全性政策】,點擊「新增」。

- 將規則優先權拖移至最上方

- 參數設定:

| 從 | WAN | 流量從外部網路進來。

| 至 | LAN1 | 流量要往 LAN1 區域去。

| 目的地 | 建立一個代表 192.168.1.77 的位址物件 | 精準地指定只有這台伺服器能被存取。

| 服務 | HTTPS | 選擇 HTTPS 服務物件 (即 TCP 443)。

| 行動 | 允許) | 將符合條件的流量放行。 - 點擊「儲存」完成防火牆規則。

疑難排解

若完成上述所有設定後,外部連線仍然失敗,請參考此篇完整的障礙排除指南,進行問題檢測:

➡️ 防火牆 NAT 障礙排除教學

Zyxel Employee

Zyxel Employee