uOS(USG FLEX H) 系列防火牆設定 Route-based VPN 與對點的多個子網路連線

選項

以下說明 uOS(USG FLEX H) 系列防火牆如何使用設定精靈建立 IPSec VPN 連接到 ZLD(ZYWALL、USG FELX) 系列防火牆

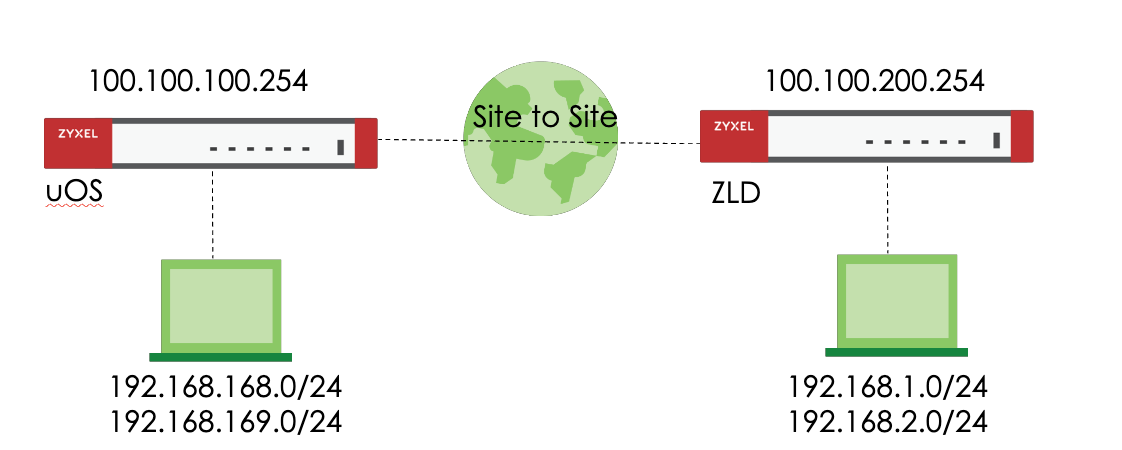

架構圖

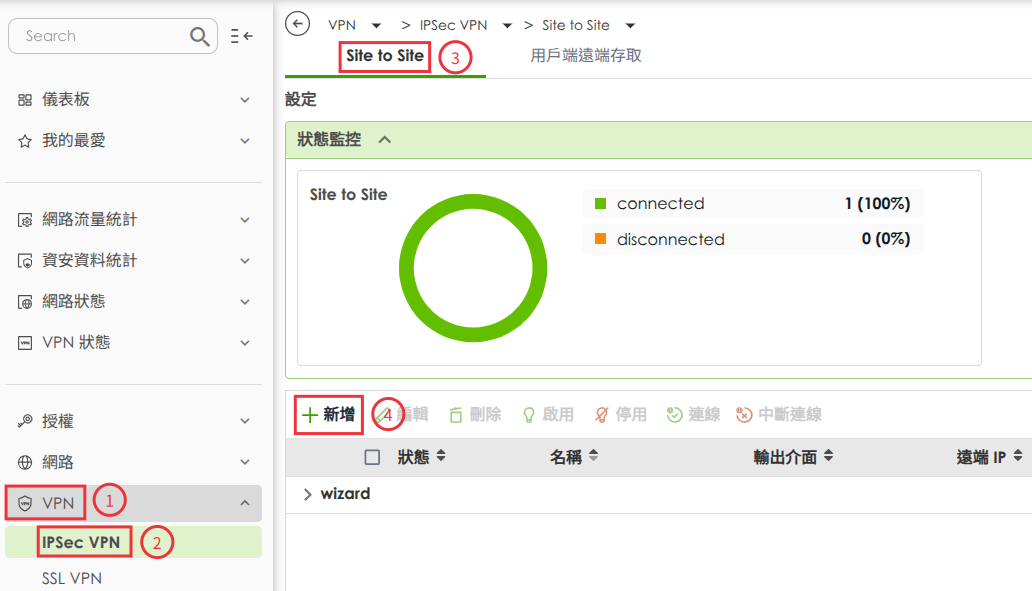

uOS 設定 IPSec VPN 隧道

- VPN > IPSec VPN > Site to Site VPN > 新增

- 幫這個VPN連線取一個名稱並選擇IKEv2後按下一步

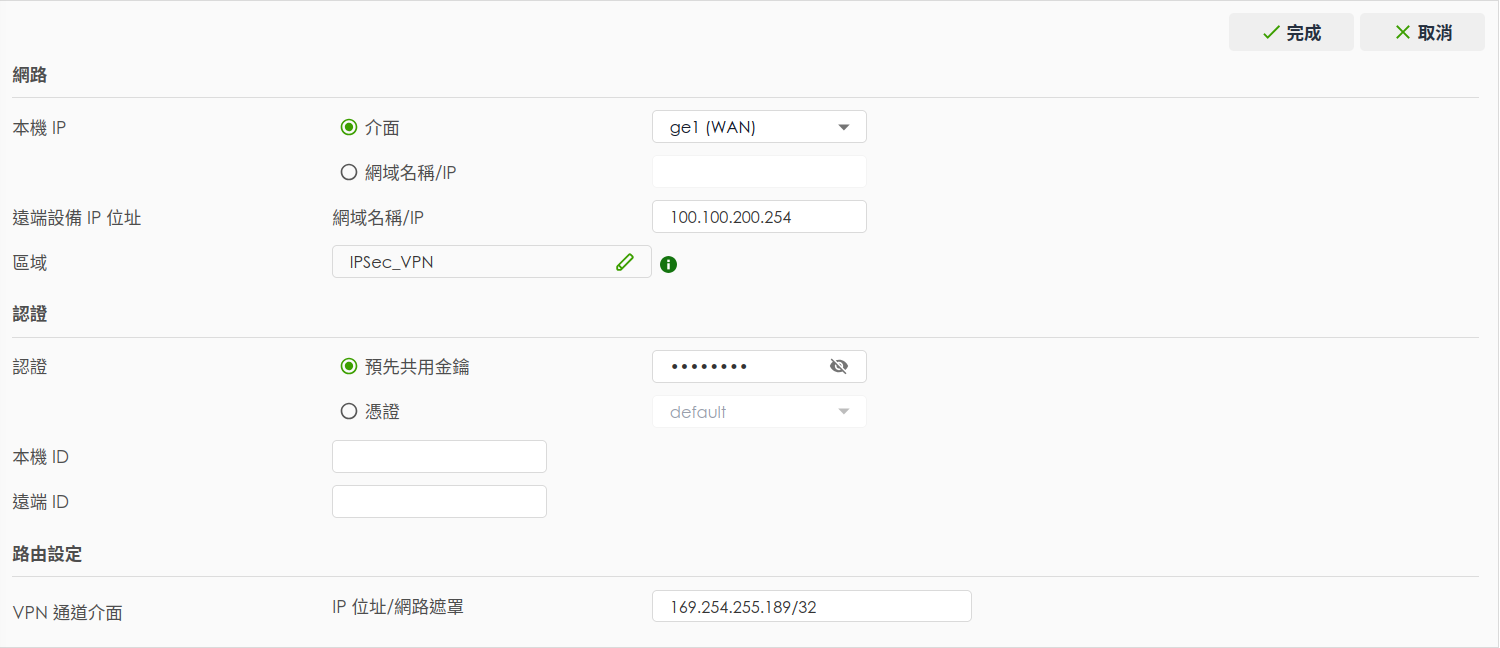

- 選擇要連線的介面及輸入對點的 IP 後按下一步

- 輸入預先共用金鑰後按下一步

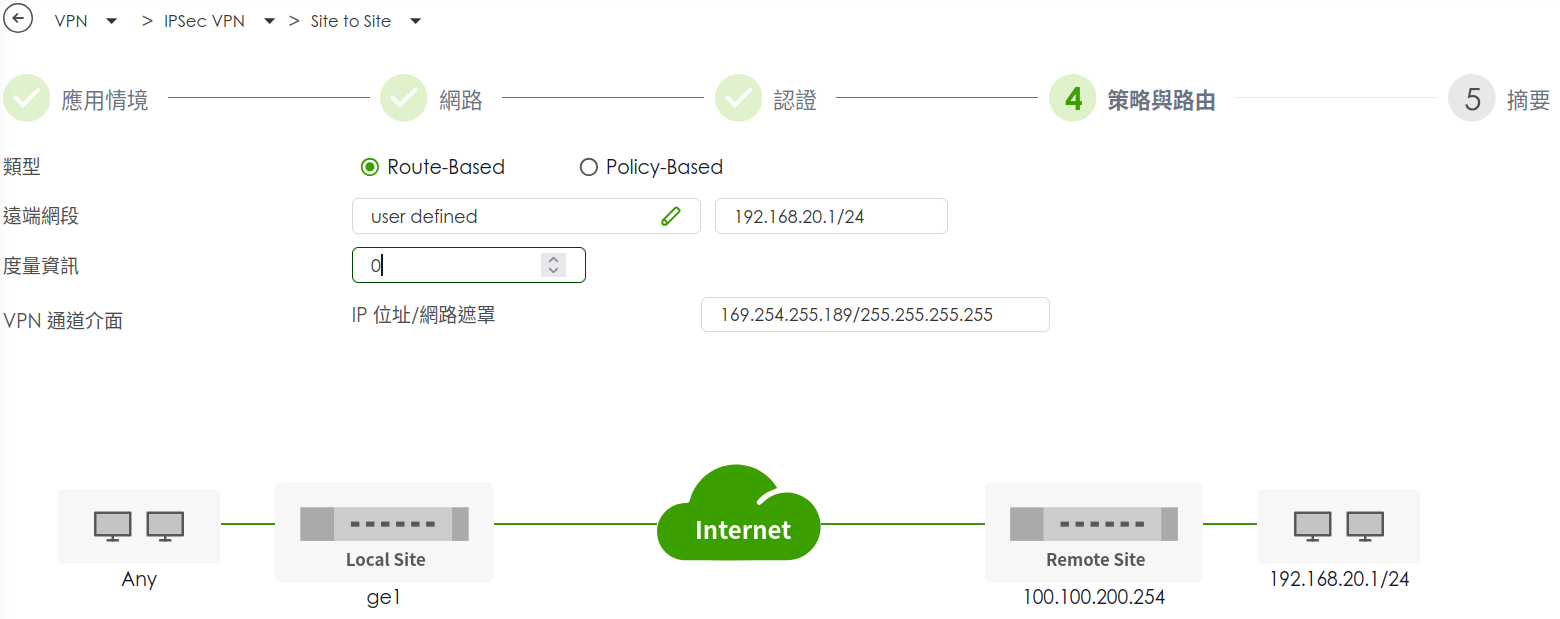

- 因為是多個子網路連線所以選擇 Route-Base,輸入相關設定後按完成

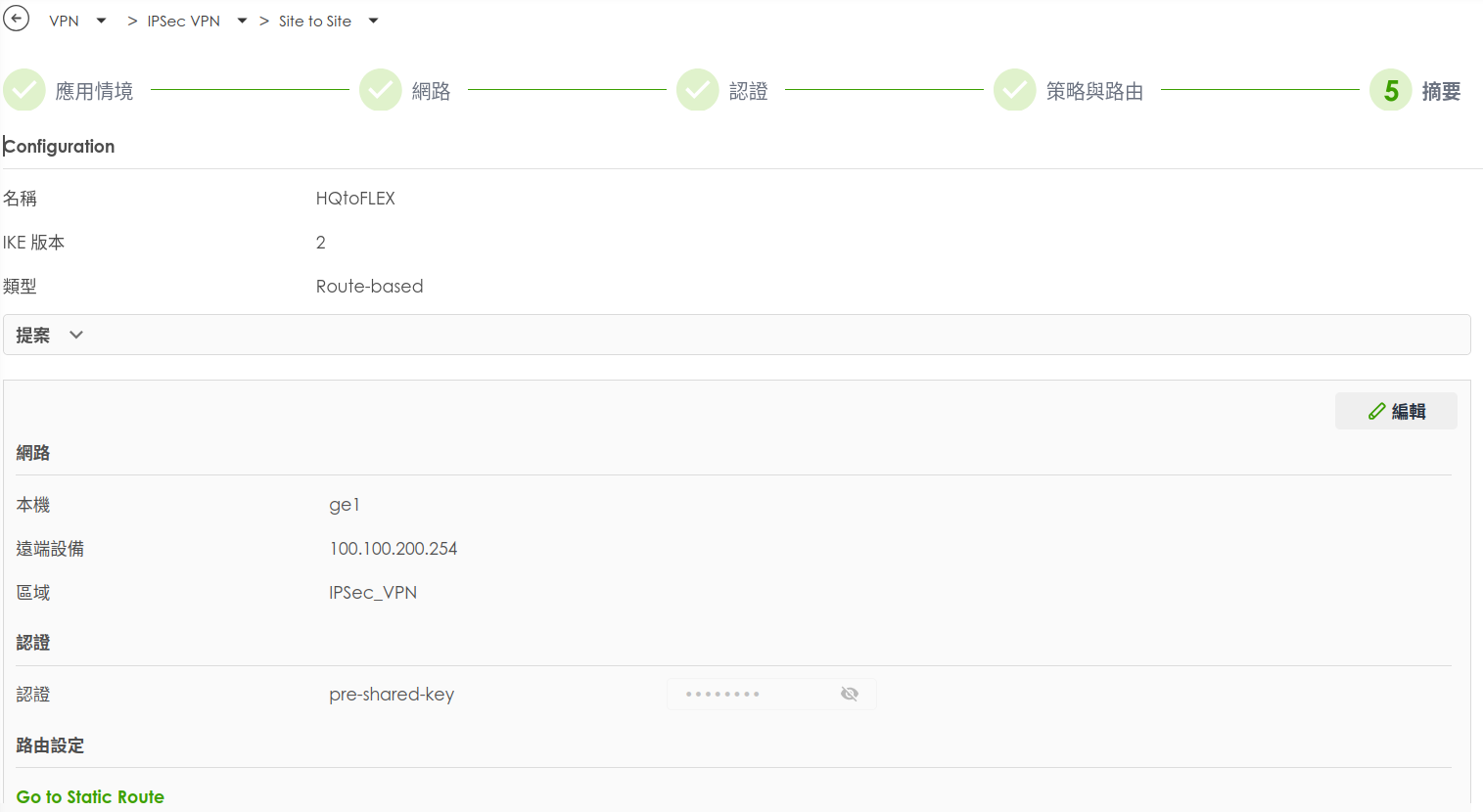

- 設定完成

- 按"提案"紀錄 Phase1、Phase2 的設定內容,等等設定 ZLD 防火牆時會用到

- 按"編輯"可以進行修改

- uOS 新增對點子網路 192.168.1.0/24、192.168.2.0/24位址並加到群組"PeerGroup"

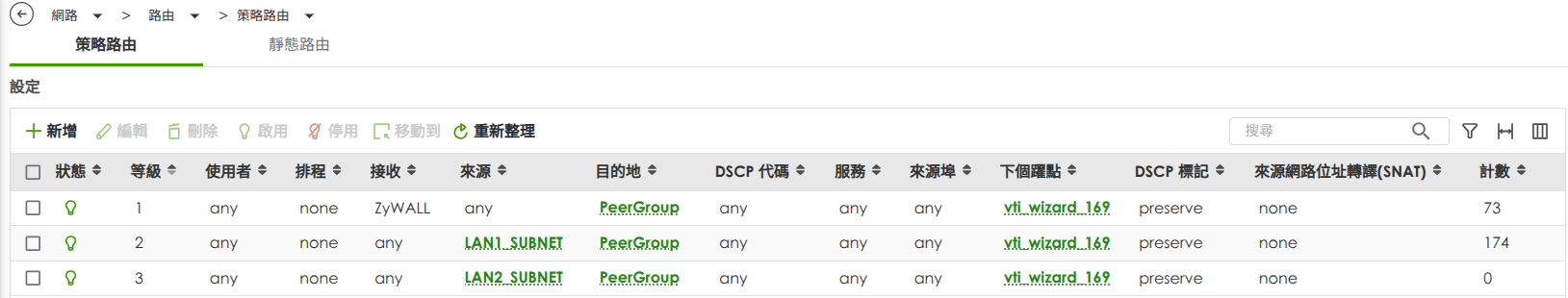

- uOS 新增策略路由

- 將 LAN1、LAN2 到 192.168.168.0/24 、192.168.169.0/24 的流量送往 VTI

- 防火牆(ZYWALL)到 192.168.168.0/24 、192.168.169.0/24 的流量送往 VTI

- 設定完成如下圖

ZLD 設定 IPSec VPN

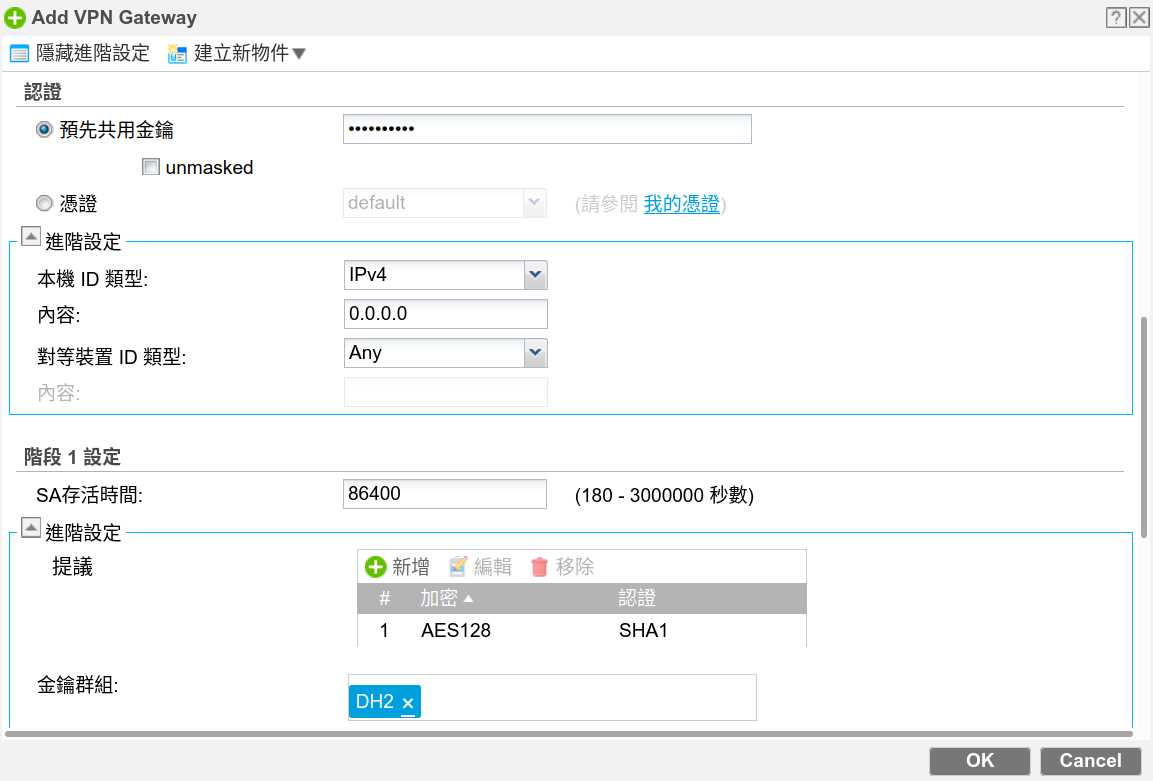

- VPN > IPSec VPN > VPN閘道 > 新增

- 選擇 WAN 介面並輸入uOS防火牆位址

- 鍵入預先共用金鑰、階段 1 設定,這些設定要與 uOS 相同,完成後按OK

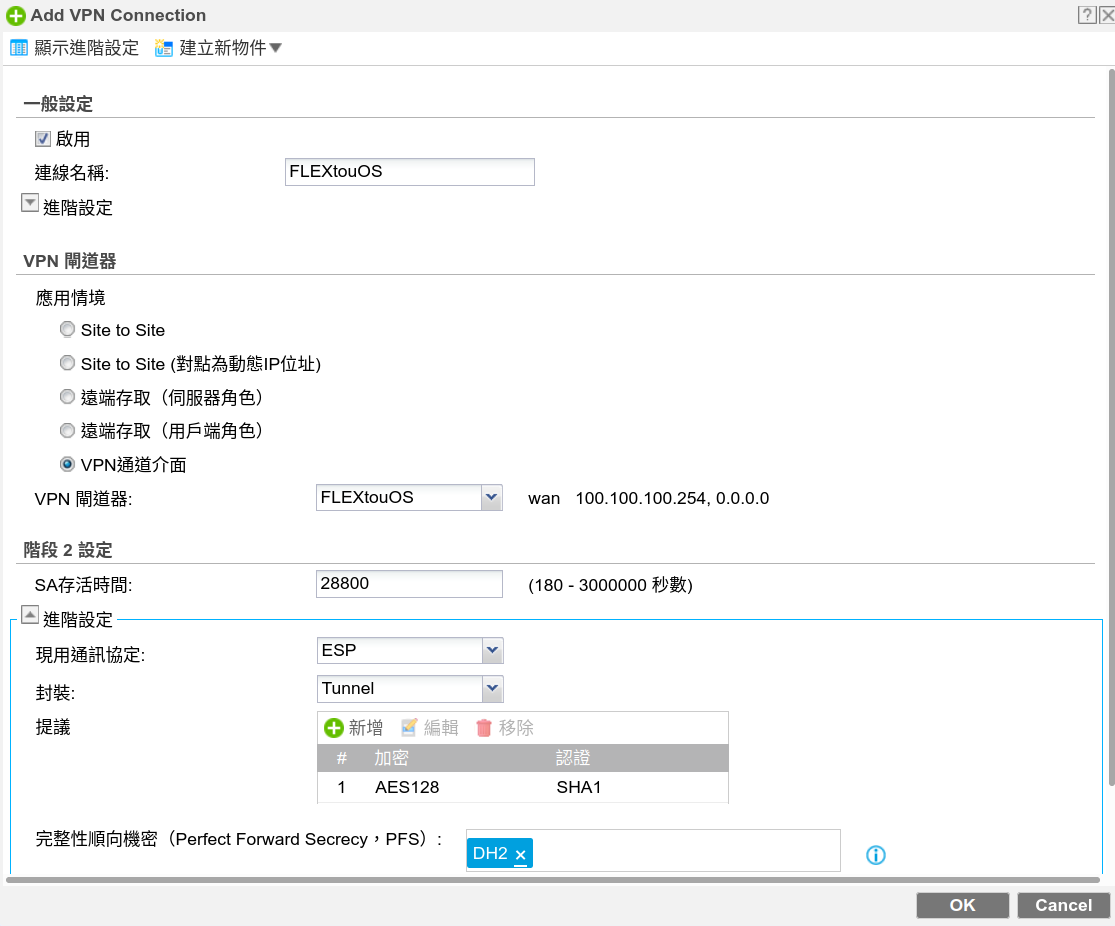

- VPN > IPSec VPN > VPN連線 > 新增

- 依序輸入

- 連線名稱:自取

- 應用情境:VPN通道界面

- VPN閘道器:選擇上階段設定的VPN閘道名稱

- 階段 2 設定:這些設定要與 uOS 相同,完成後按OK

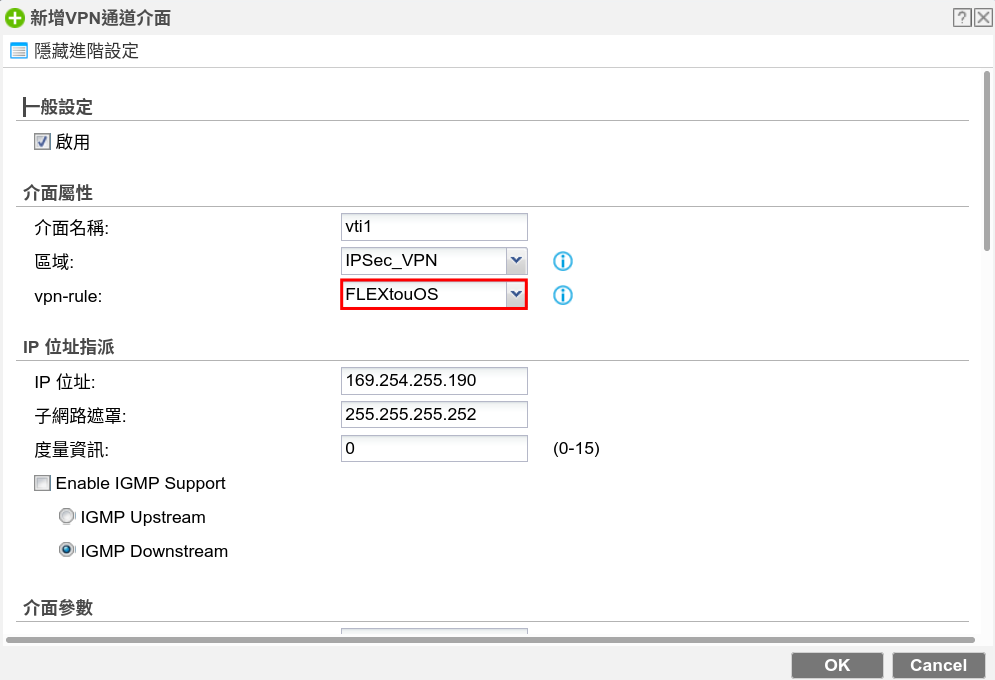

- 建立 VTI 介面

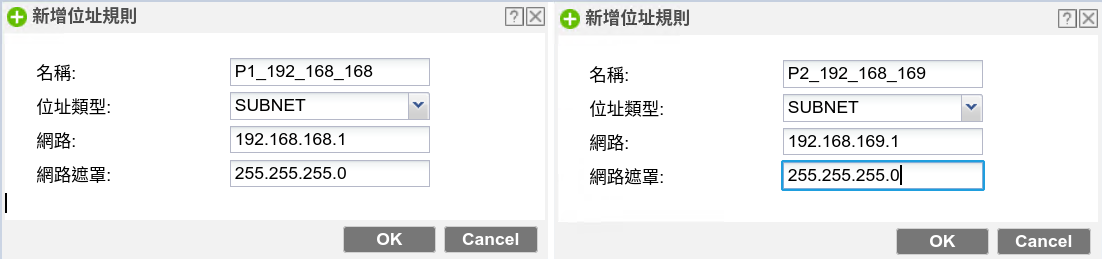

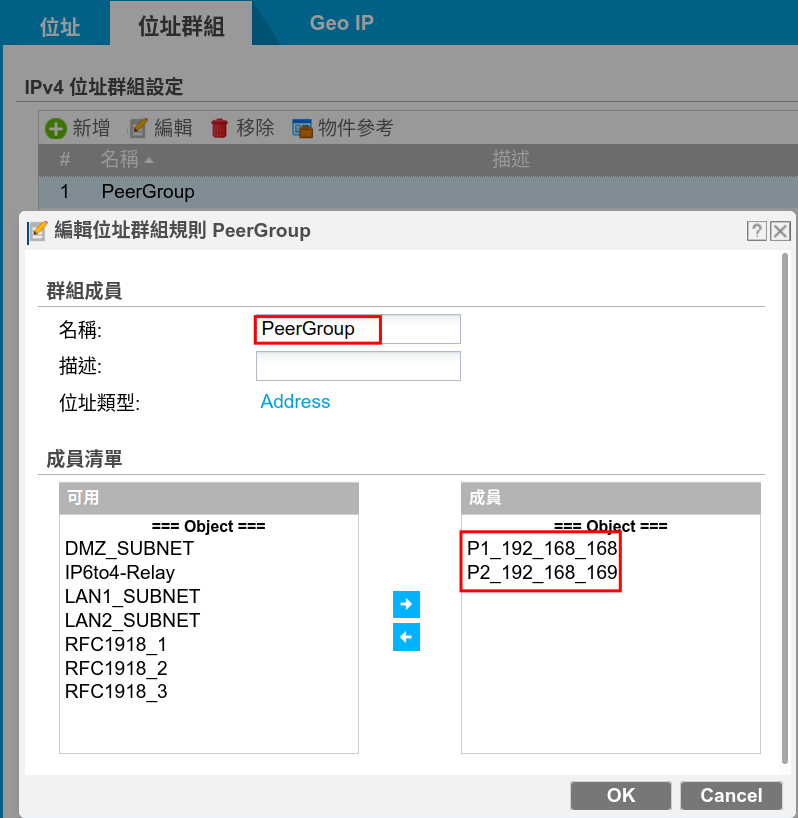

- 建立對等子網路 192.168.168.0/24、192.168.169.0/24位址並新增位址群組

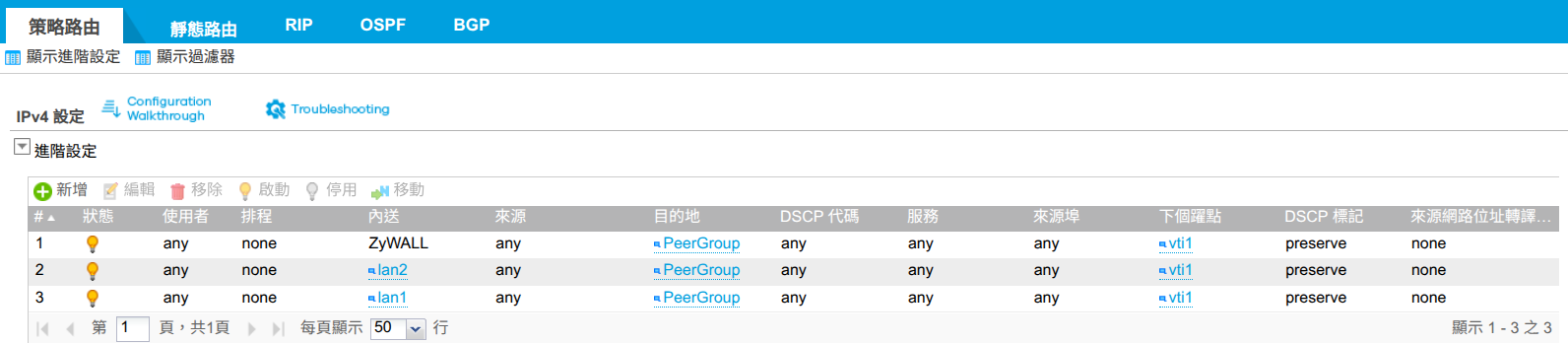

- ZLD 新增策略路由

- 將 LAN1、LAN2 到 192.168.1.0/24 、192.168.2.0/24 的流量送往 VTI

- 防火牆(ZYWALL)到 192.168.1.0/24 、192.168.2.0/24 的流量送往 VTI

- 設定完成如下圖

測試 IPSec VPN 連線

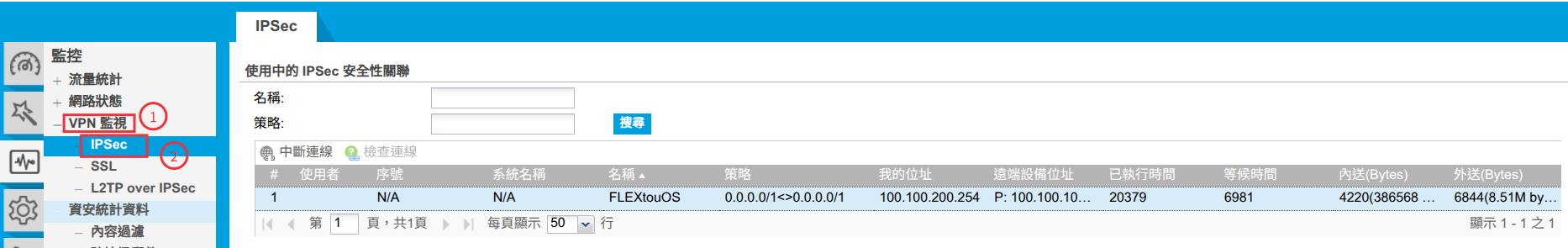

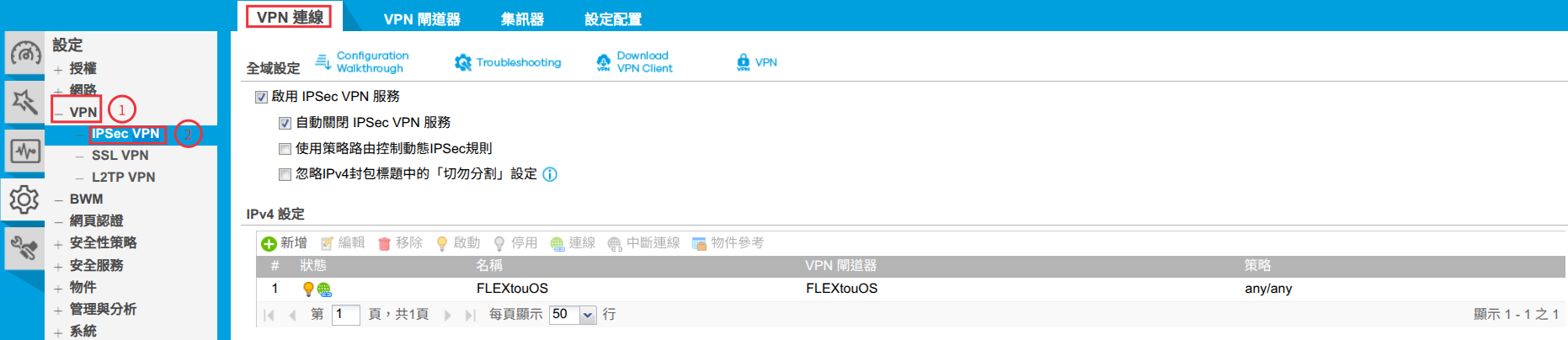

- uOS GUI 檢查

- ZLD GUI 檢查

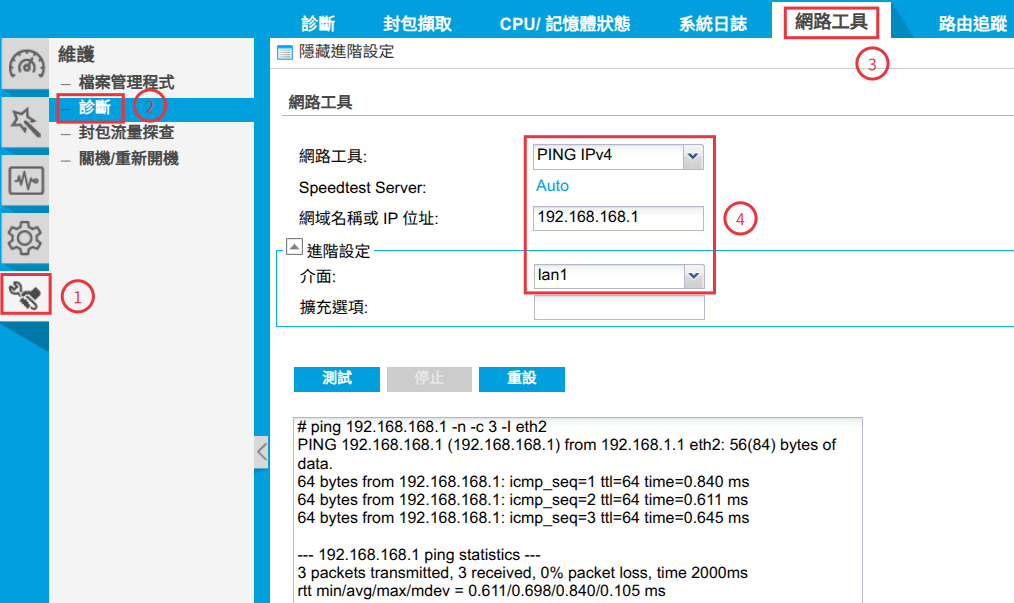

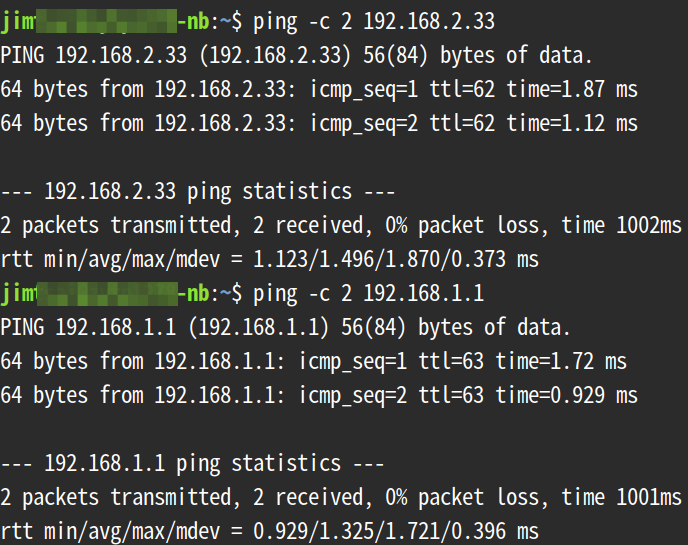

- PC 從 uOS ping ZLD IP

0

Zyxel Employee

Zyxel Employee